[vc_row][vc_column width=”1/1″][rev_slider_vc alias=”about”][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]

Jedna z najwiekszych zalet systemu plikow NTFS jest mozliwosc szczegołowego zarzadzania dostepem do zasobow. Dzieki grupom wczesniej utworzonym w usłudze active directory mozemy swobodnie zarzadzac tym, ktora z nich jakie bedzie miała uprawnienia. Nie mowimy tu tylko o ustawieniach dostepu do plikow, ale takze do urzadzeń np. Drukarki. Mozemy tylko okreslonym osobom pozwolic z niej korzystac, a nawet ustawic priorytety wydruku. Na przykład jesli kierownik bedzie miał wyzszy priorytet, to drukowanie wywołane przez pracownikow zostanie wstrzymane po to, aby dokumenty kierownika mogły zostac wydrukowane. Kiedy to sie stanie, wznowione zostana wydruki o nizszym priorytecie. Zajmiemy sie tu takze nadawaniem uprawnień dla zasobow sieciowych. Na sam koniec sprobujemy udostepniony zasob zamapowac jako dysk twardy na komputerze klienta oraz narzucic quote na zasobie, czyli ograniczyc ilosc danych, jakie bedzie mozna w nim przechowywac.

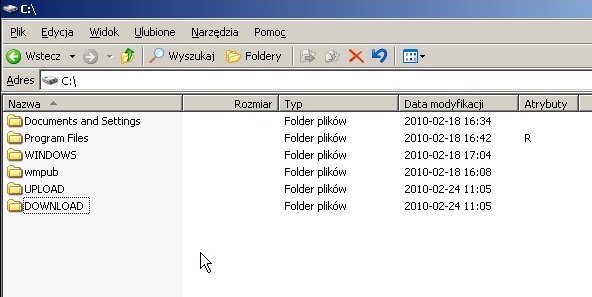

Stworzmy wiec na dysku C katalogi UPLOAD i DOWNLOAD, ktore w miare prosty sposob uda sie nam skonfigurowac.

Wewnatrz obu katalogow stworzmy foldery takie jak „Administratorzy” i „Uzytkownicy”.

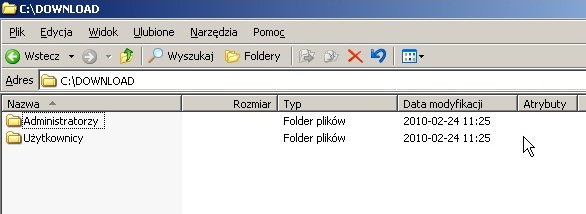

Kliknijmy prawym przyciskiem na folderze „DOWNLOAD”, wybierzmy „własciwosci” i przejdźmy do zakładki „udostepnianie”.

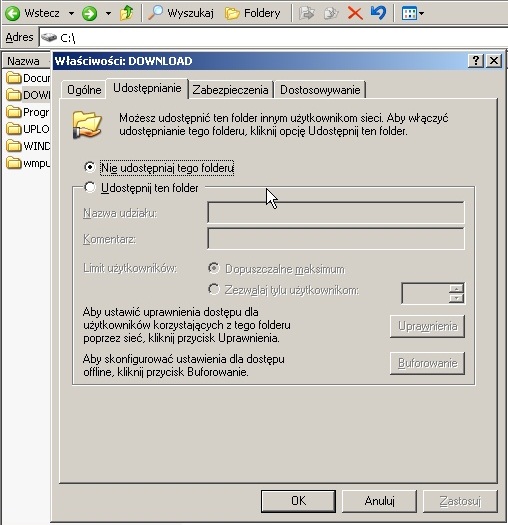

Wybierzmy „Udostepnij Ten Folder”, nazwe mozemy zmienic albo pozostawic ja bez zmian. Mozemy takze zabezpieczyc sie przed przeciazeniem sieci ograniczajac ilosc jednoczesnych połaczeń, konfigurujac limit uzytkownikow, ktory ja ustawiłem na 10. Klikamy „zastosuj”, aby udostepnic nasz folder.

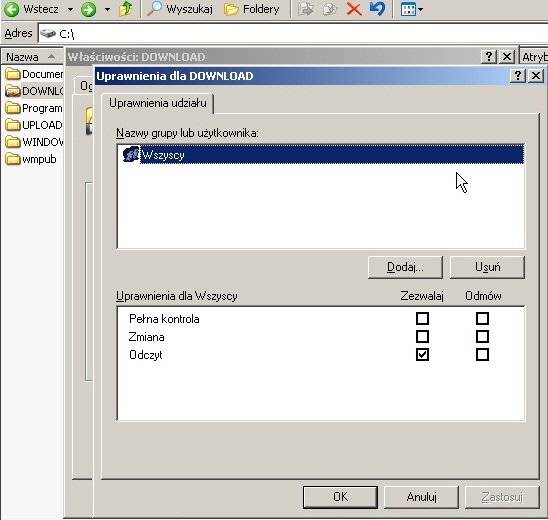

Kliknijmy teraz w przycisk „Uprawnienia”, aby pojawiła sie kolejna plansza.

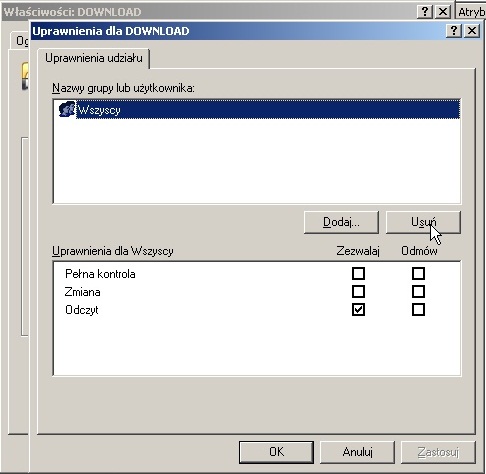

Jak widac domyslnie wszyscy maja dostep do zasobow pozwalajacy na ich odczyt. Nie jest to raczej pozadane. Chcielibysmy, aby tylko zweryfikowani uzytkownicy domenowi mogli podłaczac sie do udziałow. Przy takim ustawieniu jak teraz beda mogły to robic takze komputery nie nalezace do domeny. Klikajac przycisk „usuń” skasujmy ta grupe.

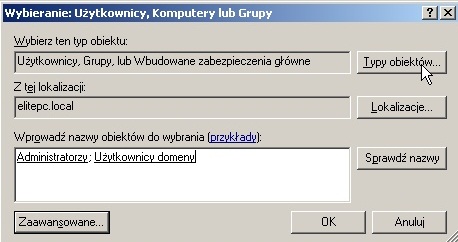

Teraz dodajmy grupy jakie maja miec dostep do tych zasobow. Klikamy przycisk „dodaj”. Pojawi sie okno znane z wczesniejszych rozdziałow. Wybierzmy w nim administratorow i uzytkownikow domeny.

Warto zwrocic uwage, ze w razie potrzeby nie musimy jedynie sie ograniczac do grup, gdyz uprawnienia mozemy takze spersonalizowac dla pojedynczego uzytkownika. Czasami np. dla jakiegos kierownika działu jest to pozadane. Czesto w pracy musze tworzyc pliki czy foldery, ktore tylko jedna osoba ma prawo edytowac, a jej wspołpracownicy jedynie moga ten plik odczytywac. W taki sposob moge wiec łatwo nadac uprawnienia pojedynczemu uzytkownikowi do edytowania.

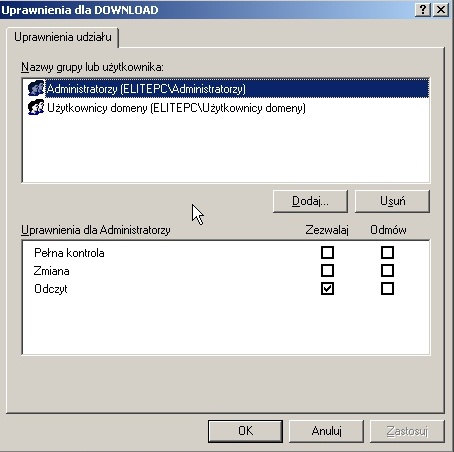

Nasze grupy pojawia sie na liscie. Zaznaczajac grupe u gory w dolnym okienku pojawiaja sie jej uprawnienia. Domyslnie bedzie to jedynie odczyt. Dla uzytkownikow zostawmy mozliwosc odczytu, administratorom natomiast dajmy pełna kontrole zaznaczajac odpowiednie pole.

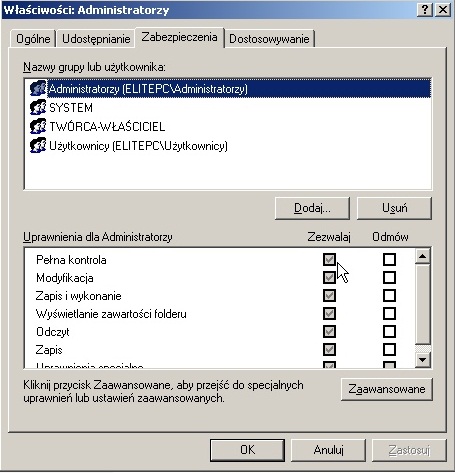

Powtorzmy to samo dla katalogu „UPLOAD” z tym, ze Uzytkownikom takze dajmy pełna kontrole. Nastepnie wejdźmy do katalogu „Download” , kliknijmy prawym guzikiem na folderze „Administratorzy”, wejdźmy we własciwosci i wybierzmy tym razem zakładke „ZABEZPIECZENIA”.

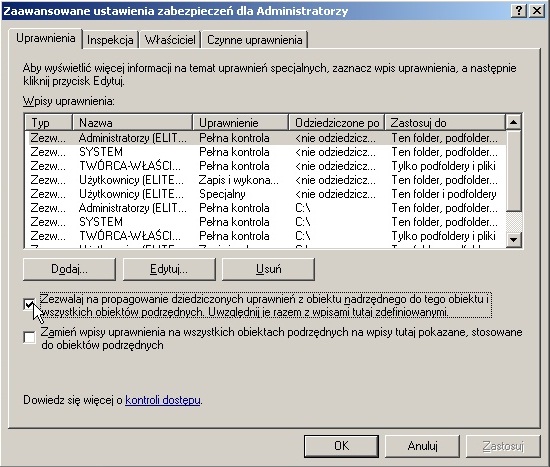

Jak widac na chwile obecna niektore pola sa nieaktywne (wyszarzałe) dzieje sie tak dlatego, ze uprawnienia sa dziedziczone. System narzuca jakies uprawnienia dla dysku C, i te uprawnienia sa takze domyslnie przenoszone na inne foldery i pliki na dysku twardym. Kliknijmy wiec „zaawansowane”. Na planszy, ktora sie pojawi nalezy odznaczyc opcje „Zezwalaj na propagowanie dziedziczonych uprawnień ….”

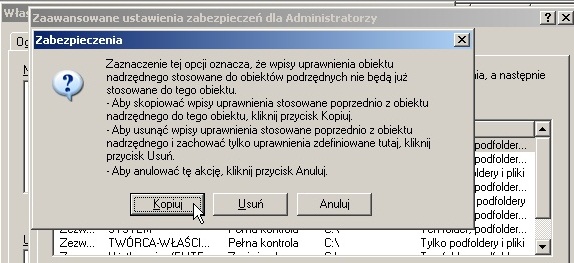

Na komunikacie jaki sie pojawi wybieramy „Kopiuj”. Potem „Zastosuj” i „OK.”.

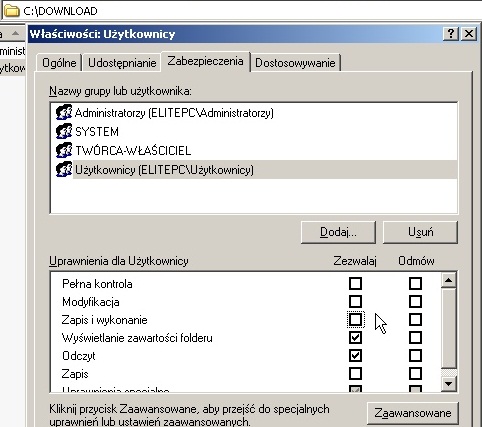

Teraz mozemy modyfikowac praktycznie kazda wartosc. Przy czym tych zwiazanych z Systemem lepiej nie dotykac, zeby czegos nie popsuc. Proponuje przeprowadzic test po zakończeniu kursu, co sie stanie z Windowsem jesli zabronimy odczytu do folderu C:Windows. Tworca-własciciel ma nadane specjalne uprawnienia, ktorych tez lepiej nie dotykac bez doswiadczenia w tej kwestii. Nalezy tez pamietac, ze wczesniej modyfikowalismy uprawnienia dostepu przez siec, a teraz modyfikujemy dostep do plikow na dysku, a nie zasobow udostepnionych. Trzeba takze uwazac i wiedziec co sie robi. Np. Odmowmy Uzytkownikom odczytu, a Administratorowi pozwolmy na to. Pojawia sie pytanie, czy Administrator bedzie mogł odczytac zasoby, bo przeciez on tez jest Uzytkownikiem. W ramach kursu jednak jedynie zmodyfikujmy Uzytkownikow tak, aby nie mieli zadnych uprawnień do zasobow. Reszte mozemy zostawic bez zmian.

W przypadku katalogu „Uzytkownicy” dajemy im mozliwosc jedynie „Wyswietlania zawartosci folderu” oraz „Odczytu”. Nie chcemy, zeby w „Downloadzie” cos zamieniali.

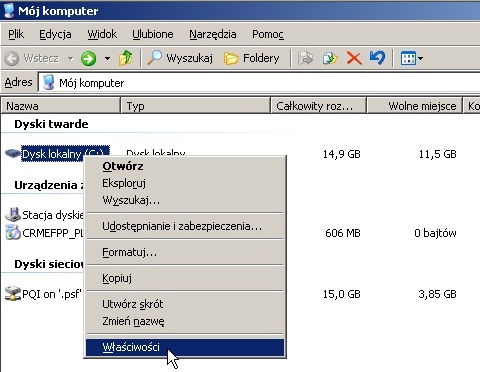

W przypadku „Uploadu” dodamy im jedynie mozliwosc „Zapisu i wykonania”. Modyfikowac nic nie musza, a Pełna Kontrola by im pozwoliła zmieniac uprawnienia folderow i plikow. Nie tylko byłoby to niebezpieczne ze wzgledu na brak umiejetnosci z ich strony, ale Administrator powinien byc jedyna osoba z takimi mozliwosciami. Na stronach technet.pl mozna znaleźc dokładny opis tego, co dane uprawnienie daje. Warto sie temu przyjrzec, gdyz mozwala to na wygodne zarzadzanie dostepem do plikow dowolna droga. Nie wazne czy przez siec lokalna, FTP czy strone www, te ustawienia zawsze sie licza. Zanim przystapimy do testow kliknijmy prawym guzikiem na własciwosci dysku C.

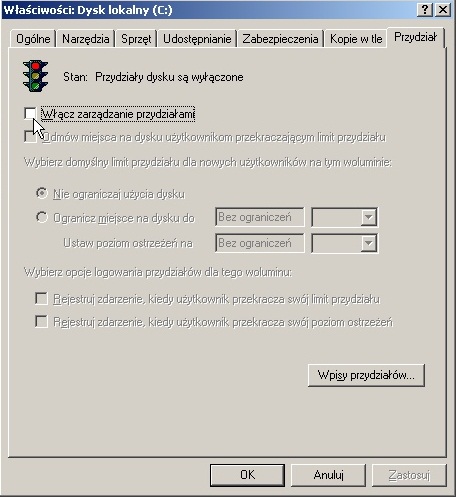

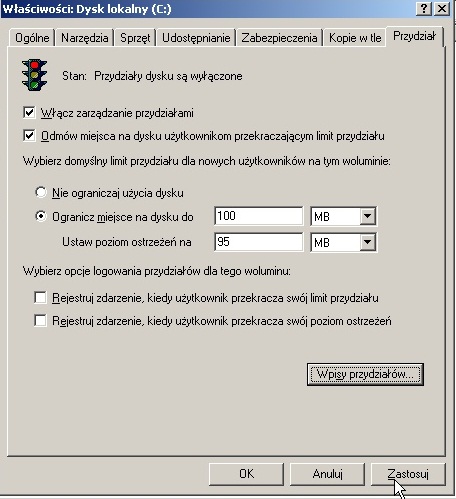

Wybierzmy „własciwosci” i zakładke „przydział”.

Uruchommy zarzadzanie przydziałami i skonfigurujmy tak jak na obrazku ponizej. Spowoduje to, ze uzytkownik nie bedzie mogł na dysku C serwera przechowywac wiecej niz 100MB, a gdy przekroczy 95MB pojawi sie komunikat z ostrzezeniem. Co wiecej nie wazne gdzie dany uzytkownik ma umieszczone swoje pliki, wazna jest suma ich rozmiarow. System je odnajdzie po własciwosci zasobu mowiacej o jego włascicielu. Klikamy „Zastosuj” i „OK.”.

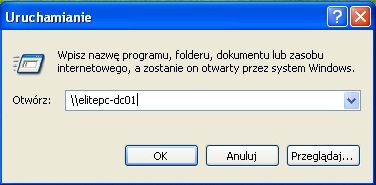

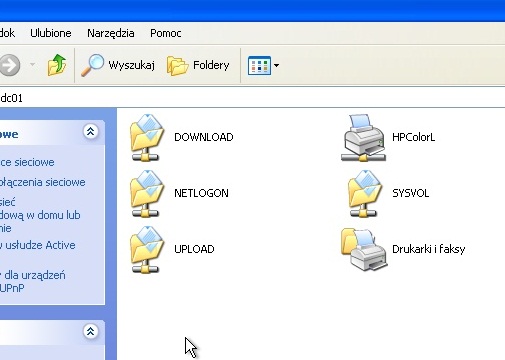

Przejdźmy teraz do komputera klienckiego i zalogujmy sie na nim jako kasjer. Kliknijmy start, uruchom i wpiszmy „\nazwa_serwera”, aby dostac sie do jego zasobow sieciowych.

Pojawi sie lista udostepnionych zasobow. Wybierzmy wiec „download”.

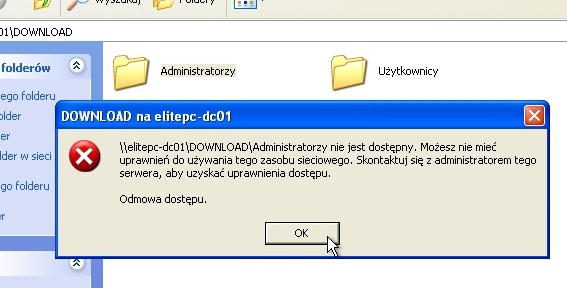

Sprobujmy teraz wejsc do katalogu „Administratorzy”.

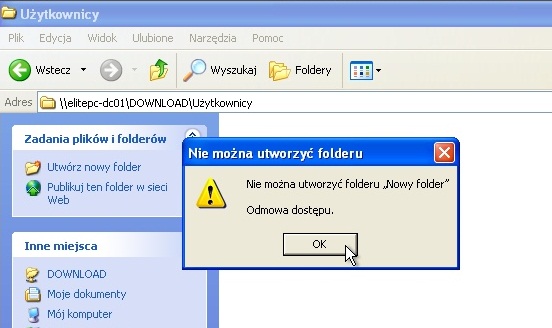

Sukces. Teraz wejdźmy do „Uzytkownikow” i sprobujmy stworzyc na przykład „nowy folder”.

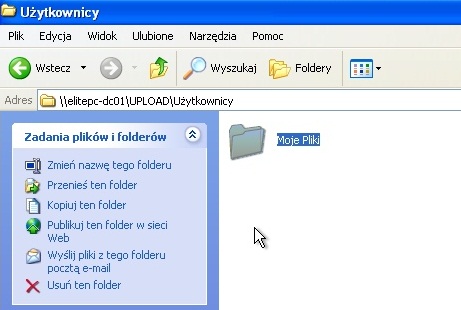

Kolejny sukces. Sprawdźmy takze czy „Upload” działa poprawnie.

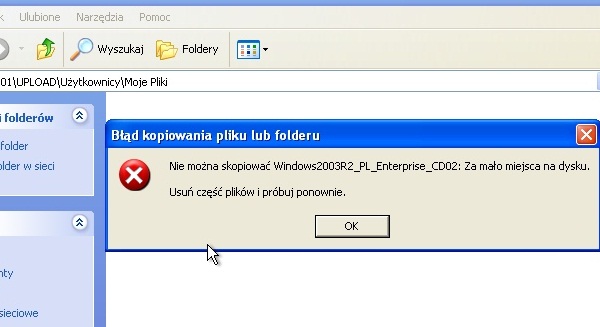

Działa, udało sie stworzyc folder. Sprawdźmy czy działaja limity dyskowe. Sprobujmy skopiowac plik wiekszy niz 100MB do zasobu sieciowego.

Stosowny komunikat rowniez sie pojawił.

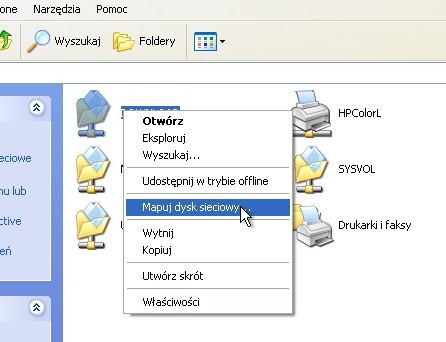

Teraz pora zapewnic sobie łatwy dostep do tych katalogow. Najlepiej bedzie je zamapowac jako dyski sieciowe. W naszym przypadku najprosciej jest to zrobic klikajac na danym folderze prawym guzikiem i wybierajac „Mapuj Dysk Sieciowy …”.

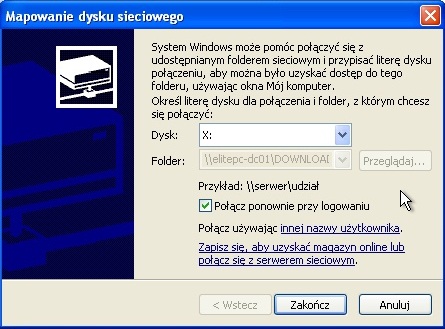

Mozemy wybrac litere dysku i klikamy „Zamknij”. Podobnie zrobmy dla Upload’u.

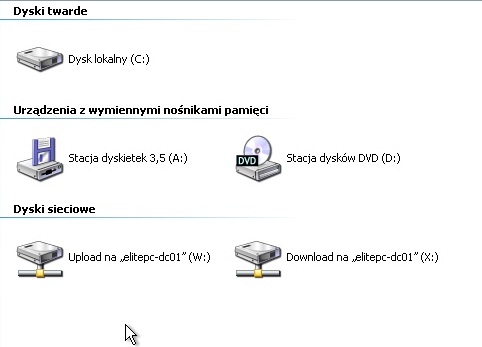

Teraz jesli wejdziemy w „moj komputer” widzimy w nim takze dyski sieciowe. Jesli znamy sciezke mozemy takze uzyc kreatora ukrytego pod „Moj Komputer > Narzedzie > Mapuj Dysk Sieciowy”. W przypadku, gdy na wielu komputerach miałyby zostac zamapowane te same dyski najszybciej byłoby do ich stworzenia uzyc polis grupy.

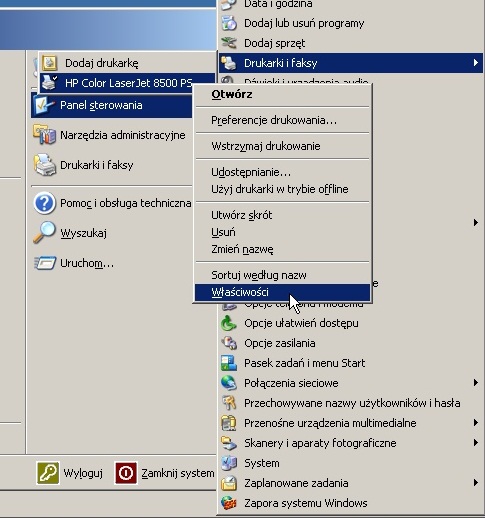

Wrocmy na chwilke na serwer i zajmijmy sie drukarka wchodzac w jej własciwosci.

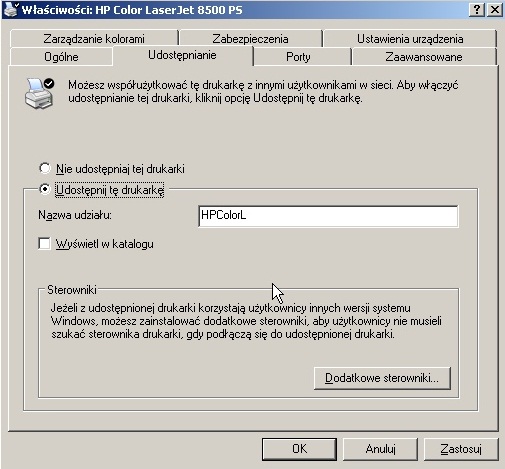

W zakładce udostepnianie mozemy drukarke udostepnic dla sieci, a takze dodac sterowniki. Np. Urzadzenia czesto wymagaja innych sterownikow w zaleznosci od wersji Windows. Jesli je wszystkie tu dodamy to instalacja na klienckich komputerach przebiegnie bez potrzeby dostarczania CD producenta.

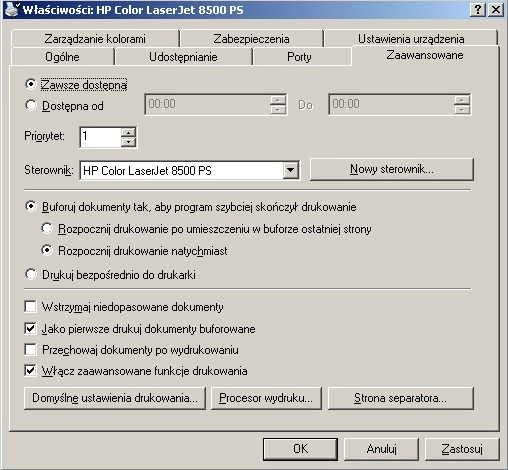

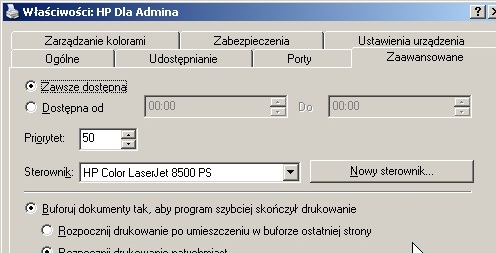

Zakładka „zaawansowane” pozwala na ograniczenie godzin w jakich mozna korzystac z urzadzenia za pomoca opcji „Dostepna od” (podobne ograniczenie mozna tez nakładac na uzytkownikow). Jest takze mozliwosc ustawiania priorytetow. Im wyzszy priorytet tym wazniejszy. O zastosowaniu wspominałem wczesniej, za chwile pokaze jak wdrozyc taki system kolejkowania zleceń.

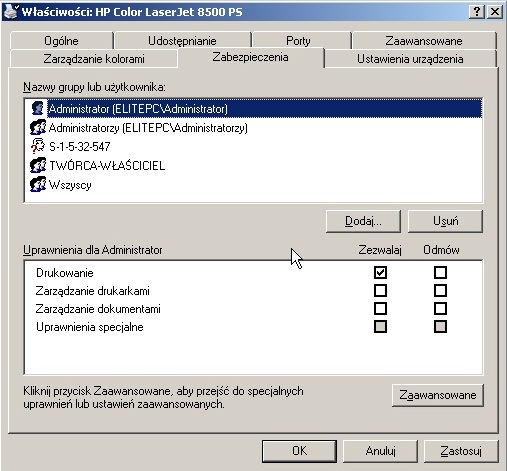

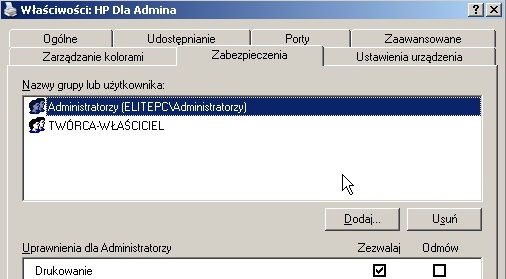

Zakładka „zabezpieczenia” odpowiada za dostep do zasobow drukarki. Działa to podobnie jak w przypadku plikow.

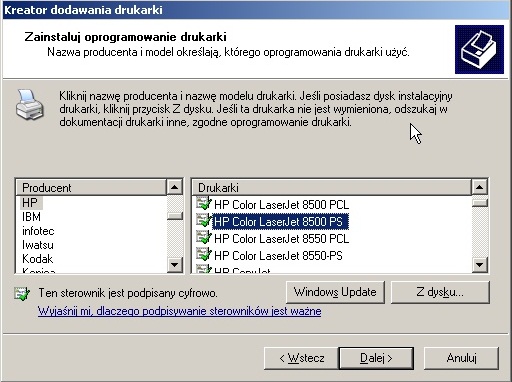

Za pomoca kreatora dodawania drukarki dodajmy jeszcze raz ta sama drukarke. Komputer automatycznie jej nie wykryje, wiec bedzie trzeba ja wybrac z listy.

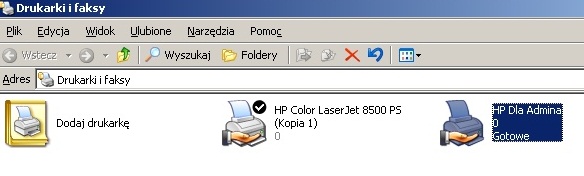

Po przebrnieciu kreatora uzyskamy dwa razy zainstalowana ta sama drukarke. Zmieńmy wiec nazwe jednej z nich, tak aby opisywała swoja role.

W jej własciwosciach ustawiamy priorytet na wiekszy niz był wczesniej czyli np. 50.

W zabezpieczeniach zostawiamy jedynie administratorow oraz tworcow-włascicieli.

Teraz na kazdym komputerze administratora instalujemy drukarke uzywajac tej o wyzszym priorytecie, a na innych tej o nizszym. Oba sterowniki odnosza sie fizycznie do tego samego urzadzenia, dzieki czemu uzyskalismy opisana na poczatku funkcjonalnosc.

.: strona 2 :.

Serwer plikow stanowi chyba najbardziej potrzebna role serwera. Słuzy on nie tylko do scentralizowanego zarzadzania danymi i dostepem do nich, ale takze dba o bezpieczeństwo danych. Wiaza sie z nim takie pojecia jak rozproszony system plikow, czy klastry, lecz w tym przypadku zajmiemy sie jego bardzo podstawowymi własciwosciami. Na szczegolna uwage zasługuja nowosci wprowadzone w wersji 2003 tj.

– Mechanizm „kopia w tle”

– Pliki po HTTP

– Serwer DFS

– ASR – automatyczne odtwarzanie systemu

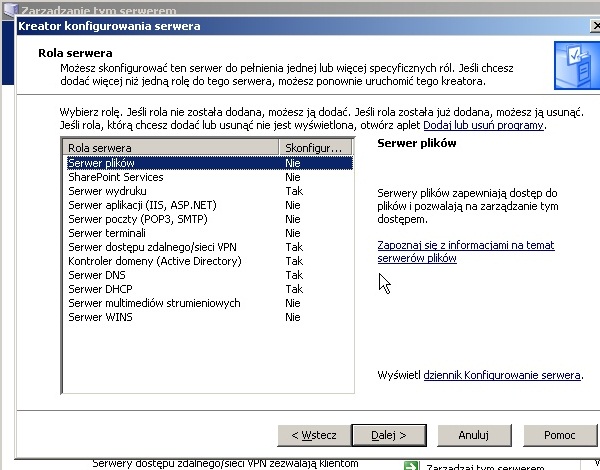

Wejdźmy zatem do „kreatora roli serwera” i dodajmy „Serwer Plikow”. Wybieramy go i klikamy „DALEJ”.

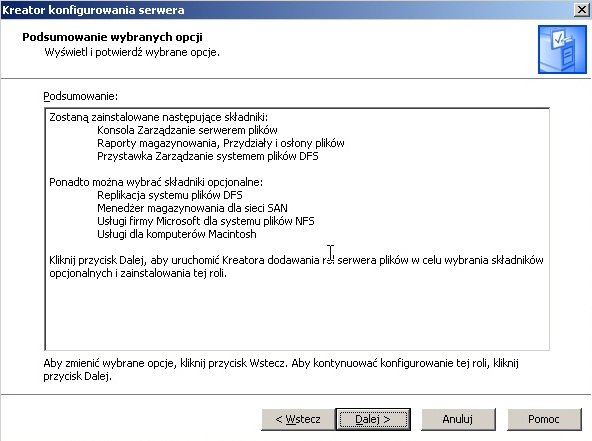

Na kolejnej planszy klikamy ponownie „Dalej”.

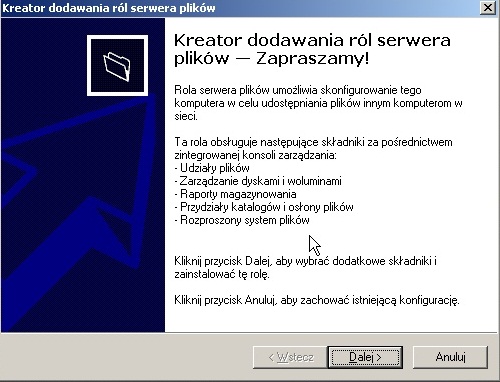

Po chwili pojawi sie kolejny kreator. Przechodzimy przez plansze powitalna klikajac „dalej”.

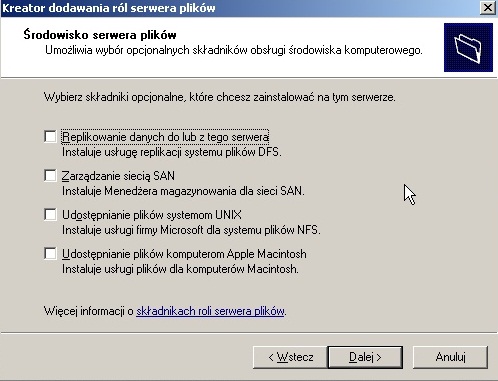

Na kolejnej planszy wybieramy opcje jakie maja zostac zainstalowane jak na przykład obsługa komputerow Macintosh oraz Linux.

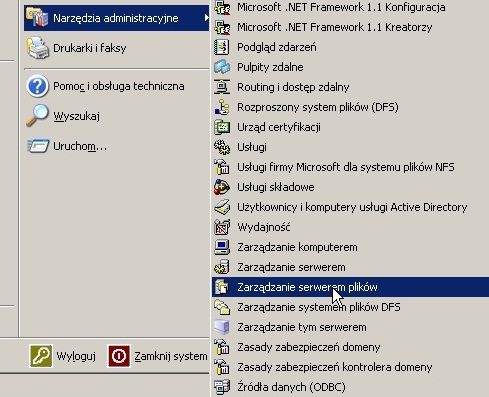

Niezbedne bedzie ponowne uruchomienie komputera. Gdy sie zalogujemy okaze sie, ze w „Narzedziach Administracyjnych” doszło duzo nowych opcji. Najwazniejsza z funkcji bedzie dla nas „Zarzadzanie Serwerem Plikow”.

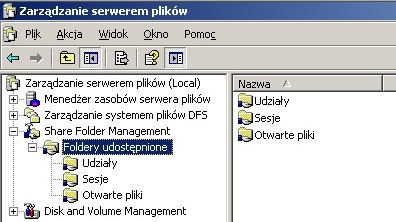

Zaczynajac od końca „Disk and Volume Managament” to sekcja umozliwiajaca zarzadzanie dyskami i pamieciami masowymi. DFS wymaga kilku komputerow i tez nas nie bedzie interesował. „Share Folder Management” to z kolei scentralizowana baza zasobow udostepnionych. Zasoby zawsze sa porozrzucane po całym dysku i tylko dzieki tej konsolce mozemy swobodnie nimi wszystkimi zarzadzac w jednym miejscu. Co wiecej mamy tez wglad do biezacych sesji uzytkownikow oraz do tego, jakie pliki sa w tej chwili przez nich uzywane.

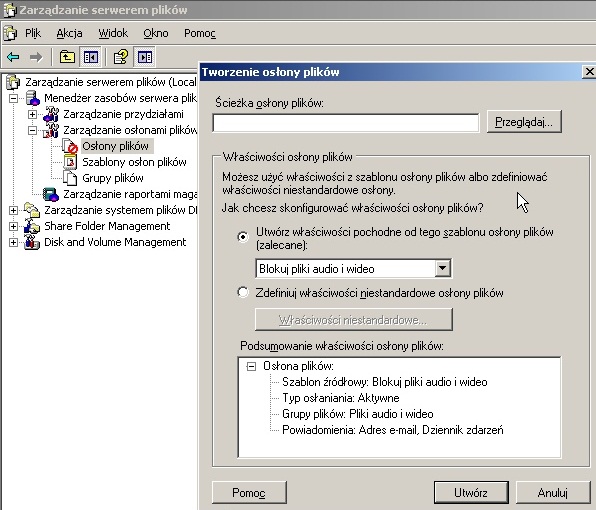

My skupimy sie na sekcji „Menadzer Zasobow serwera plikow”. Raporty o tym, jakie pliki i w jaki sposob były uzywane mozemy obejrzec w sekcji „Zarzadzanie Raportami Magazynowymi”. Zarzadzanie odsłonami plikow z kolei pozwala nie tylko monitorowac, ale na przykład zakazywac otwierania jakichs plikow. Zaznaczmy odsłony plikow i w menu po prawej wybierzmy „Utworz osłone pliku”.

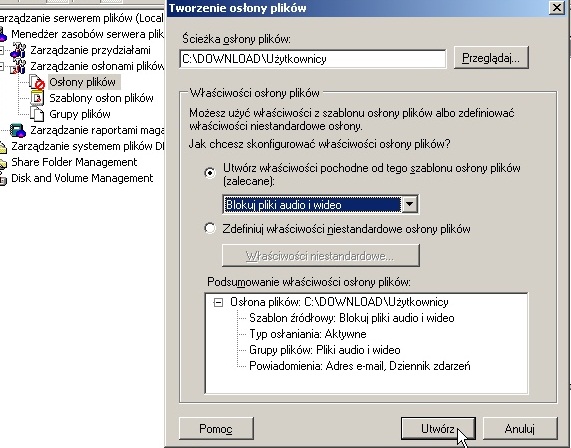

Wybieramy sciezke, ktorej osłona bedzie sie tyczyła oraz nieco nizej szablon. Szablony oczywiscie mozna edytowac i tworzyc własne w sekcji „Szablony odsłony plikow”. W tym przypadku jednak dla wygody skorzystajmy z gotowca, ktory zablokuje mozliwosc otwierania plikow audio i video, co nie pozwoli na otwieraniu plikow multimedialnych w wybranym folderze. Klikamy „UTWÓRZ”.

Bardziej zyciowym przykładem zastosowania takiego rozwiazania jest na przykład zakazanie właczania plikow wykonywalnych, dzieki czemu uzytkownicy nie byliby w stanie instalowac niepozadanych aplikacji.

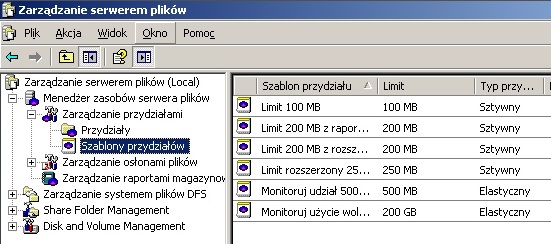

Zarzadzanie przydziałami to takze bardzo pozyteczna funkcjonalnosc. Wczesniej nałozylismy limit na rozmiar plikow uzytkownika na dysku. Co jednak jesli limit miałby dotyczyc jednego uzytkownika, albo konkretnego katalogu, lub uzytkownicy mieliby miec rozne limity? Kilka działow wczesniej uruchomilismy serwer FTP, wypadałoby jednak jakos ograniczyc uzytkownikom powierzchnie dyskowa jaka moga oni wykorzystac. Tu własnie mozemy to zrobic. Istnieja oczywiscie predefiniowane szablony, sa one raczej pogladowe i przykładowe, jednak skorzystamy za chwile z jednego z nich.

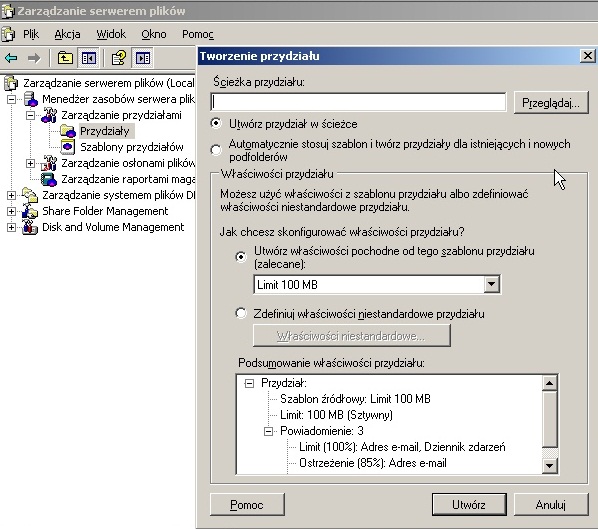

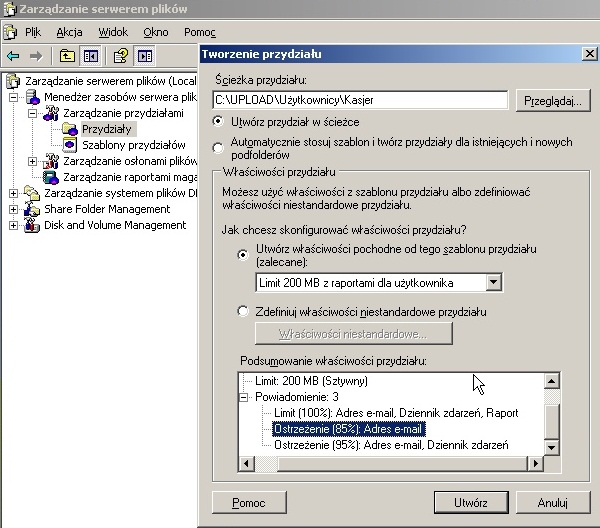

Z drzewa kategorii z lewej strony wybierzmy „Przydziały”, a nastepnie po prawej kliknijmy w przycisk „Utworz Przydział”.

Wybierzmy sciezke do katalogu danego uzytkownika i skorzystajmy z szablonu 200MB z raportami. Szablon ten nie tylko ograniczy pojemnosc folderu do 200MB, ale takze bedzie wysyłał uzytkownikowi informacje na e-mail jesli bedzie on bliski limitowi. Adres zostanie automatycznie pobrany z danych w Active Directory.

.: strona 3 :.

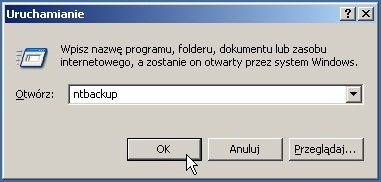

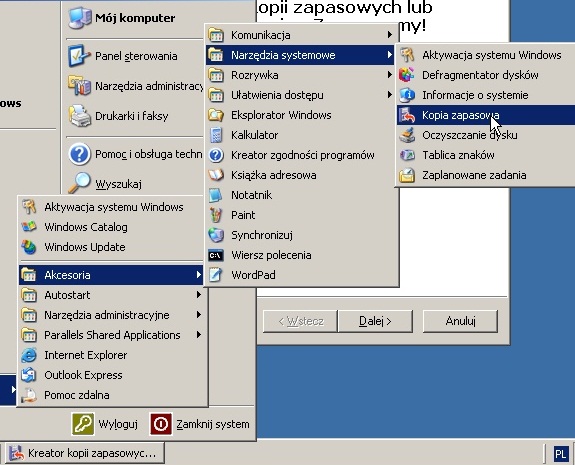

Backup to rzecz podstawowa w zyciu administratora. Dane jak i same systemy trzeba nieustannie archiwizowac na bezpiecznych nosnikach danych. ShadowCopies to funkcjonalnosc polegajaca na tym, ze po zmodyfikowaniu pliku jego kopia jest zachowywana. Ilosc zapisanych wersji wstecz mozna ustalic. Wiele razy zdarzyło mi sie tak, ze pracowniczka skasowała cos np. w rozliczeniu, a potem sie okazywało, ze te dane jednak były istotne. Wystarczy kilka razy kliknac i mogłem bez wysiłku przywrocic starsza wersje pliku. Zacznijmy jednak od poczatku. Skonfigurujmy „Kopie Zapasowe”. W tym celu wchodzimy w „Start > Uruchom” i wpisujemy „ntbackup”

Mozna tez uruchomic narzedzie w akcesoriach.

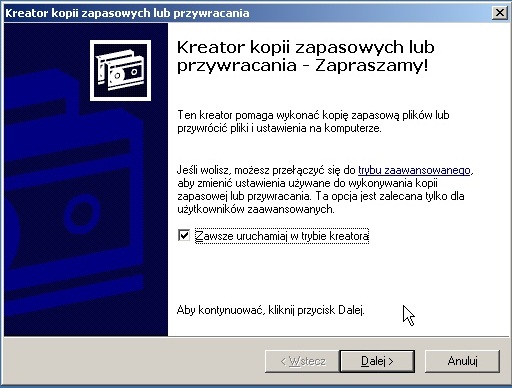

Pojawi sie powitalne okno kreatora, w ktorym klikamy „Dalej”.

W tekscie znajduje sie link „trybu zaawansowanego”, wiec wybieramy go.

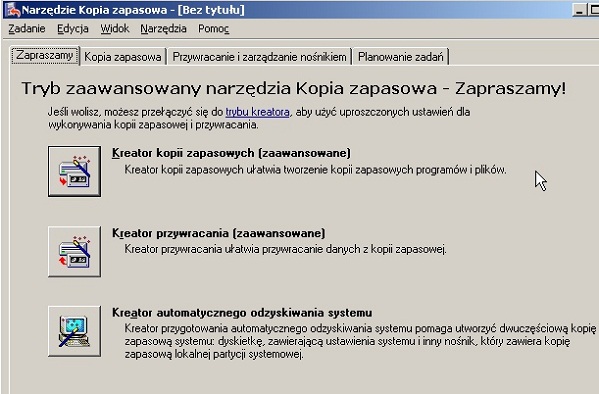

Przywracanie pozwoli odzyskac system pod warunkiem, ze mozemy go uruchomic. Bardzo pozyteczna jest opcja ostatnia czyli Kreator Automatycznego odzyskiwania systemu. Stworzy on backup oraz dyskietki lub płyte CD, z ktorej w razie awarii bedzie mozna uruchomic komputer. Gdy to robimy system przywroci sie juz automatycznie do stany zapisanego w backupie. My sprobujmy jednak skorzystac z „Kreatora Kopii Zapasowych”, gdyz czesto jest tak, ze dane trzeba codziennie archiwizowac.

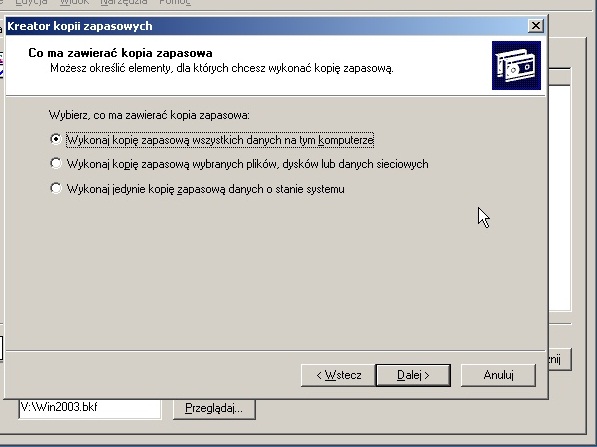

Na kolejnej planszy wybieramy czy chcemy kopie całego sytemu czy okreslonych jego obszarow. Wybieramy ze całego i klikamy „dalej”.

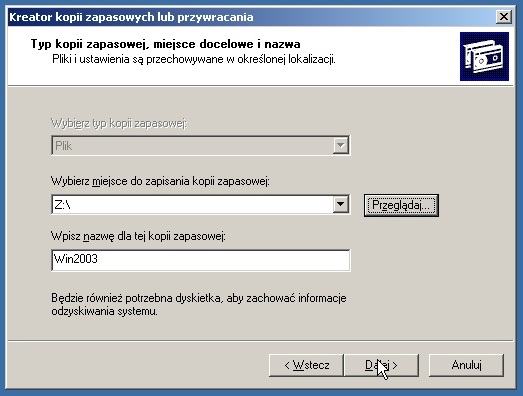

Wybieramy Miejsce w jakim ma zostac wykonana kopia. W moim przypadku bedzie to dysk sieciowy oraz podajemy dla tej kopii nazwe.

Na planszy końcowej klikamy „zaawansowane”.

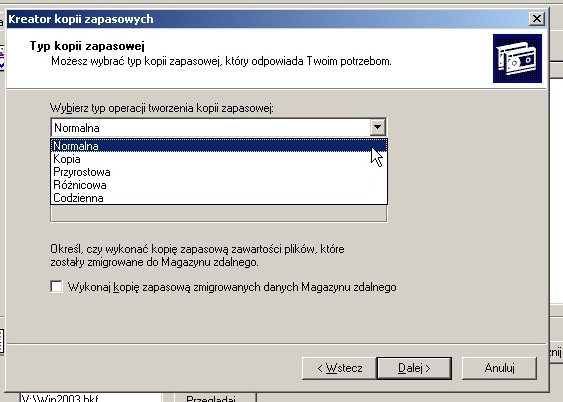

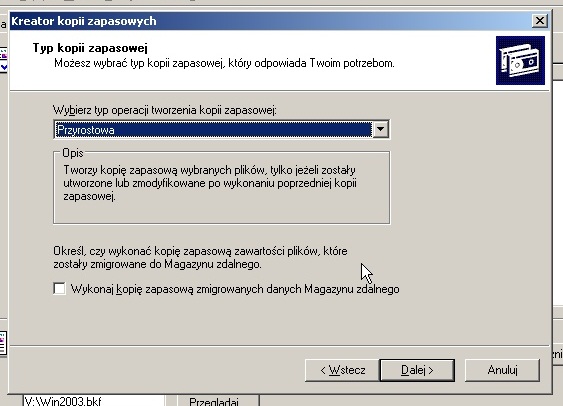

Bedziemy mogli wybrac rodzaj backupu jaki chcemy wykonac. Jest ich kilka rodzajow.

a) Kopia zapasowa typu Kopia

Wybor tego typu kopii zapasowej powoduje, ze sa kopiowane wszystkie zaznaczone pliki, ale nie kazdy plik jest oznaczany jako taki, ktorego kopie zapasowa wykonano (innymi słowy, atrybut archiwizacji nie jest czyszczony). Jest to przydatne wtedy, gdy zaistnieje potrzeba wykonania kopii zapasowej plikow miedzy wykonywaniem normalnych i przyrostowych kopii zapasowych, poniewaz kopiowanie nie ma wpływu na to, jak sa przeprowadzane inne operacje kopii zapasowych.

b) Codzienna kopia zapasowa

Wybor tego typu kopii zapasowej powoduje, ze sa kopiowane wszystkie zaznaczone pliki, ktorych zawartosc modyfikowano w dniu wykonywania codziennej kopii zapasowej. Pliki, ktorych kopie zapasowe wykonano, nie sa oznaczane jako pliki, ktorych kopie zapasowe wykonano (innymi słowy, atrybut archiwizacji nie jest czyszczony).

c) Roznicowa kopia zapasowa

Wybor tego typu kopii zapasowej powoduje, ze sa kopiowane te pliki, ktore zostały zmodyfikowane lub utworzone od momentu wykonania ostatniej normalnej lub przyrostowej kopii zapasowej. W metodzie tej pliki nie sa oznaczane jako takie, ktorych kopie zapasowe wykonano (innymi słowy, atrybut archiwizacji nie jest czyszczony). Wykonujac kombinacje normalnych i roznicowych kopii zapasowych, przy przywracaniu plikow i folderow nalezy dysponowac zarowno ostatnia normalna, jak i ostatnia roznicowa kopia zapasowa.

d) Przyrostowa kopia zapasowa

Wybor tego typu kopii zapasowej powoduje, ze sa wykonywane kopie zapasowe tylko tych plikow, ktore zostały utworzone lub zmodyfikowane od momentu wykonania ostatniej normalnej lub przyrostowej kopii zapasowej. W metodzie tej pliki oznaczane sa jako takie, ktorych kopie zapasowe zostały wykonane (innymi słowy, atrybut archiwizacji jest czyszczony). Przy wykonywaniu kombinacji normalnych i przyrostowych kopii zapasowych, aby przywracac dane, nalezy dysponowac ostatnim normalnym zestawem kopii zapasowych oraz wszystkimi zestawami przyrostowych kopii zapasowych.

e) Normalna kopia zapasowa

Wybor tego typu kopii zapasowej powoduje, ze sa kopiowane wszystkie zaznaczone pliki, a ponadto sa one oznaczane jako takie, ktorych kopie zapasowe zostały wykonane (innymi słowy, atrybut archiwizacji jest czyszczony). Aby przywrocic wszystkie pliki, wystarczy dysponowac tylko ostatnia kopia pliku lub tasmy z kopia zapasowa. Normalna kopie zapasowa wykonuje sie zwykle wtedy, gdy zestaw kopii zapasowych jest tworzony po raz pierwszy.

My wybierzmy przyrostowa. Klikamy „dalej”.

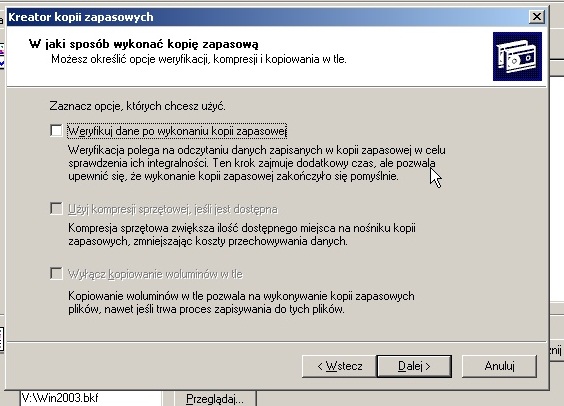

Mozemy takze wybrac dodatkowe opcje, w tym przypadku jednak to nie bedzie konieczne.

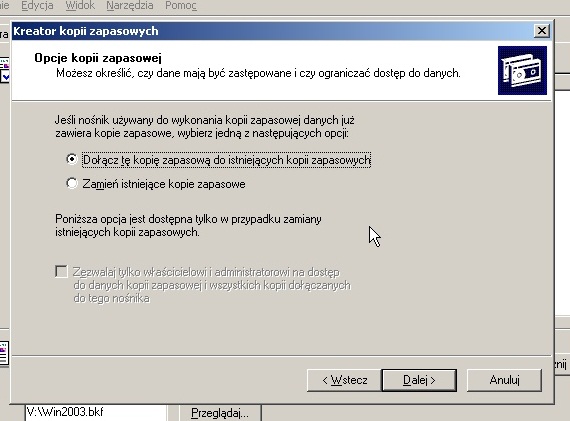

Zostawiamy domyslne opcje i klikamy „dalej”.

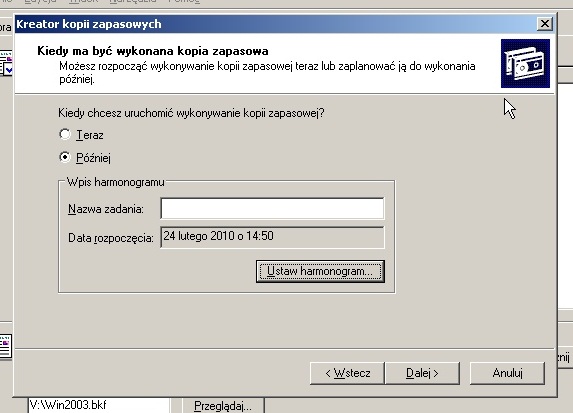

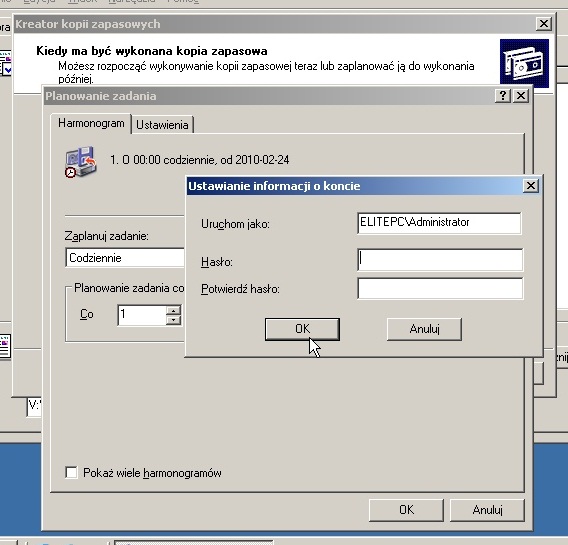

Na kolejnej planszy wybieramy „ustaw harmonogram”, aby zautomatyzowac cały proces.

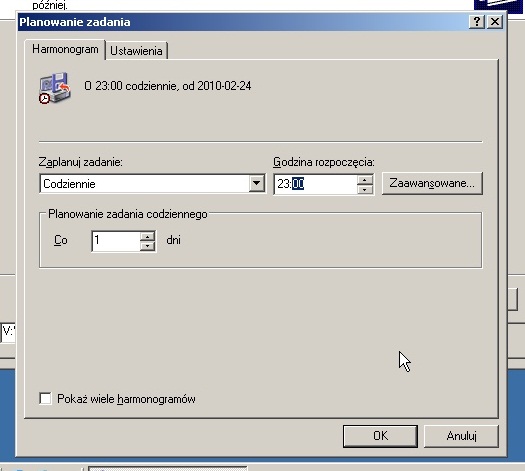

Skonfigurujmy ta plansze tak, aby kopie zapasowe były wykonywane codziennie o godzinie 23.

Pojawi sie okno z danymi uzytkownika. Nalezy podac nazwe i hasło tego uzytkownika, ktory ma uprawnienia do robienia kopii zapasowych. Beda nimi Administratorzy i Operatorzy Kopii Zapasowych.

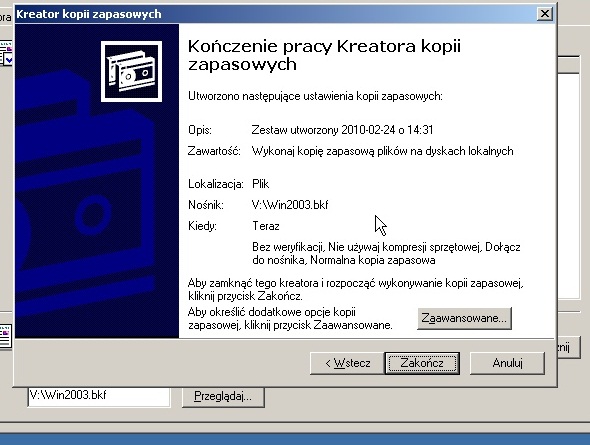

Klikamy „OK”, potem podajemy nazwe i „DALEJ”, a nastepnie ZAKOŃCZ.

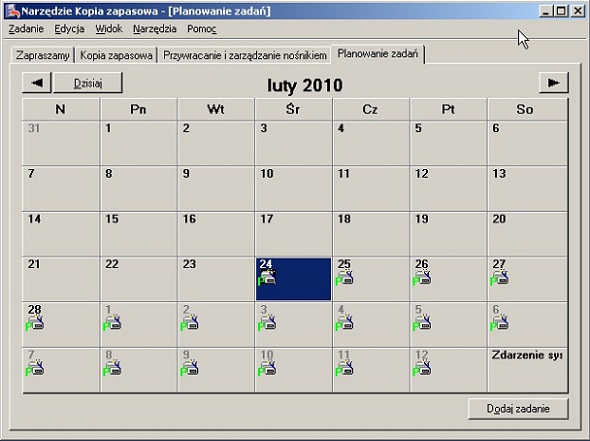

Jezeli przejdziemy do zakładki „Planowanie zdarzeń” zauwazymy, ze pomyslnie udało sie zaplanowac kopie zapasowe.

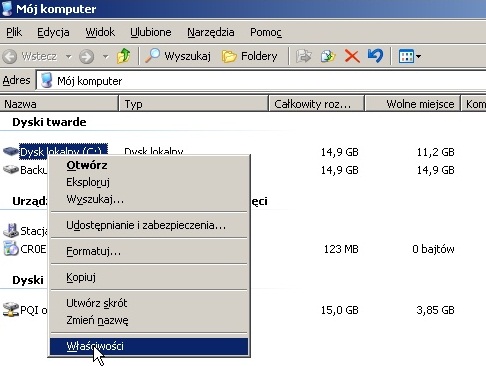

Teraz zamknijmy wszystko i przejdźmy do „Mojego Komputera”, kliknijmy prawym guzikiem na dysku C i wybierzmy „własciwosci”.

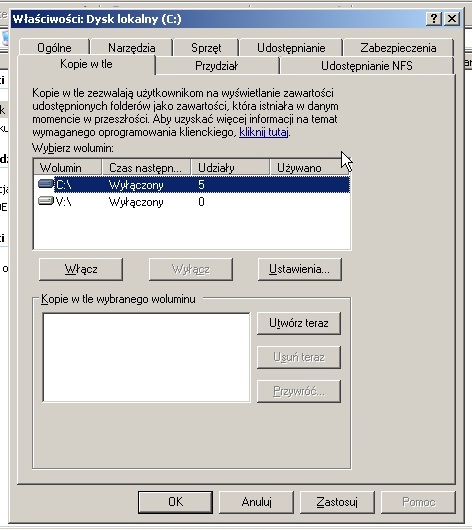

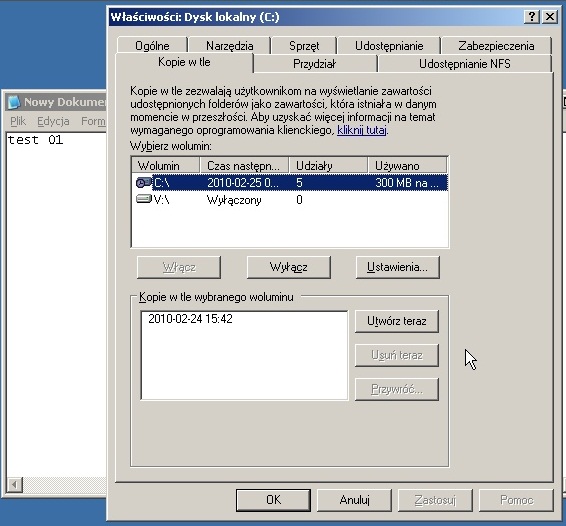

Przejdźmy do zakładki „kopia w tle”.

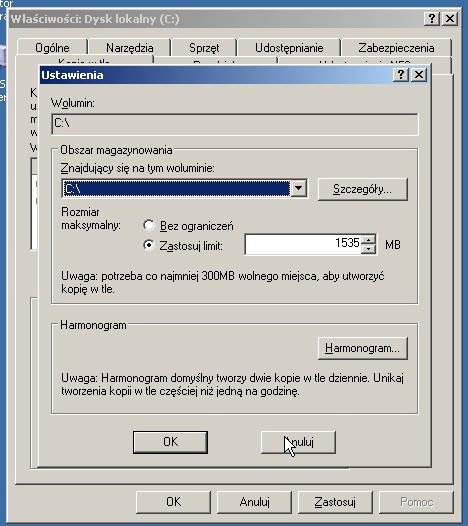

Kliknijmy „ustawienia”, ustawmy tam limit przestrzeni dyskowej przeznaczony na kopie oraz w harmonogramie ustawmy wykonywanie kopii plikow według jakiegos schematu. Na przykład przy logowaniu sie uzytkownika. Klikamy „OK”.

Zaznaczamy dysk C i klikamy „WŁĄCZ”. Tworzymy na pulpicie plik tekstowy po czym z powrotem we własciwosciach klikamy „Utworz teraz”.

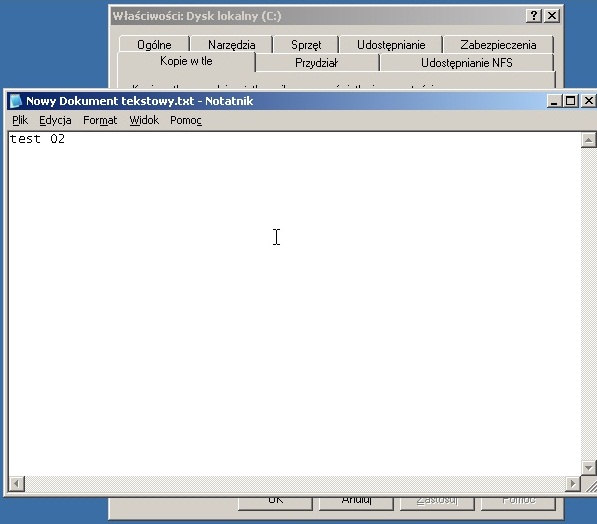

Zmieniamy zawartosc pliku i go zapisujemy.

Wybieramy po tym opcje „przywroc wczesniej wybierajac punkt przywracania”. Okazuje sie, ze system w powodzeniem przywrocił wczesniejsza wersje pliku. Zgodnie z naszymi ustawieniami bedzie to wersja pliku sprzed zalogowania sie na komputerze. Rozwiazanie to nie jest szczytem marzeń, gdyz ideałem byłoby przywrocic tylko jeden plik. Ściagnijmy wiec plik

LINK

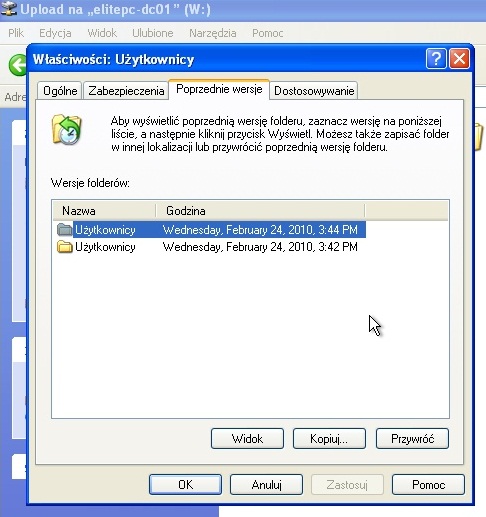

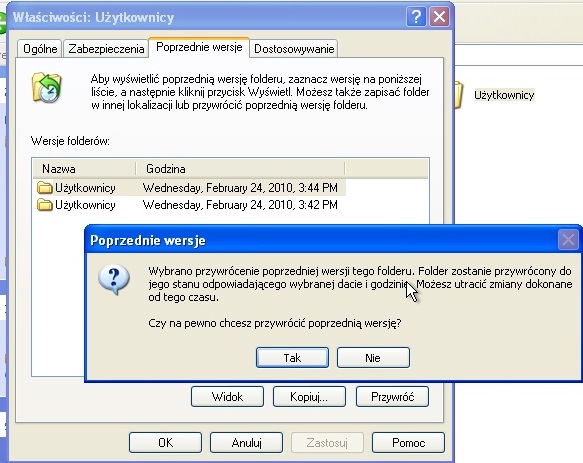

Nalezy zalogowac sie na komputerze klienckim jako administrator i zainstalowac ta aplikacje zachowujac domyslne ustawienia. Nastepnie zalogujmy sie jako kasjer i stworzmy na dysku sieciowym „UPLOAD” jakis plik, a potem go zmodyfikujmy. Z uwagi na to, ze kopie sa wykonywane za kazdym zalogowaniem wylogujmy sie i zalogujmy ponownie. Kliknijmy prawym guzikiem na folderze „Uzytkownicy”. Okazuje sie, ze pojawiła sie nowa zakładka „Poprzednie wersje”.

Wybieramy wersje, ktora nas interesuje i klikamy przywroc. Zostanie przywrocony jedynie ten folder. Co wiecej mozemy zachowac stara i obecna zawartosc katalogu uzywaja guzika „kopiuj do”, ktory przekopiuje we wskazane miejsce poprzednia wersje folderu. To samo tyczy sie pojedynczych plikow.

Potwierdzamy komunikat klikajac „TAK”.

W praktyce jednak polecam wykonywanie kopii nie przy logowaniu, ktore było pomocne w tym cwiczeniu, lecz w jakis okreslonych odstepach czasu, np. Przed godzinami pracy, po godzinach pracy oraz 2 – 3 kopie w ciagu dnia.

Nalezy tez pamietac, ze aby ShadowCopies działały na komputerze klienckim musza byc uruchomione na serwerze, oraz dane, ktore chcemy przywracac musza znajdowac sie takze na serwerze na dysku, gdzie uruchomilismy usługe. Gdyby na przykład cały pulpit i ustawienia miałby byc zabezpieczone koniecznoscia byłoby przechowywanie profili na serwerze.

.: strona 4 :.

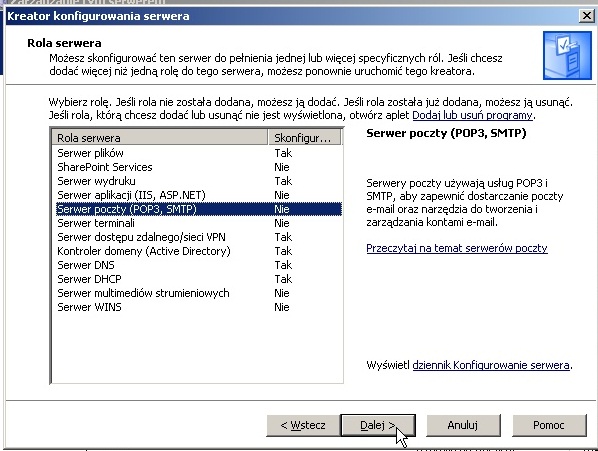

Windows 2003 moze słuzyc takze jako serwer poczty w prostych zastosowaniach. W bardziej zaawansowanych uzywa sie raczej Microsoft Exchange. Wejdźmy w START > Zarzadzanie tym serwerem, aby dodac nowa role. Wybierzmy „Serwer poczty” i kliknij przycisk „dalej”.

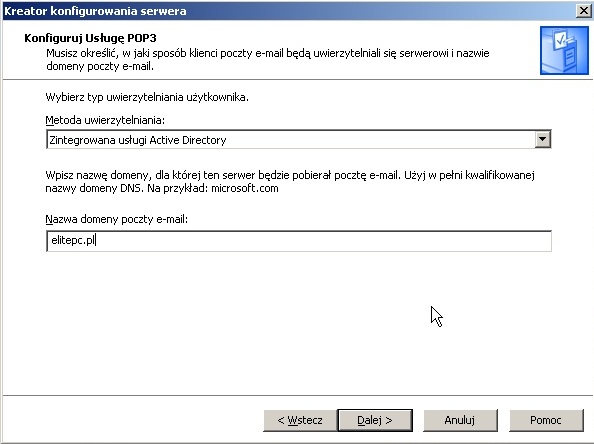

Na kolejnej planszy podajmy adres naszej domeny, a tryb uwierzytelniania wybierzmy na „Zintegrowany z Active Directory”.

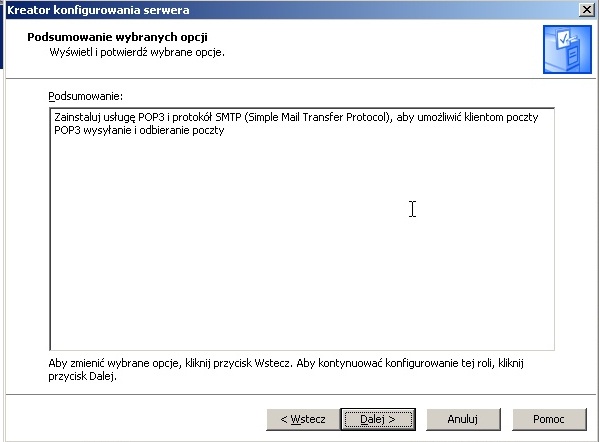

Na planszy podsumowujacej klikamy „DALEJ”.

Instalacja zajmie kilka chwil po czym pojawi sie plansza kończaca. Klikamy „zakończ”.

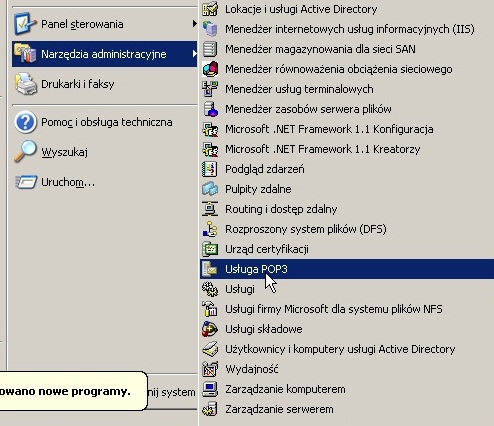

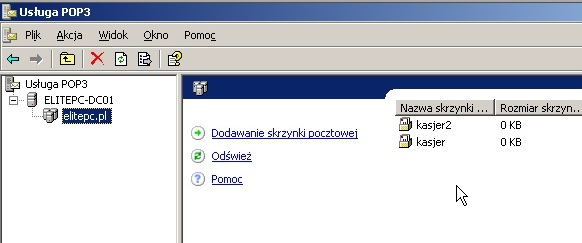

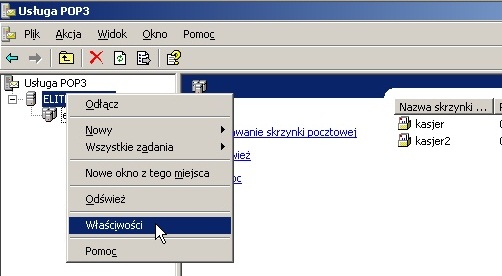

W narzedziach systemowych właczmy teraz „Usługa POP3”.

Rozwińmy teraz drzewo kategorii tak, by dostac sie do naszej domeny i kliknijmy na niej prawym przyciskiem. Nastepnie wybierzmy Nowy > Skrzynka Pocztowa.

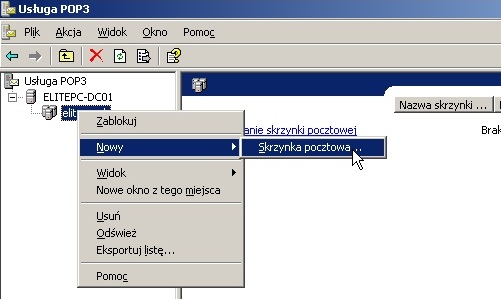

Wprowadźmy nazwe uzytkownika oraz hasło do jego skrzynki pocztowej. Jesli nie ma takiego uzytkownika w domenie nalezy wybrac opcje „Utworz uzytkownika skojarzonego dla tej skrzynki pocztowej”.

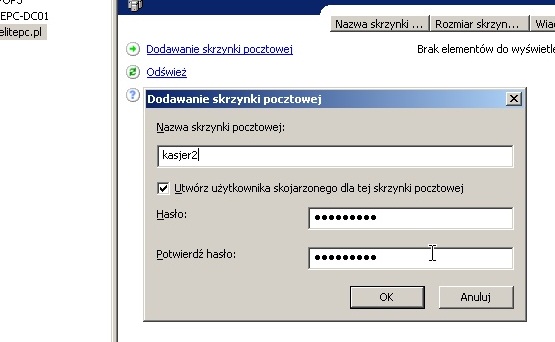

Po pomyslnym stworzeniu uzytkownika wyswietli sie komunikat. Jest na nim podany miedzy innymi adres e-mail jakim uzytkownik bedzie mogł sie posługiwac. Klikamy „OK”.

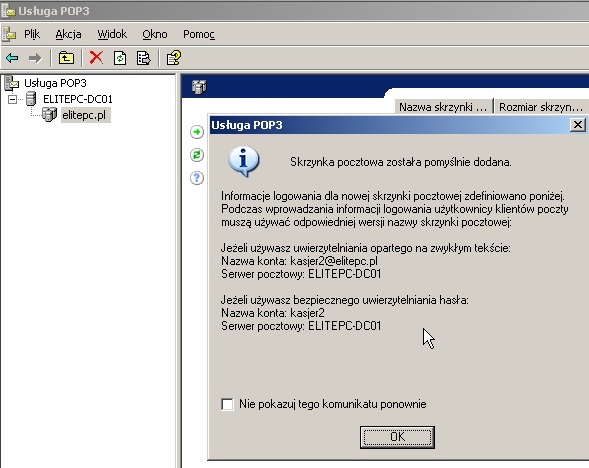

Powtorzmy czynnosc dla istniejacego juz uzytkownika kasjer.

Co ich rozni? Kasjer ktory juz był uzytkownikiem bedzie mogł sie interaktywnie zalogowac i dostac do swojej skrzynki pocztowej. Kasjer2 nie zaloguje sie na komputerze, wiec tylko zdalnie bedzie mogł pobierac poczte.

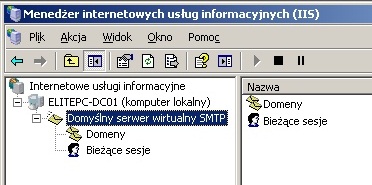

Nalezy teraz umozliwic wysyłanie wiadomosci, czyli skonfigurowac serwer SMTP. W tym celu wchodzimy do menadzera IIS i na liscie odnajdujemy „Domyslny Serwer Wirtualny SMTP”.

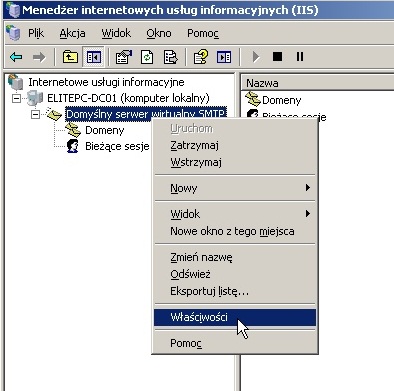

Klikamy na nim prawym guzikiem i wybieramy „własciwosci”.

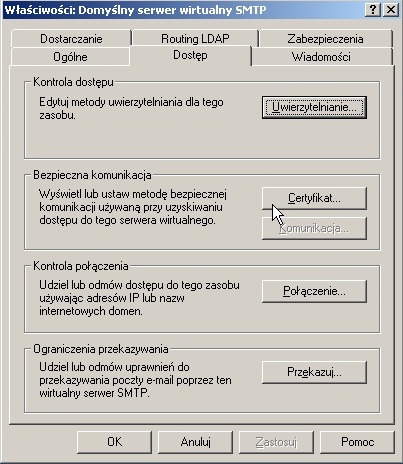

Wchodzimy do zakładki „dostep”.

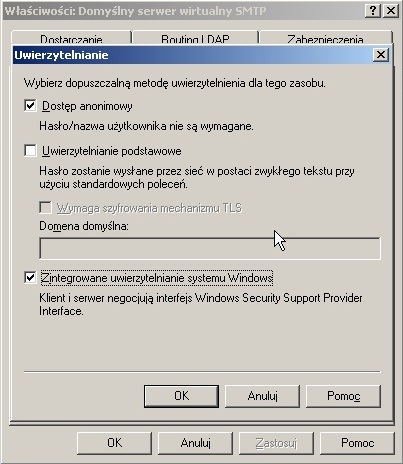

Kliknijmy „uwierzytelnianie” i wybierzmy opcje „Dostep Anonimowy oraz Zintegrowanie uwierzytelnianie sytemu Windows”. Klikamy „OK”.

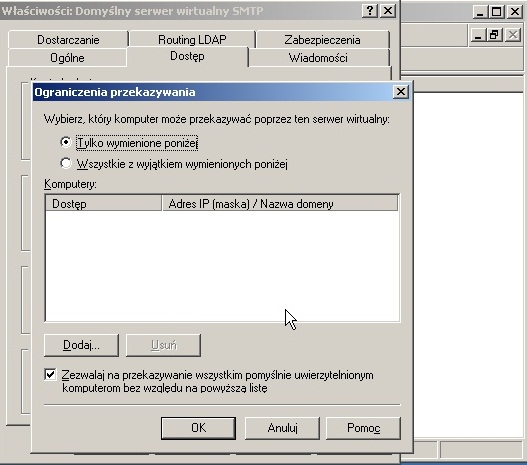

Wchodzimy w opcje „przekazuj” i konfigurujemy jak na ponizszym rysunku.

To juz własciwie wszystko, serwer pocztowy działa, wiemy jak dodawac do niego uzytkownikow. Aby moc odbierac i wysyłac e-maile nalezy skonfigurowac program pocztowy jak na przykład Outlook Express czy dowolny inny. W tym przypadku konfiguracja powinna byc nastepujaca:

-Email: kasjer@elitepc.pl

-POP3: elitepc.pl

-SMTP: elitepc.pl

-Login: kasjer@elitepc.pl

-Hasło: Pa$$w0rd

Nalezy takze pamietac, ze aby to wszystko działało wykupiona u dostawcy domena musi wskazywac fizycznie na ten, a nie inny komputer.

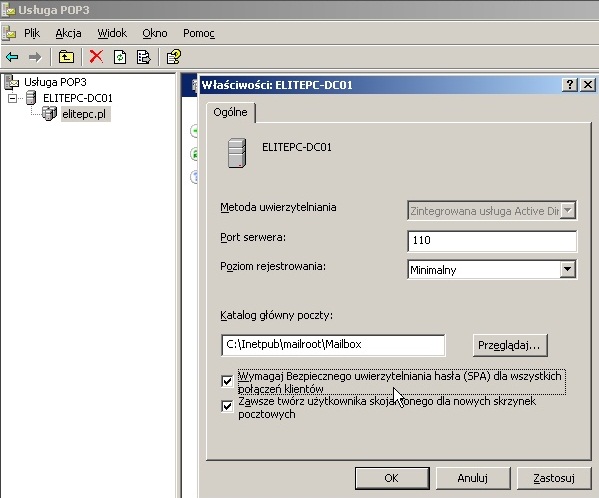

Pokusmy sie jeszcze o małe zwiekszenie bezpieczeństwa. W tym celu wrocmy do konsoli Usługa POP3 i na naszym serwerze po lewej wybierzmy jego własciwosci.

Zaznaczmy „wymagaj Bezpiecznego Uwierzyteniania…” i kliknijmy OK.

W kolejnym komunikacie klikamy „TAK”.

Takze w programie pocztowym bedzie trzeba podczas konfiguracji wybrac „logowanie za pomoca bezpiecznego uwierzytelniania”. Konfiguracji juz nie opisuje, gdyz to juz zalezy od danego oprogramowania.

.: strona 5 :.

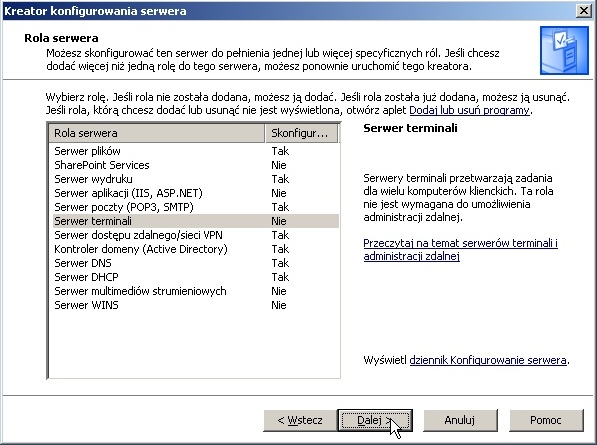

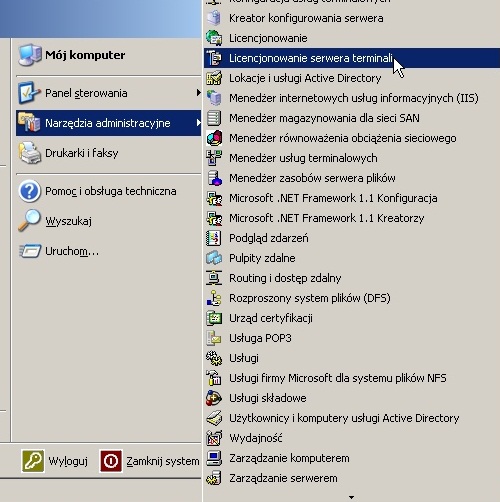

Na wstepie zainstalujmy role serwera terminali.

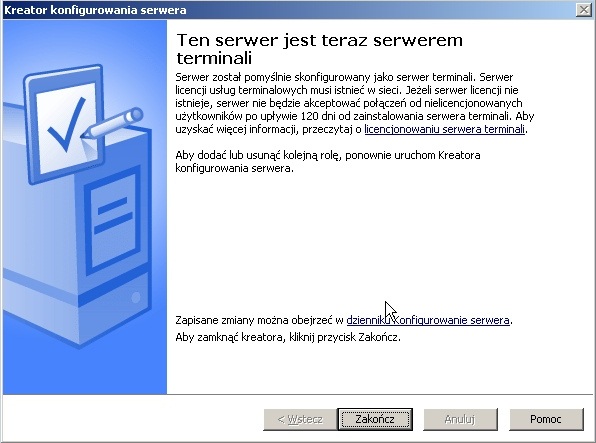

Sama instalacja chwilke zajmie, ale jest prosta i intuicyjna, wystarczy zostawic domyslne ustawienia i klikac „DALEJ”. Komputer ponownie sie uruchomi.

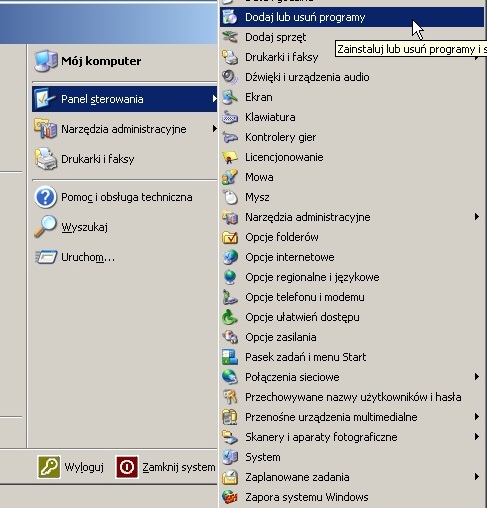

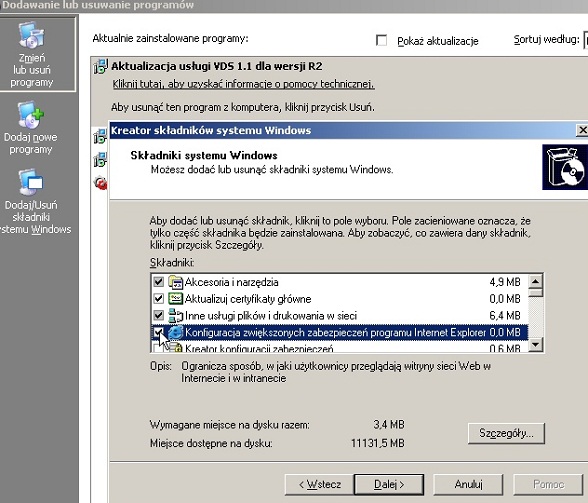

Teraz wchodzimy w „dodaj lub usuń programy” w panelu sterowania.

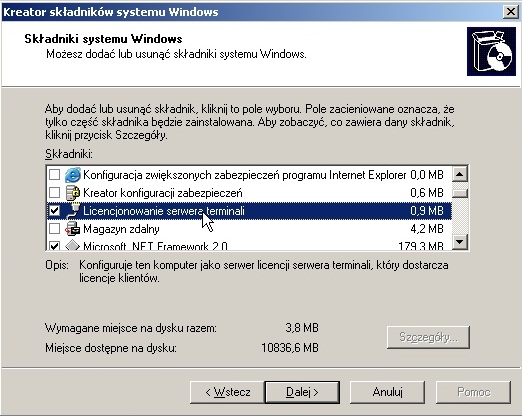

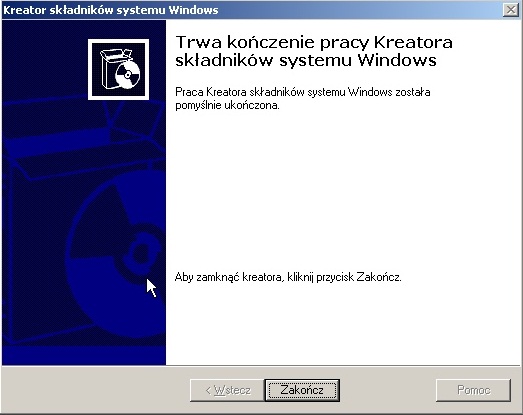

Wybieramy „komponenty i składniki Windows” i instalujemy „Licencjonowanie Serwera Terminali”.

Zostawiajac ustawienia domyslne kontynuujemy instalacje. Nastepnie w „narzedziach administracyjnych” uruchamiamy zainstalowany własnie moduł.

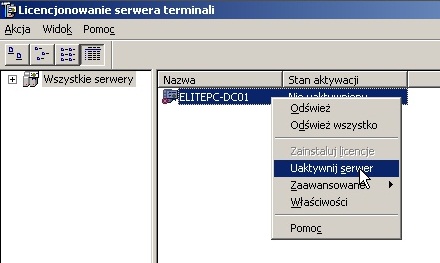

Na liscie musimy znaleźc nasz serwer, kliknac na nim prawym guzikiem myszki i go aktywowac.

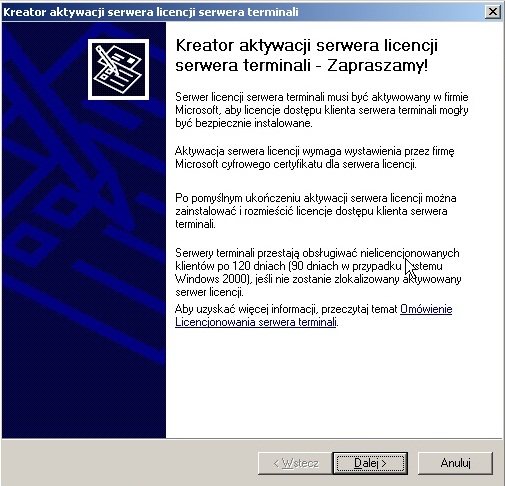

Pojawi sie kreator, klikamy „dalej”.

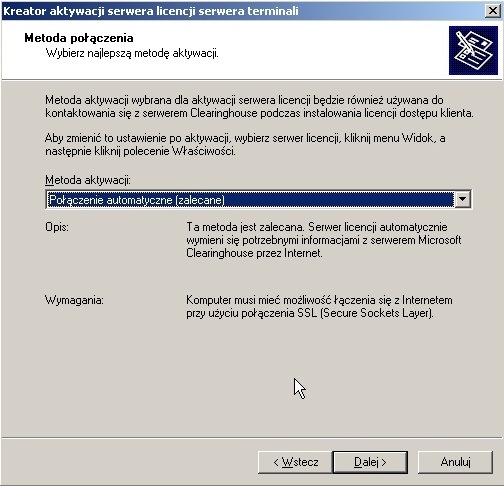

Wybieramy połaczenie automatyczne.

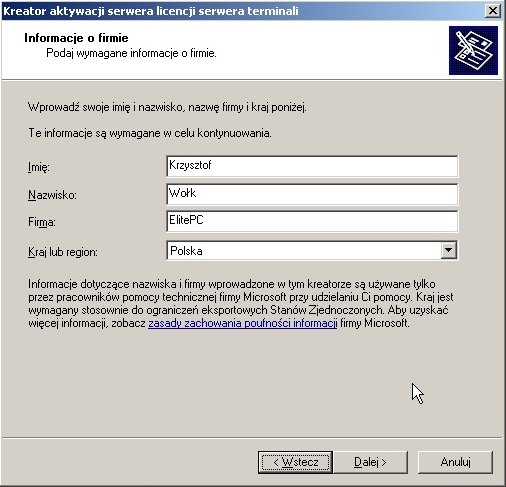

Wypełniamy dane personalne i klikamy „dalej”.

Wypełniamy dane firmy.

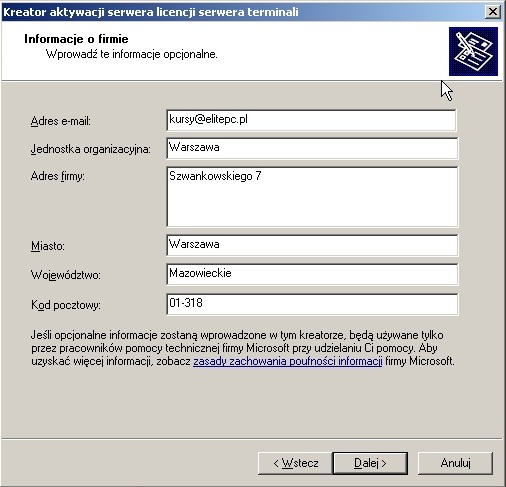

Na kolejnej planszy zaznaczamy „Uruchom Kreatora….” i klikamy „dalej”.

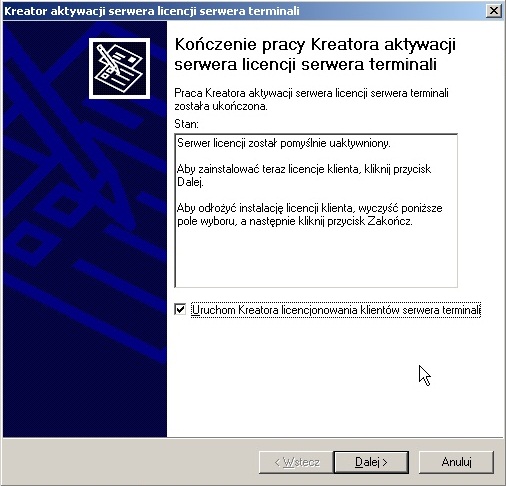

Znow klikamy „dalej”.

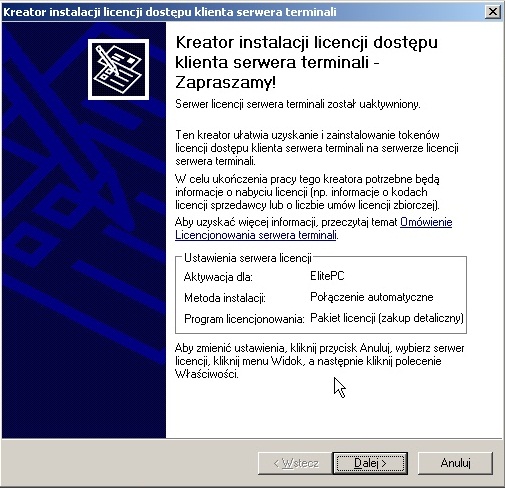

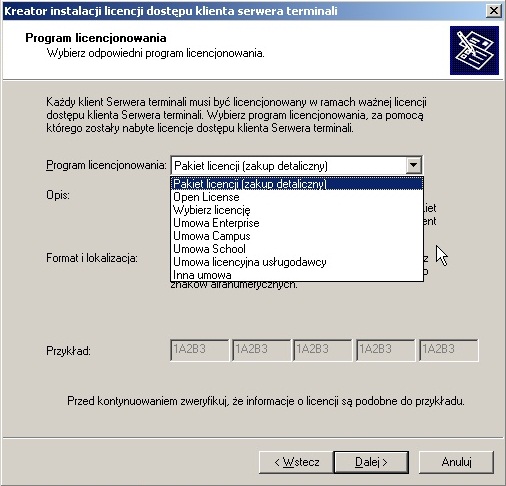

W zaleznosci od rodzaju naszej licencji wybieramy sposob licencjonowania.

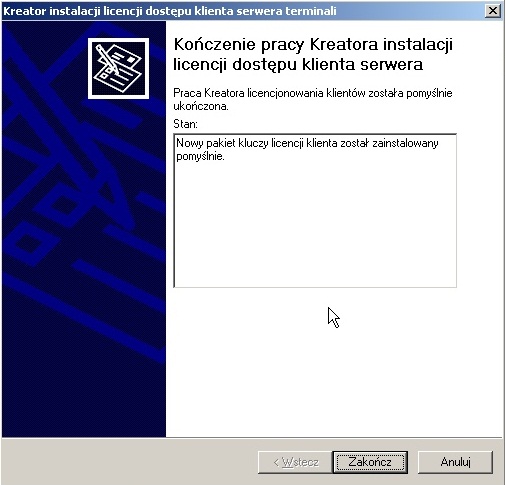

Kolejne kroki sa intuicyjne w konfiguracji, ale zalezne od rodzaju posiadanej licencji. Po kilku planszach dobrniemy do końca.

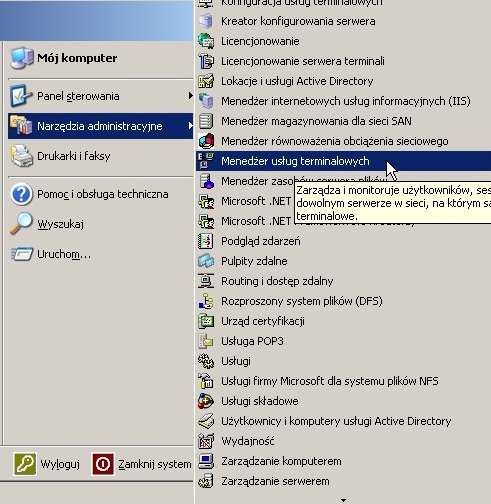

W narzedziach administracyjnych uruchamiamy „Menadzera Usług Terminalowych”.

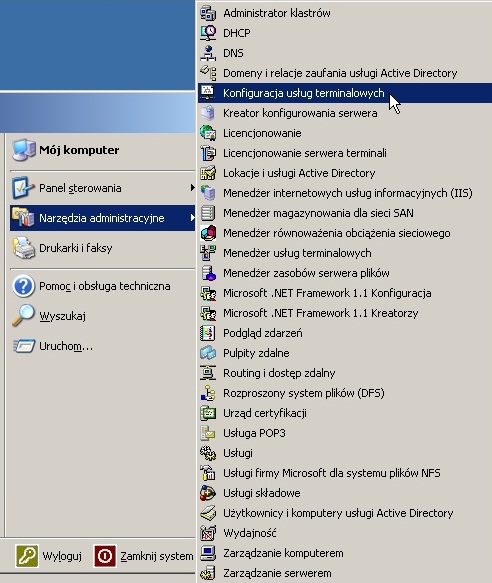

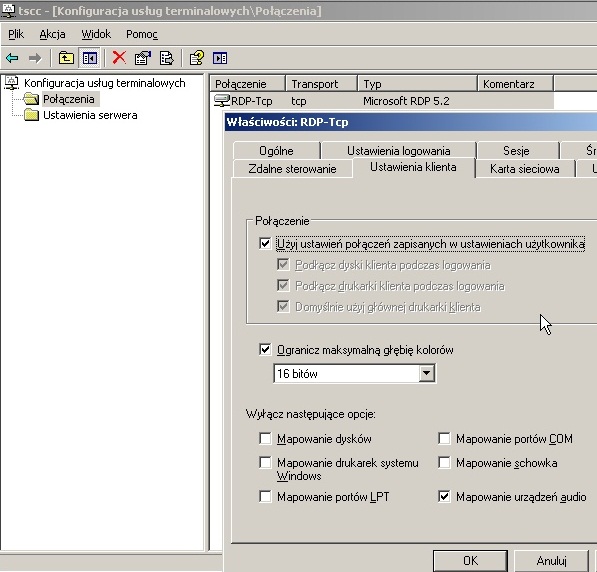

Mamy tutaj wglad do tego, jacy uzytkownicy sa w danej chwili podłaczeni i z czego korzystaja. Bardziej przydatne nam bedzie narzedzie konfiguracyjne. Znajdziemy je w narzedziach administracyjnych pod nazwa „Konfiguracja Usług Terminalowych”.

Mozemy tu konfigurowac opcje serwera oraz połaczenia. Domyslne ustawienia w naszym przypadku beda wystarczajace.

Zainstalujmy na serwerze jeszcze program: LINK

Pamietajmy, ze przed jego instalacja musi byc skonfigurowana usługa IIS.

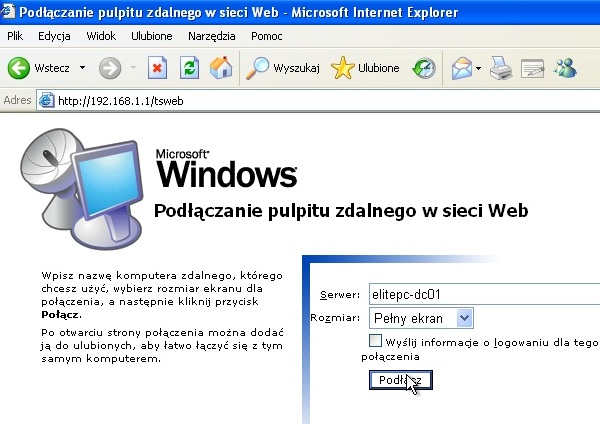

Zalogujmy sie wiec na komputerze klienta. Wazne jest to, aby konto na jakim sie logujemy miało uprawnienia do połaczeń zdalnych oraz logowania interaktywnego na maszynie. Inaczej usługi terminalowe nie zadziałaja dla tego uzytkownika. Podajemy w przegladarce adres np. dla elitepc.pl bedzie to adres elitepc.pl/tsweb

Mozemy podac teraz nazwe lub adres dowolnego komputera w naszej sieci. Na przykład stacji roboczej na jakiej na co dzień pracujemy. Nie jest wazne, czy jest za routerem czy tez nie. Klikamy „Połacz”.

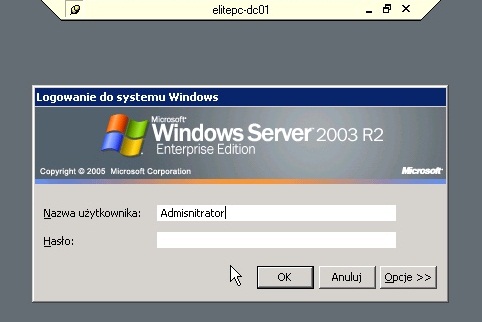

Po chwili za posrednictwem strony WWW uda sie nam zalogowac na nasz komputer w firmie. Logujemy sie i korzystamy standardowo.

.: strona 6 :.

Komputer pracujacy pod kontrola Windows Serwer nie musi wcale ograniczac do tego typu zastosowań. Nic nie stoi na przeszkodzie aby takze sprawdzał sie jako stacja robocza czy domowe centrum rozrywki. Powiem wiecej dzieki temu ze system jest przystosowany do zastosowań profesjonalnych jest szybszy, bo jest okrojony ze zbednych elementow, a takze duzo stabilniejszy.

Na poczatek pozbadźmy sie rozszerzonych zabezpieczeń programu Internet Explorer, aby moc wygodnie z niego korzystac. Wchodzimy w Panel Sterowania > Dodaj Usuń Programy > Dodaj Usuń Składniki Windows

Na liscie odznaczamy pozycje zaznaczona na obrazku i klikamy „Dalej”. Po chwili mozemy kliknac „zakończ”.

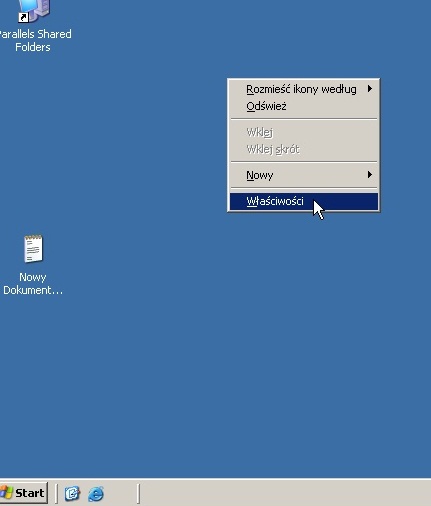

Jezeli chcemy grac lub delektowac filmami HD na pewno przyda sie nam wsparcie sprzetowe, na przykład karty graficznej, ktore standardowo jest wyłaczone. Na pulpicie klikamy prawym guzikiem i wybieramy „własciwosci”.

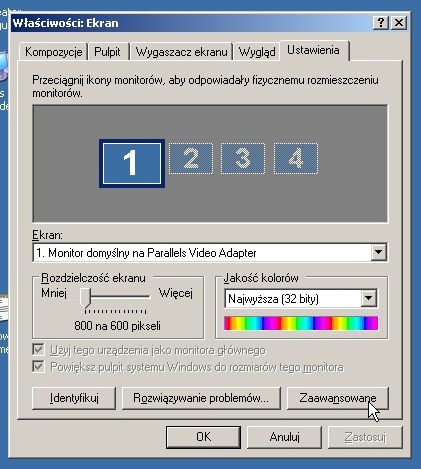

Przechodzimy w zakładke „ustawienia” i wybieramy „zaawansowane”.

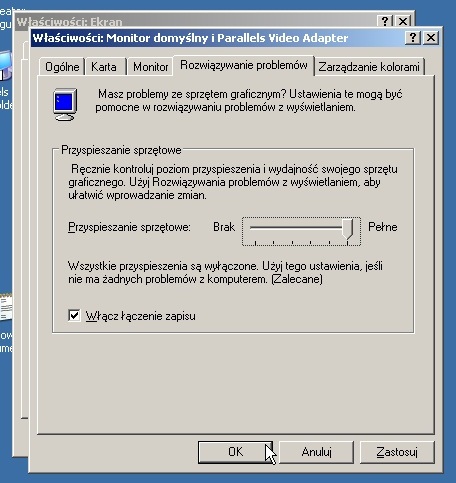

Wchodzimy w zakładke „Rozwiazywanie problemow” i suwak „Przyspieszenie Sprzetowe” przesuwamy do końca w prawo. Zamykamy wszystkie okienka klikajac „OK”.

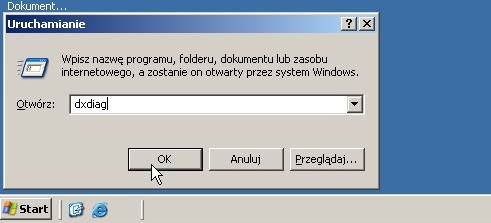

Klikamy Start > Uruchom i wpisujemy polecenie „dxdiag”.

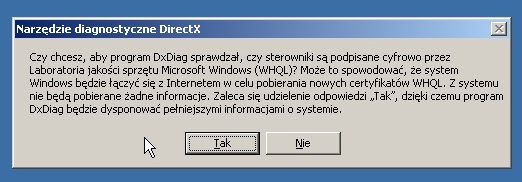

Pojawi sie komunikat, na ktorym klikamy „TAK”.

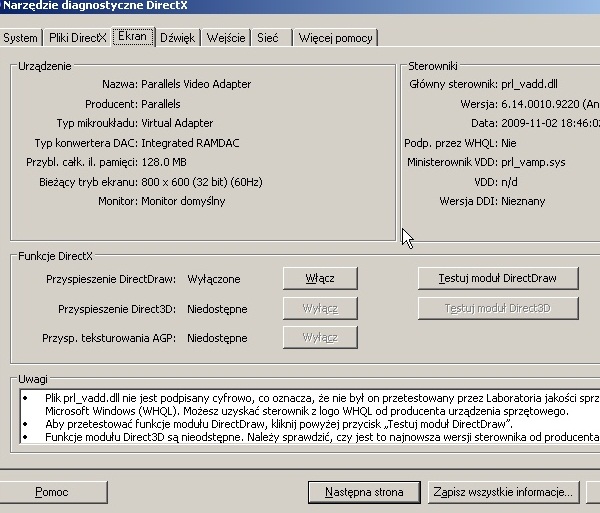

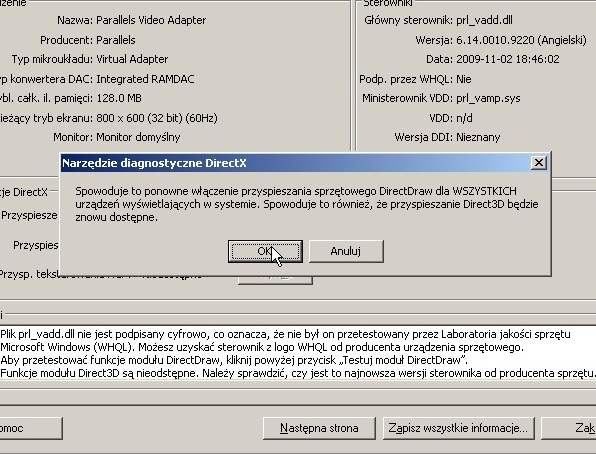

Wchodzimy w zakładke „EKRAN” i właczamy wszystkie funkcje DirectX.

Pojawi sie komunikat, na ktorym klikamy „OK”. Kiedy funkcje sie uruchomia, klikamy „zamknij”. Jesli nie mamy karty na AGP to ostatnia opcja pozostanie nieaktywna.

Aby uruchomic dźwiek musimy w narzedziach administracyjnych uruchomic konsole „Usługi”.

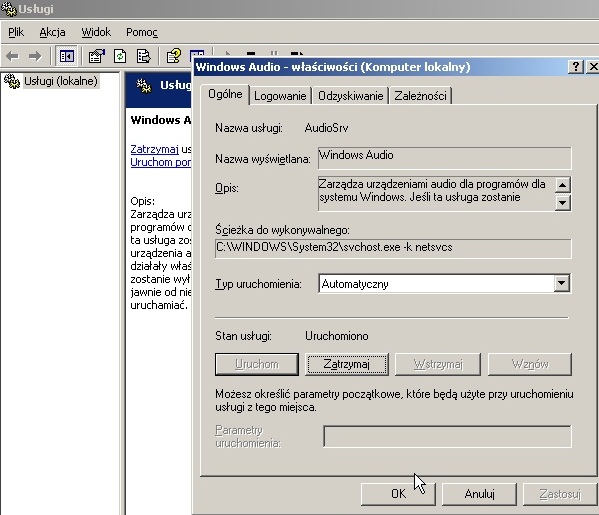

Musimy odnaleźc usługe „Windows Audio”. Klikamy na niej dwa razy. Typ Uruchomienia dajemy na automatyczny i klikamy „zastosuj”. Nastepnie klikamy „Uruchom” i „OK”.

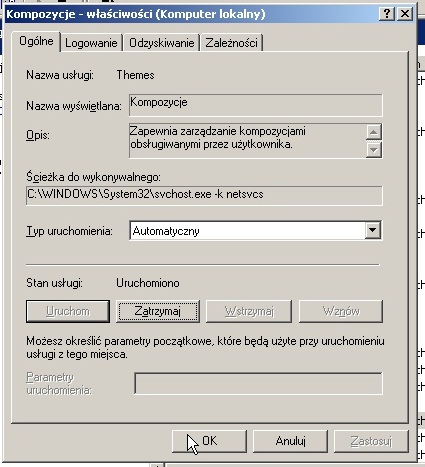

Przy okazji robimy to samo z usługa „Kompozycje”, co przyda sie nam za chwile.

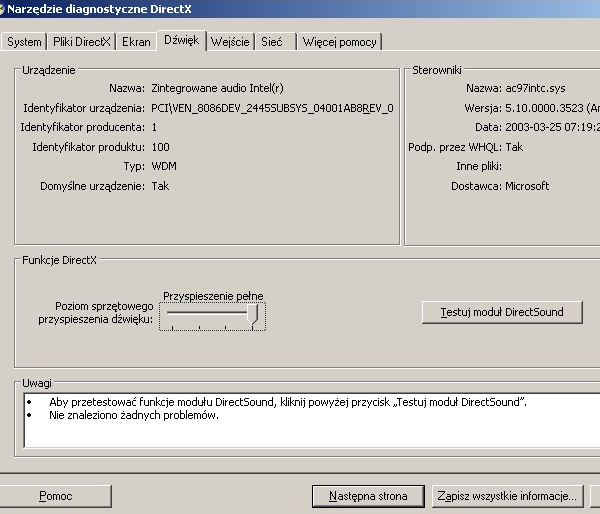

Po raz kolejny wchodzimy do „dxdiag”. Tym razem w zakładce „Dźwiek” suwak przyspieszenia sprzetowego ustawiamy w maksymalnie prawej pozycji. Klikamy „Zakończ”.

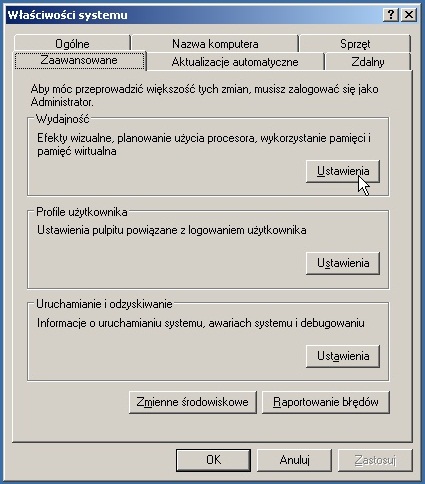

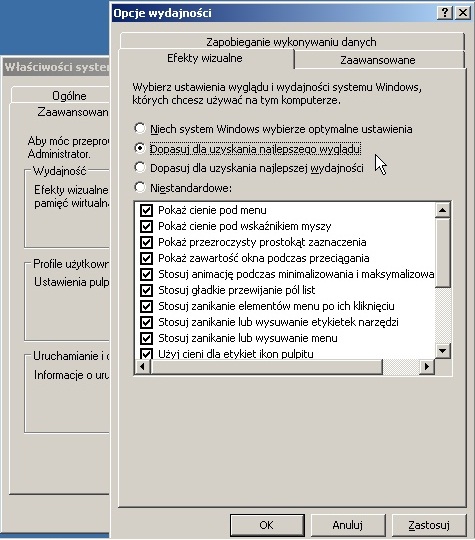

Teraz klikamy prawym guzikiem na ikonce „Moj Komputer” i przechodzimy do zakładki „Zaawansowane”.

W sekcji „wydajnosc” klikamy „Ustawienia”. I przechodzimy do zakładki „Efekty Wizualne”. Wybieramy „Dopasuj dla uzyskania najlepszego wygladu”. Klikamy „zastosuj”.

Po chwili czekania nasz serwer wyglada rownie atrakcyjnie jak Windows XP.

Nalezałoby jeszcze wgrac kodeki Audio – Wideo, polecam sciagnac z internetu K-Lite mega codec Pack. Mozemy takze doinstalowac Windows Media Center, jednak tu rowniez polecam inny darmowy produkt XBMC, do pobrania ze strony LINK. Reszte systemu i aplikacji mozna skonfigurowac wedle upodobań.

Nie wszystkie programu uruchomia sie na Windows 2003, nie dlatego, ze czegos mu brakuje, lecz dlatego, ze producent danego oprogramowania nie uwzglednił takiej mozliwosci. Przykładam moze byc Photoshop, ktory w pliku konfiguracyjnym nie ma wpisu dla Innego systemu niz taki na stacje robocza.

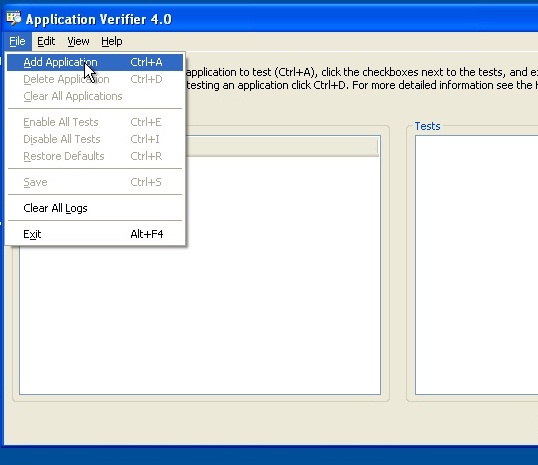

Ściagamy wiec mały programik Application Verifier ze strony producenta:

LINK

Po jego instalacji uruchamiamy go. Klikamy „File”, a nastepnie „Add Aplication” i wskazujemy na plik „setup.exe” programu z jakim moga byc jakies problemy.

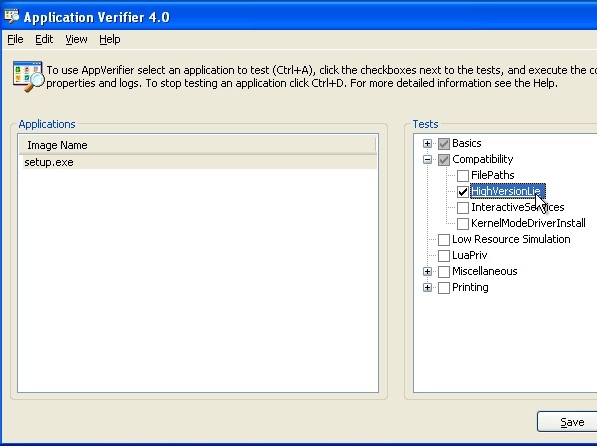

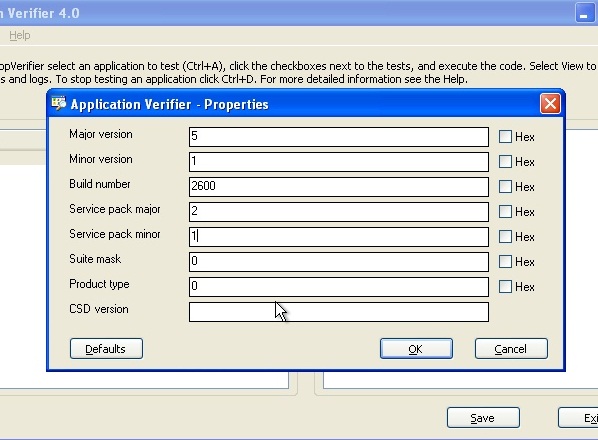

W drzewie po prawej stronie rozwijamy „Compability” i zaznaczamy opcje „HighVersionLie”. Wchodzimy nastepnie we własciwosci tego pola.

Wprowadzamy dane jak z obrazka powyzej. Klikamy „OK”, potem „Save” i „Exit”. Mozemy teraz uruchomic instalator i zadziała on z powodzeniem, poniewaz bedzie on myslał, ze działa w systemie Windows XP SP 2. Jesli byłaby potrzeba oszukania aplikacji, ze uruchamia sie pod kontrola Windows Vista czy Windows 7, trzeba poszukac w internecie odpowiednich wartosci do wpisania.

[/vc_column_text][/vc_column][/vc_row]