Jedną z największych zalet systemu plików NTFS jest możliwość szczegółowego zarządzania dostępem do zasobów. Dzięki grupom wcześniej utworzonym w usłudze active directory możemy swobodnie zarządzać tym, która z nich jakie będzie miała uprawnienia. Nie mówimy tu tylko o ustawieniach dostępu do plików, ale także do urządzeń np. Drukarki. Możemy tylko określonym osobom pozwolić z niej korzystać, a nawet ustawić priorytety wydruku. Na przykład jeśli kierownik będzie miał wyższy priorytet, to drukowanie wywołane przez pracowników zostanie wstrzymane po to, aby dokumenty kierownika mogły zostać wydrukowane. Kiedy to się stanie, wznowione zostaną wydruki o niższym priorytecie. Zajmiemy się tu także nadawaniem uprawnień dla zasobów sieciowych. Na sam koniec spróbujemy udostępniony zasób zamapować jako dysk twardy na komputerze klienta oraz narzucić quote na zasobie, czyli ograniczyć ilość danych, jakie będzie można w nim przechowywać.

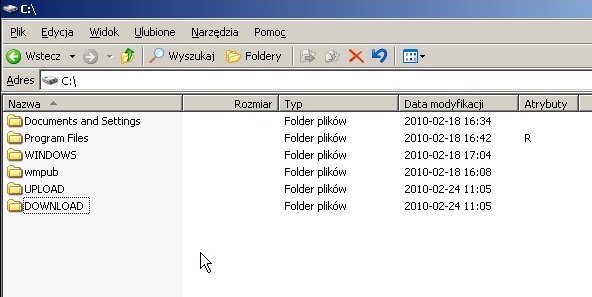

Stwórzmy więc na dysku C katalogi UPLOAD i DOWNLOAD, które w miarę prosty sposób uda się nam skonfigurować.

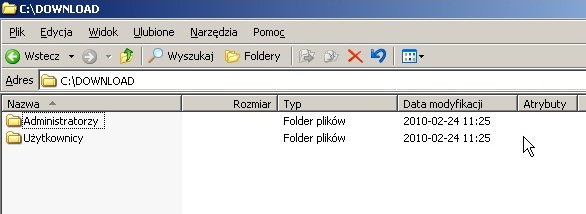

Wewnątrz obu katalogów stwórzmy foldery takie jak „Administratorzy” i „Użytkownicy”.

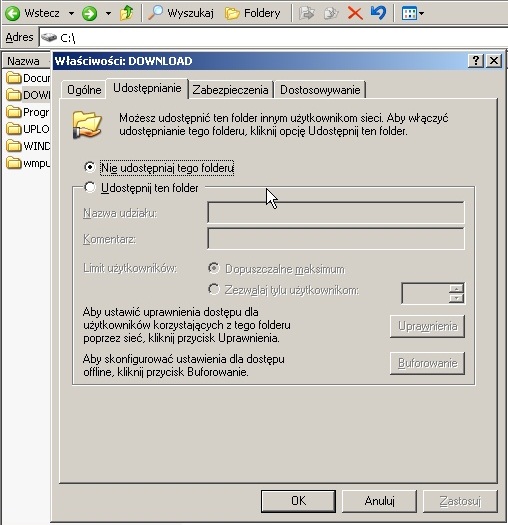

Kliknijmy prawym przyciskiem na folderze „DOWNLOAD”, wybierzmy „właściwości” i przejdźmy do zakładki „udostępnianie”.

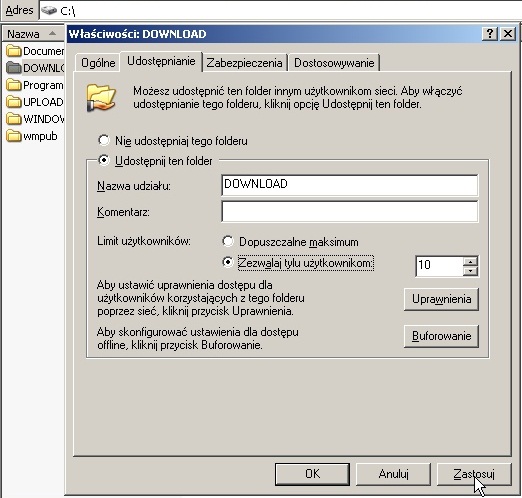

Wybierzmy „Udostępnij Ten Folder”, nazwę możemy zmienić albo pozostawić ją bez zmian. Możemy także zabezpieczyć się przed przeciążeniem sieci ograniczając ilość jednoczesnych połączeń, konfigurując limit użytkowników, który ja ustawiłem na 10. Klikamy „zastosuj”, aby udostępnić nasz folder.

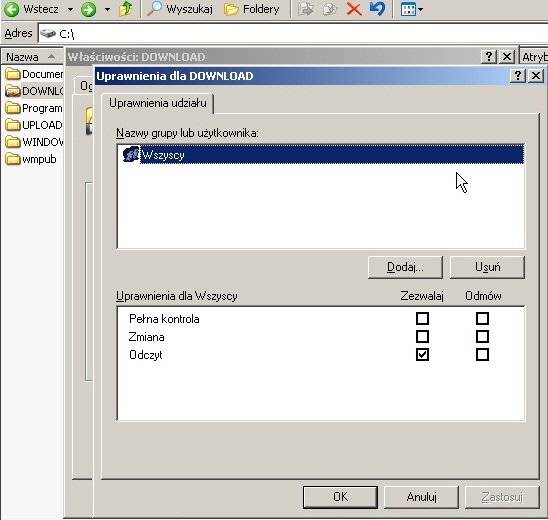

Kliknijmy teraz w przycisk „Uprawnienia”, aby pojawiła się kolejna plansza.

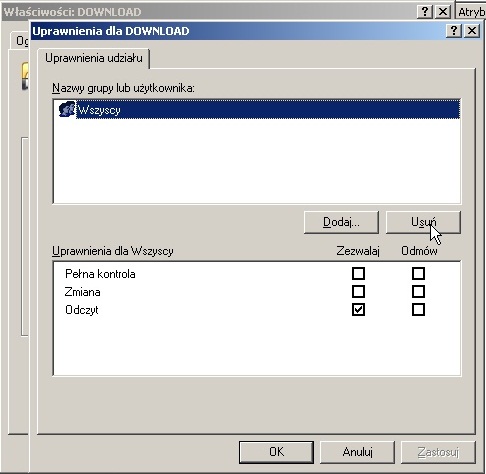

Jak widać domyślnie wszyscy mają dostęp do zasobów pozwalający na ich odczyt. Nie jest to raczej pożądane. Chcielibyśmy, aby tylko zweryfikowani użytkownicy domenowi mogli podłączać się do udziałów. Przy takim ustawieniu jak teraz będą mogły to robić także komputery nie należące do domeny. Klikając przycisk „usuń” skasujmy tą grupę.

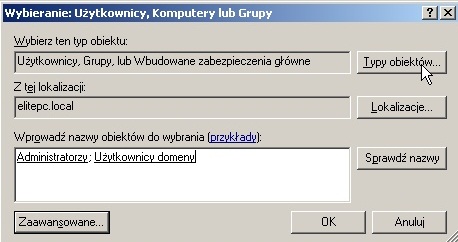

Teraz dodajmy grupy jakie mają mieć dostęp do tych zasobów. Klikamy przycisk „dodaj”. Pojawi się okno znane z wcześniejszych rozdziałów. Wybierzmy w nim administratorów i użytkowników domeny.

Warto zwrócić uwagę, że w razie potrzeby nie musimy jedynie się ograniczać do grup, gdyż uprawnienia możemy także spersonalizować dla pojedynczego użytkownika. Czasami np. dla jakiegoś kierownika działu jest to pożądane. Często w pracy muszę tworzyć pliki czy foldery, które tylko jedna osoba ma prawo edytować, a jej współpracownicy jedynie mogą ten plik odczytywać. W taki sposób mogę więc łatwo nadać uprawnienia pojedynczemu użytkownikowi do edytowania.

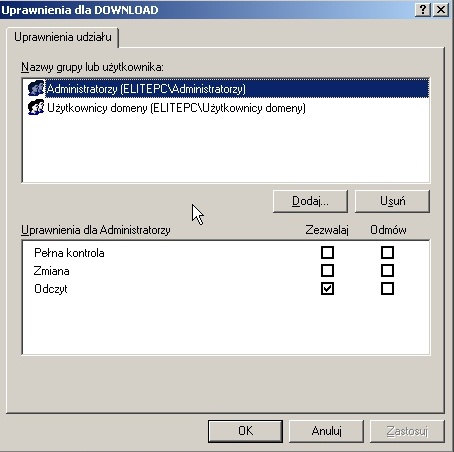

Nasze grupy pojawią się na liście. Zaznaczając grupę u góry w dolnym okienku pojawiają się jej uprawnienia. Domyślnie będzie to jedynie odczyt. Dla użytkowników zostawmy możliwość odczytu, administratorom natomiast dajmy pełną kontrolę zaznaczając odpowiednie pole.

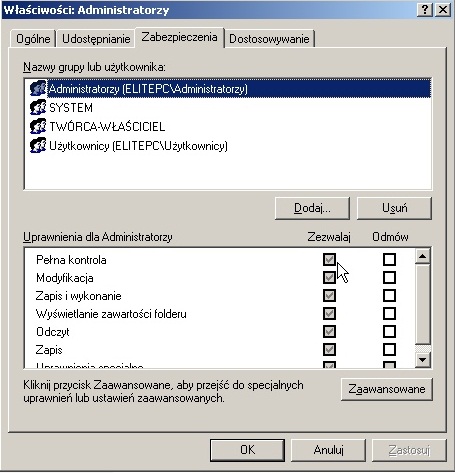

Powtórzmy to samo dla katalogu „UPLOAD” z tym, że Użytkownikom także dajmy pełną kontrolę. Następnie wejdźmy do katalogu „Download” , kliknijmy prawym guzikiem na folderze „Administratorzy”, wejdźmy we właściwości i wybierzmy tym razem zakładkę „ZABEZPIECZENIA”.

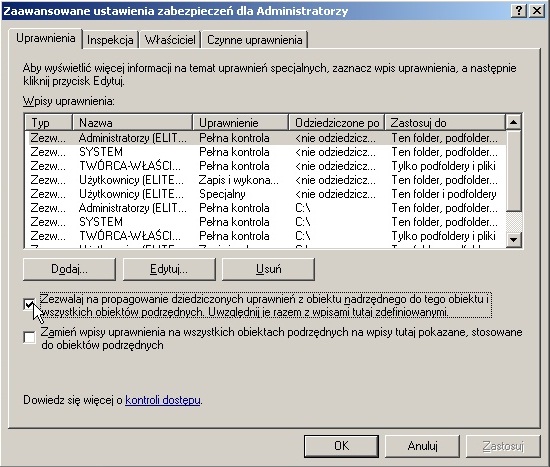

Jak widać na chwilę obecną niektóre pola są nieaktywne (wyszarzałe) dzieje się tak dlatego, że uprawnienia są dziedziczone. System narzuca jakieś uprawnienia dla dysku C, i te uprawnienia są także domyślnie przenoszone na inne foldery i pliki na dysku twardym. Kliknijmy więc „zaawansowane”. Na planszy, która się pojawi należy odznaczyć opcję „Zezwalaj na propagowanie dziedziczonych uprawnień ….”

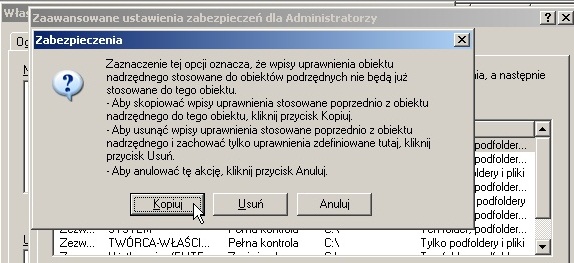

Na komunikacie jaki się pojawi wybieramy „Kopiuj”. Potem „Zastosuj” i ”OK.”.

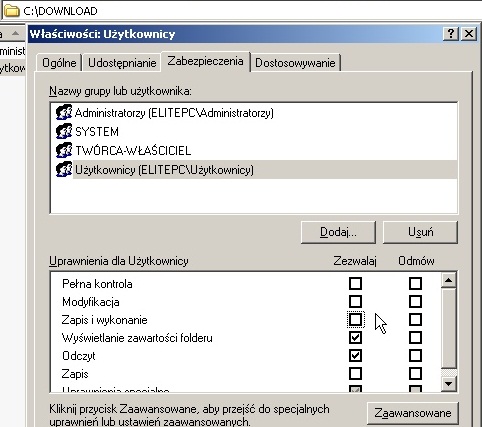

Teraz możemy modyfikować praktycznie każdą wartość. Przy czym tych związanych z Systemem lepiej nie dotykać, żeby czegoś nie popsuć. Proponuję przeprowadzić test po zakończeniu kursu, co się stanie z Windowsem jeśli zabronimy odczytu do folderu C:Windows. Twórca-właściciel ma nadane specjalne uprawnienia, których też lepiej nie dotykać bez doświadczenia w tej kwestii. Należy też pamiętać, że wcześniej modyfikowaliśmy uprawnienia dostępu przez sieć, a teraz modyfikujemy dostęp do plików na dysku, a nie zasobów udostępnionych. Trzeba także uważać i wiedzieć co się robi. Np. Odmówmy Użytkownikom odczytu, a Administratorowi pozwólmy na to. Pojawia się pytanie, czy Administrator będzie mógł odczytać zasoby, bo przecież on też jest Użytkownikiem. W ramach kursu jednak jedynie zmodyfikujmy Użytkowników tak, aby nie mieli żadnych uprawnień do zasobów. Resztę możemy zostawić bez zmian.

W przypadku katalogu „Użytkownicy” dajemy im możliwość jedynie „Wyświetlania zawartości folderu” oraz „Odczytu”. Nie chcemy, żeby w „Downloadzie” coś zamieniali.

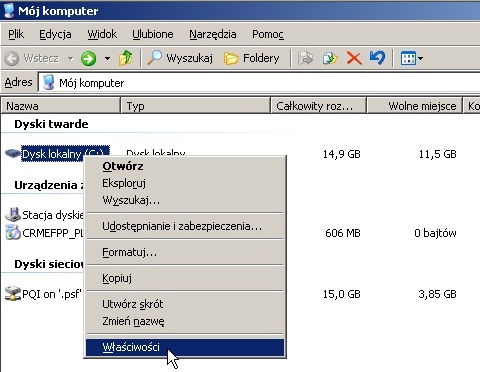

W przypadku „Uploadu” dodamy im jedynie możliwość „Zapisu i wykonania”. Modyfikować nic nie muszą, a Pełna Kontrola by im pozwoliła zmieniać uprawnienia folderów i plików. Nie tylko byłoby to niebezpieczne ze względu na brak umiejętności z ich strony, ale Administrator powinien być jedyną osobą z takimi możliwościami. Na stronach technet.pl można znaleźć dokładny opis tego, co dane uprawnienie daje. Warto się temu przyjrzeć, gdyż mozwala to na wygodne zarządzanie dostępem do plików dowolną drogą. Nie ważne czy przez sieć lokalną, FTP czy stronę www, te ustawienia zawsze się liczą. Zanim przystąpimy do testów kliknijmy prawym guzikiem na właściwości dysku C.

Wybierzmy „właściwości” i zakładkę „przydział”.

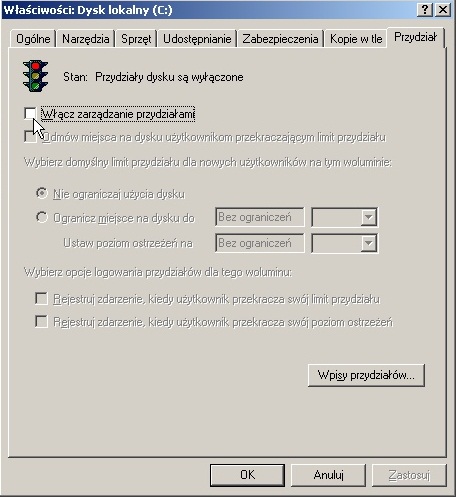

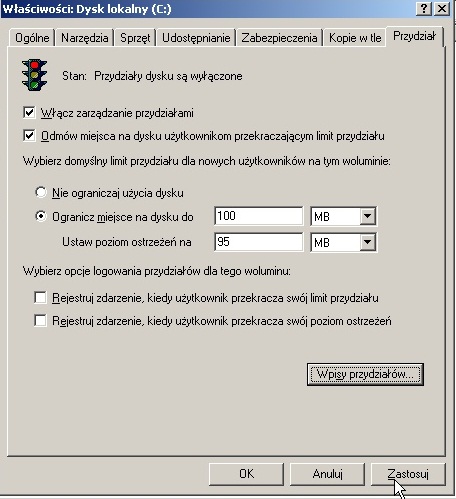

Uruchommy zarządzanie przydziałami i skonfigurujmy tak jak na obrazku poniżej. Spowoduje to, że użytkownik nie będzie mógł na dysku C serwera przechowywać więcej niż 100MB, a gdy przekroczy 95MB pojawi się komunikat z ostrzeżeniem. Co więcej nie ważne gdzie dany użytkownik ma umieszczone swoje pliki, ważna jest suma ich rozmiarów. System je odnajdzie po właściwości zasobu mówiącej o jego właścicielu. Klikamy „Zastosuj” i „OK.”.

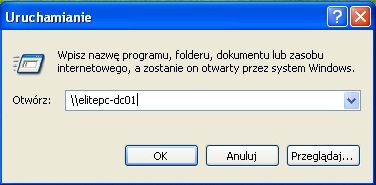

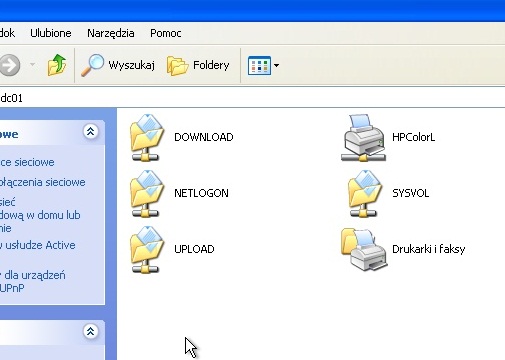

Przejdźmy teraz do komputera klienckiego i zalogujmy się na nim jako kasjer. Kliknijmy start, uruchom i wpiszmy ”\nazwa_serwera”, aby dostać się do jego zasobów sieciowych.

Pojawi się lista udostępnionych zasobów. Wybierzmy więc „download”.

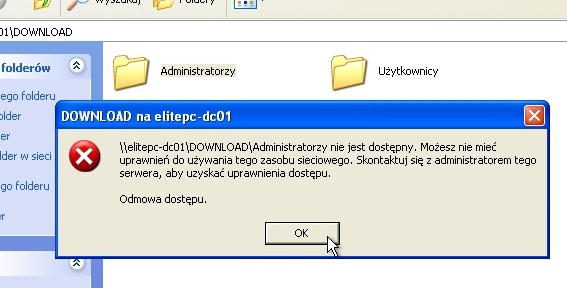

Spróbujmy teraz wejść do katalogu „Administratorzy”.

Sukces. Teraz wejdźmy do „Użytkowników” i spróbujmy stworzyć na przykład „nowy folder”.

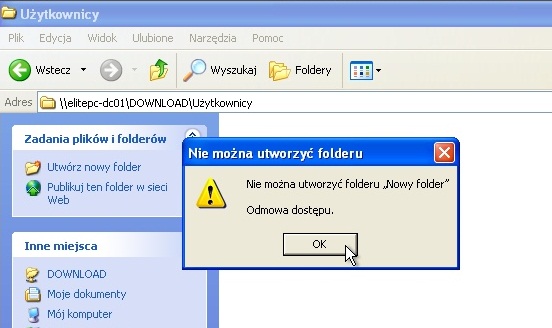

Kolejny sukces. Sprawdźmy także czy „Upload” działa poprawnie.

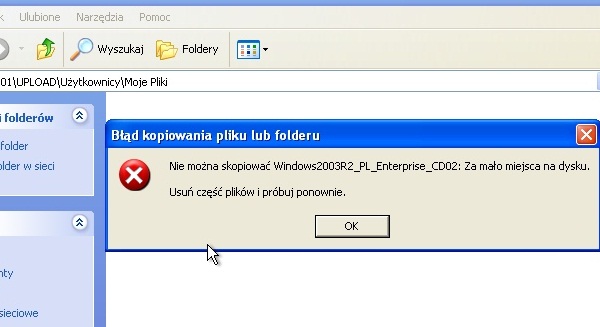

Działa, udało się stworzyć folder. Sprawdźmy czy działają limity dyskowe. Spróbujmy skopiować plik większy niż 100MB do zasobu sieciowego.

Stosowny komunikat również się pojawił.

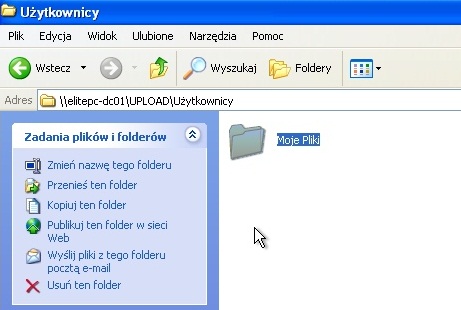

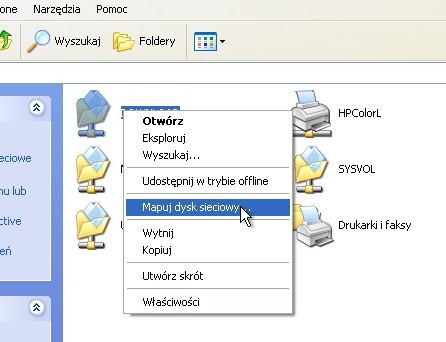

Teraz pora zapewnić sobie łatwy dostęp do tych katalogów. Najlepiej będzie je zamapować jako dyski sieciowe. W naszym przypadku najprościej jest to zrobić klikając na danym folderze prawym guzikiem i wybierając „Mapuj Dysk Sieciowy …”.

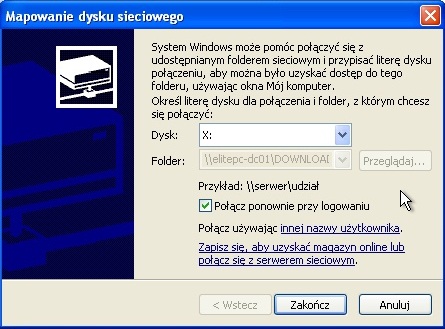

Możemy wybrać literę dysku i klikamy „Zamknij”. Podobnie zróbmy dla Upload'u.

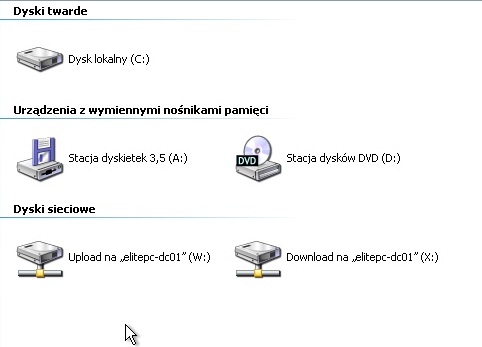

Teraz jeśli wejdziemy w „mój komputer” widzimy w nim także dyski sieciowe. Jeśli znamy ścieżkę możemy także użyć kreatora ukrytego pod „Mój Komputer > Narzędzie > Mapuj Dysk Sieciowy”. W przypadku, gdy na wielu komputerach miałyby zostać zamapowane te same dyski najszybciej byłoby do ich stworzenia użyć polis grupy.

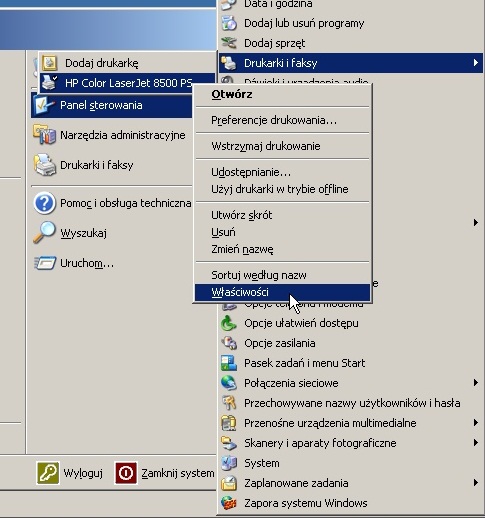

Wróćmy na chwilkę na serwer i zajmijmy się drukarką wchodząc w jej właściwości.

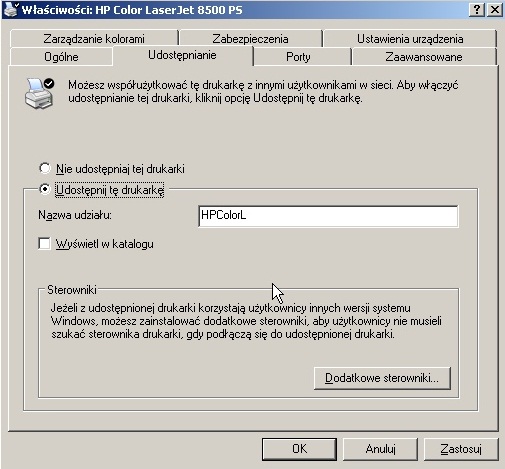

W zakładce udostępnianie możemy drukarkę udostępnić dla sieci, a także dodać sterowniki. Np. Urządzenia często wymagają innych sterowników w zależności od wersji Windows. Jeśli je wszystkie tu dodamy to instalacja na klienckich komputerach przebiegnie bez potrzeby dostarczania CD producenta.

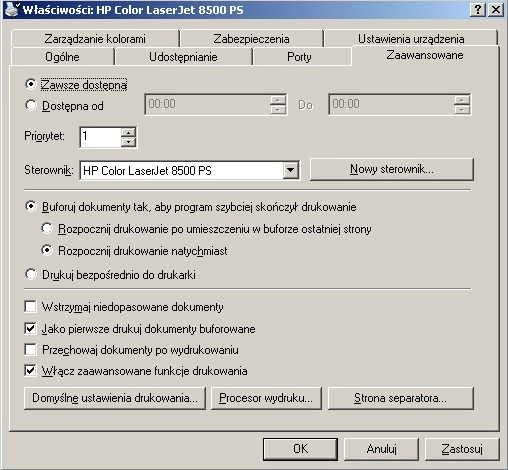

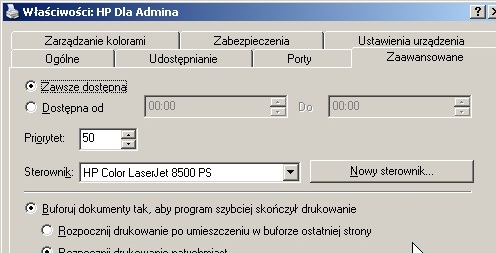

Zakładka „zaawansowane” pozwala na ograniczenie godzin w jakich można korzystać z urządzenia za pomocą opcji „Dostępna od” (podobne ograniczenie można też nakładać na użytkowników). Jest także możliwość ustawiania priorytetów. Im wyższy priorytet tym ważniejszy. O zastosowaniu wspominałem wcześniej, za chwilę pokażę jak wdrożyć taki system kolejkowania zleceń.

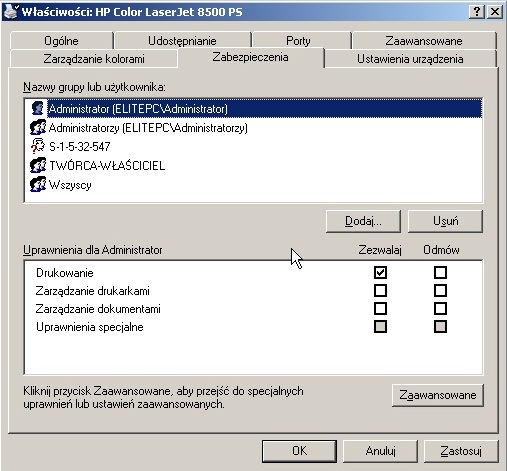

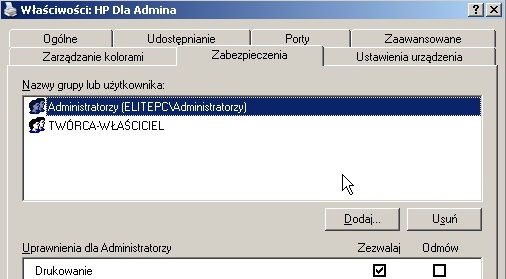

Zakładka „zabezpieczenia” odpowiada za dostęp do zasobów drukarki. Działa to podobnie jak w przypadku plików.

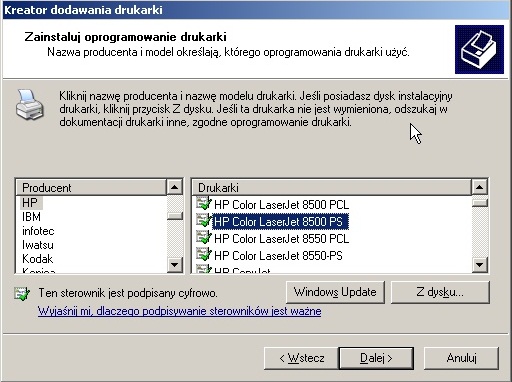

Za pomocą kreatora dodawania drukarki dodajmy jeszcze raz tą samą drukarkę. Komputer automatycznie jej nie wykryje, więc będzie trzeba ją wybrać z listy.

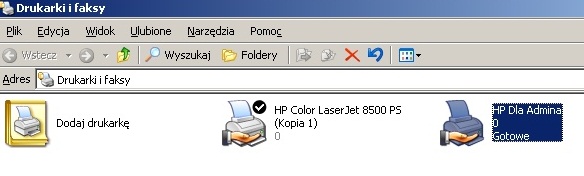

Po przebrnięciu kreatora uzyskamy dwa razy zainstalowaną tą samą drukarkę. Zmieńmy więc nazwę jednej z nich, tak aby opisywała swoją rolę.

W jej właściwościach ustawiamy priorytet na większy niż był wcześniej czyli np. 50.

W zabezpieczeniach zostawiamy jedynie administratorów oraz twórców-właścicieli.

Teraz na każdym komputerze administratora instalujemy drukarkę używając tej o wyższym priorytecie, a na innych tej o niższym. Oba sterowniki odnoszą się fizycznie do tego samego urządzenia, dzięki czemu uzyskaliśmy opisaną na początku funkcjonalność.

.: strona 2 :.

Serwer plików stanowi chyba najbardziej potrzebną rolę serwera. Służy on nie tylko do scentralizowanego zarządzania danymi i dostępem do nich, ale także dba o bezpieczeństwo danych. Wiążą się z nim takie pojęcia jak rozproszony system plików, czy klastry, lecz w tym przypadku zajmiemy się jego bardzo podstawowymi właściwościami. Na szczególną uwagę zasługują nowości wprowadzone w wersji 2003 tj.

– Mechanizm "kopia w tle"

– Pliki po HTTP

– Serwer DFS

– ASR – automatyczne odtwarzanie systemu

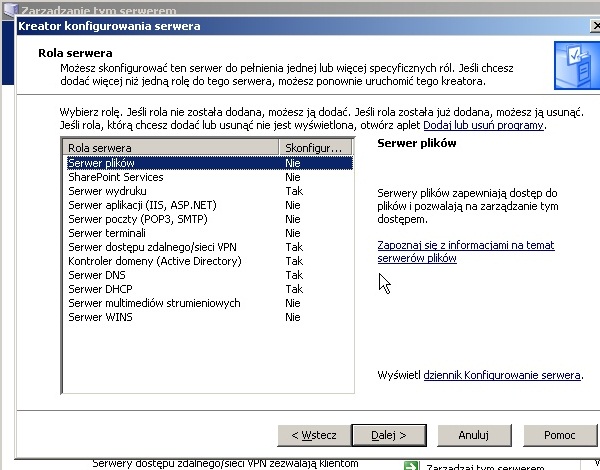

Wejdźmy zatem do „kreatora roli serwera” i dodajmy „Serwer Plików”. Wybieramy go i klikamy „DALEJ”.

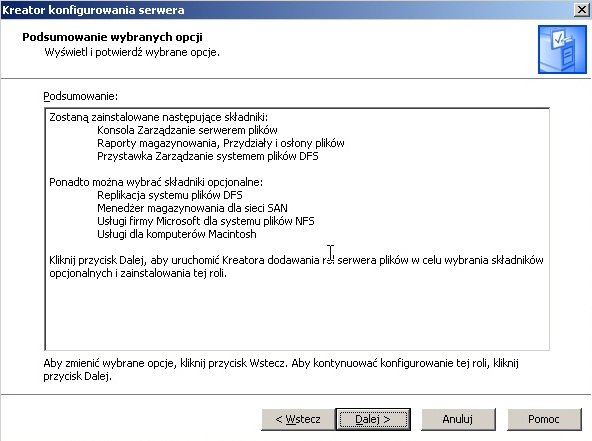

Na kolejnej planszy klikamy ponownie „Dalej”.

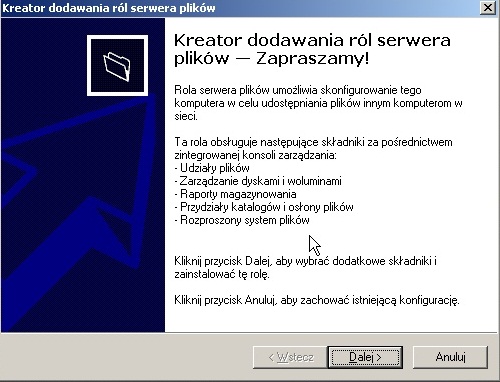

Po chwili pojawi się kolejny kreator. Przechodzimy przez planszę powitalną klikając „dalej”.

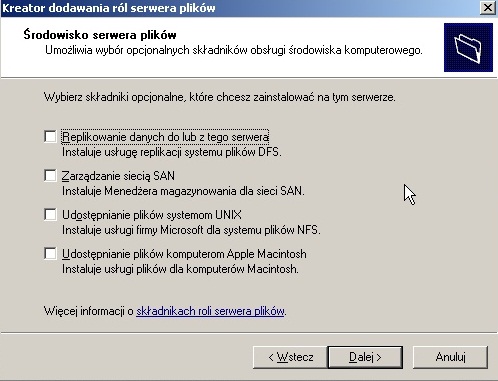

Na kolejnej planszy wybieramy opcje jakie mają zostać zainstalowane jak na przykład obsługa komputerów Macintosh oraz Linux.

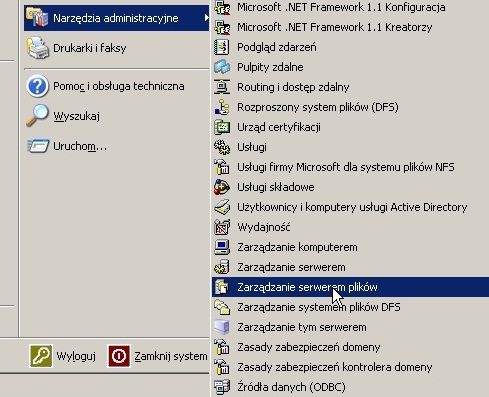

Niezbędne będzie ponowne uruchomienie komputera. Gdy się zalogujemy okaże się, że w „Narzędziach Administracyjnych” doszło dużo nowych opcji. Najważniejszą z funkcji będzie dla nas „Zarządzanie Serwerem Plików”.

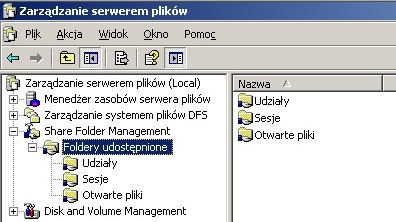

Zaczynając od końca „Disk and Volume Managament” to sekcja umożliwiająca zarządzanie dyskami i pamięciami masowymi. DFS wymaga kilku komputerów i też nas nie będzie interesował. „Share Folder Management” to z kolei scentralizowana baza zasobów udostępnionych. Zasoby zawsze są porozrzucane po całym dysku i tylko dzięki tej konsolce możemy swobodnie nimi wszystkimi zarządzać w jednym miejscu. Co więcej mamy też wgląd do bieżących sesji użytkowników oraz do tego, jakie pliki są w tej chwili przez nich używane.

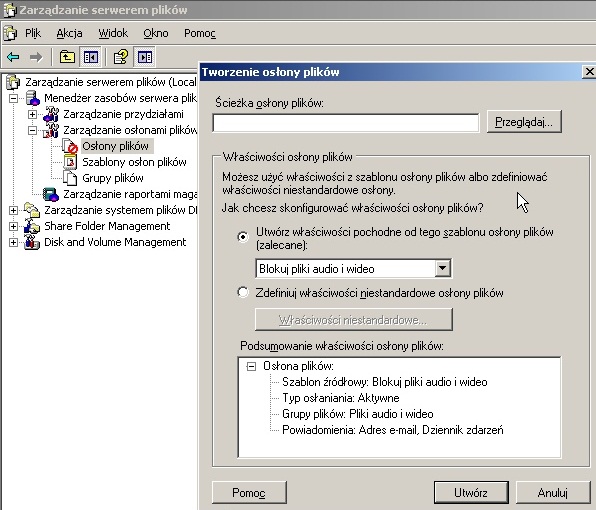

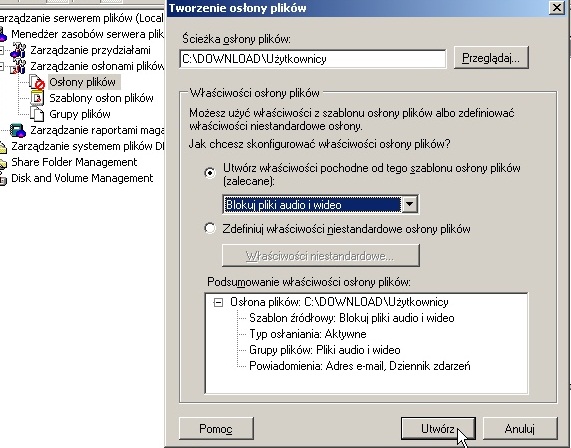

My skupimy się na sekcji „Menadżer Zasobów serwera plików”. Raporty o tym, jakie pliki i w jaki sposób były używane możemy obejrzeć w sekcji „Zarządzanie Raportami Magazynowymi”. Zarządzanie odsłonami plików z kolei pozwala nie tylko monitorować, ale na przykład zakazywać otwierania jakichś plików. Zaznaczmy odsłony plików i w menu po prawej wybierzmy „Utwórz osłonę pliku”.

Wybieramy ścieżkę, której osłona będzie się tyczyła oraz nieco niżej szablon. Szablony oczywiście można edytować i tworzyć własne w sekcji „Szablony odsłony plików”. W tym przypadku jednak dla wygody skorzystajmy z gotowca, który zablokuje możliwość otwierania plików audio i video, co nie pozwoli na otwieraniu plików multimedialnych w wybranym folderze. Klikamy „UTWÓRZ”.

Bardziej życiowym przykładem zastosowania takiego rozwiązania jest na przykład zakazanie włączania plików wykonywalnych, dzięki czemu użytkownicy nie byliby w stanie instalować niepożądanych aplikacji.

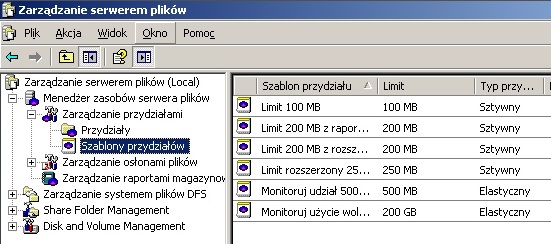

Zarządzanie przydziałami to także bardzo pożyteczna funkcjonalność. Wcześniej nałożyliśmy limit na rozmiar plików użytkownika na dysku. Co jednak jeśli limit miałby dotyczyć jednego użytkownika, albo konkretnego katalogu, lub użytkownicy mieliby mieć różne limity? Kilka działów wcześniej uruchomiliśmy serwer FTP, wypadałoby jednak jakoś ograniczyć użytkownikom powierzchnię dyskową jaką mogą oni wykorzystać. Tu właśnie możemy to zrobić. Istnieją oczywiście predefiniowane szablony, są one raczej poglądowe i przykładowe, jednak skorzystamy za chwilę z jednego z nich.

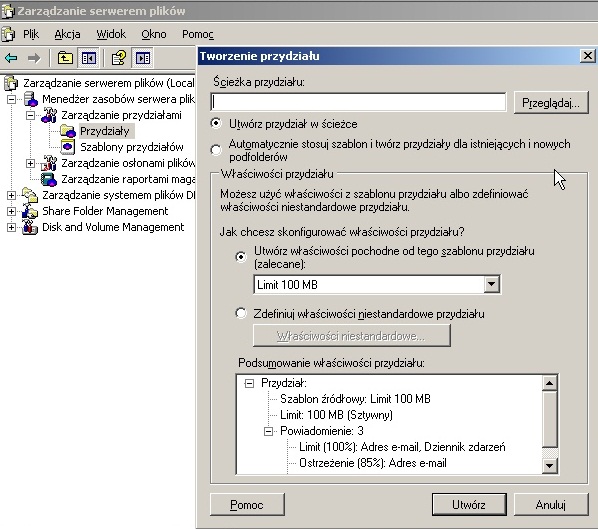

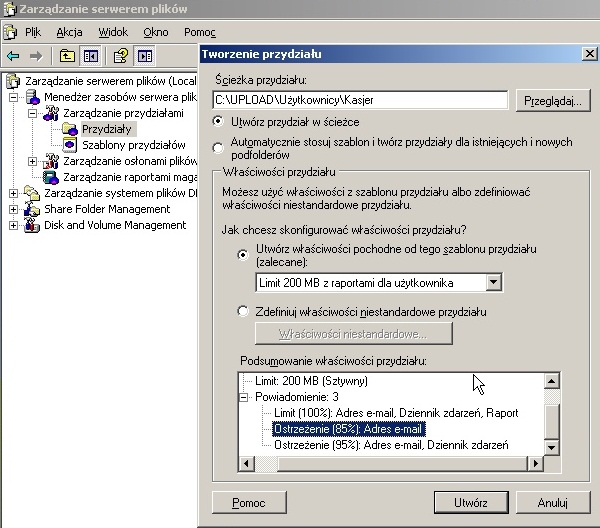

Z drzewa kategorii z lewej strony wybierzmy „Przydziały”, a następnie po prawej kliknijmy w przycisk „Utwórz Przydział”.

Wybierzmy ścieżkę do katalogu danego użytkownika i skorzystajmy z szablonu 200MB z raportami. Szablon ten nie tylko ograniczy pojemność folderu do 200MB, ale także będzie wysyłał użytkownikowi informacje na e-mail jeśli będzie on bliski limitowi. Adres zostanie automatycznie pobrany z danych w Active Directory.

.: strona 3 :.

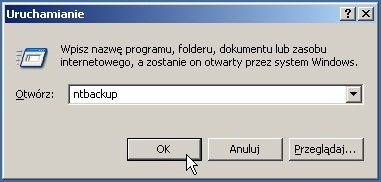

Backup to rzecz podstawowa w życiu administratora. Dane jak i same systemy trzeba nieustannie archiwizować na bezpiecznych nośnikach danych. ShadowCopies to funkcjonalność polegająca na tym, że po zmodyfikowaniu pliku jego kopia jest zachowywana. Ilość zapisanych wersji wstecz można ustalić. Wiele razy zdarzyło mi się tak, że pracowniczka skasowała coś np. w rozliczeniu, a potem się okazywało, że te dane jednak były istotne. Wystarczy kilka razy kliknąć i mogłem bez wysiłku przywrócić starszą wersję pliku. Zacznijmy jednak od początku. Skonfigurujmy "Kopie Zapasowe". W tym celu wchodzimy w "Start > Uruchom" i wpisujemy "ntbackup"

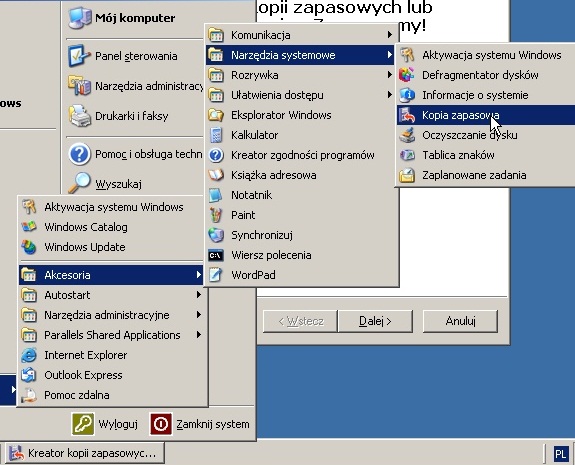

Można też uruchomić narzędzie w akcesoriach.

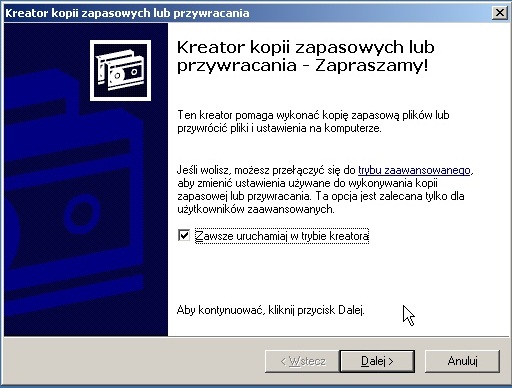

Pojawi się powitalne okno kreatora, w którym klikamy "Dalej".

W tekście znajduje się link „trybu zaawansowanego”, więc wybieramy go.

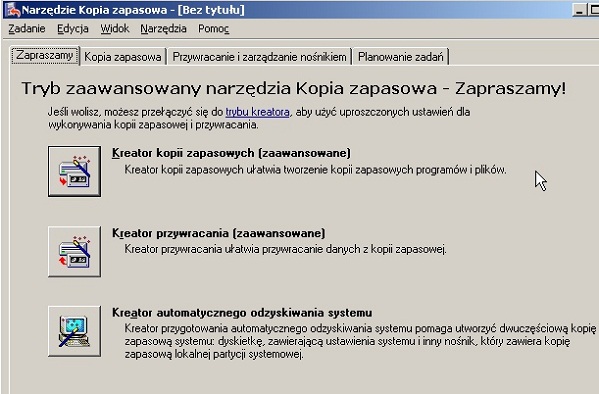

Przywracanie pozwoli odzyskać system pod warunkiem, że możemy go uruchomić. Bardzo pożyteczna jest opcja ostatnia czyli Kreator Automatycznego odzyskiwania systemu. Stworzy on backup oraz dyskietki lub płytę CD, z której w razie awarii będzie można uruchomić komputer. Gdy to robimy system przywróci się już automatycznie do stany zapisanego w backupie. My spróbujmy jednak skorzystać z "Kreatora Kopii Zapasowych", gdyż często jest tak, że dane trzeba codziennie archiwizować.

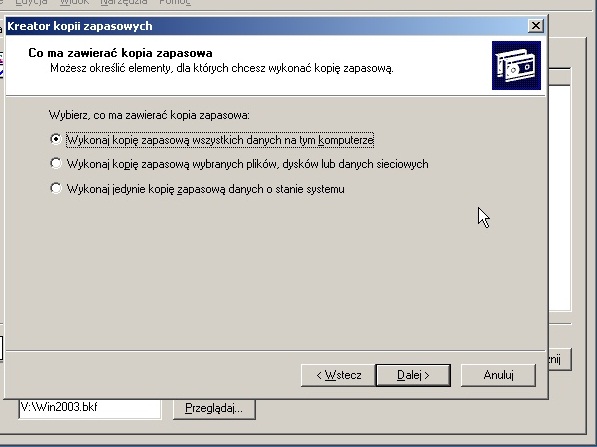

Na kolejnej planszy wybieramy czy chcemy kopię całego sytemu czy określonych jego obszarów. Wybieramy że całego i klikamy "dalej".

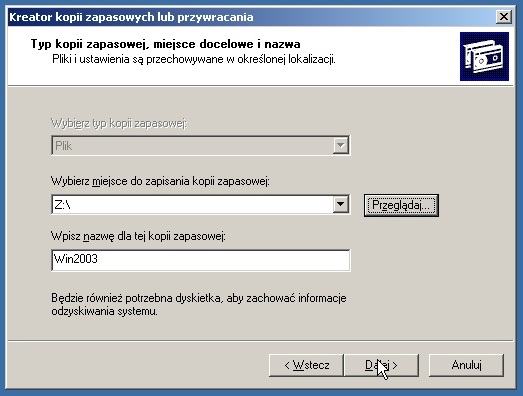

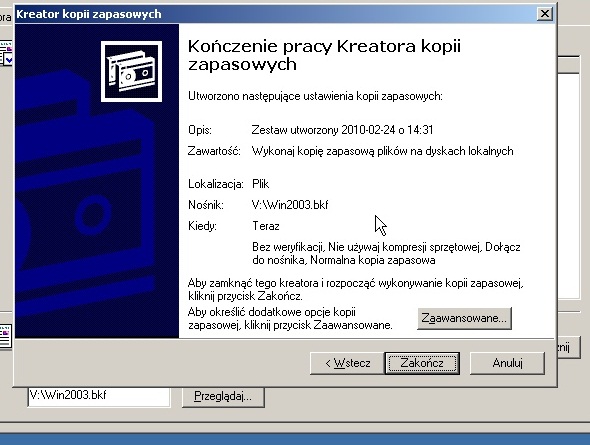

Wybieramy Miejsce w jakim ma zostać wykonana kopia. W moim przypadku będzie to dysk sieciowy oraz podajemy dla tej kopii nazwę.

Na planszy końcowej klikamy "zaawansowane".

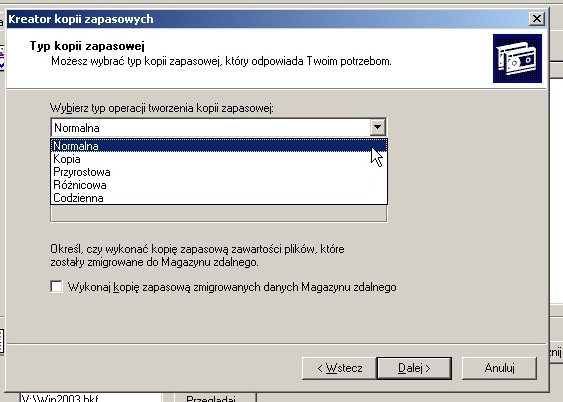

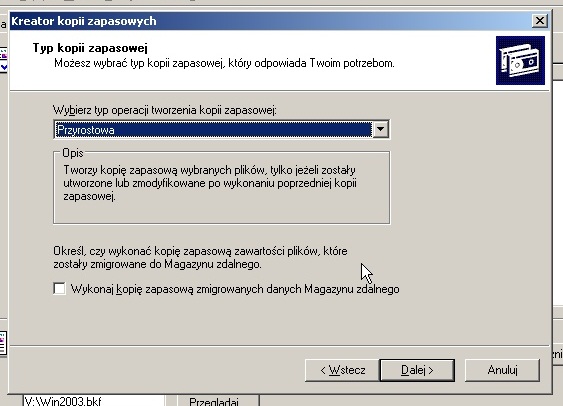

Będziemy mogli wybrać rodzaj backupu jaki chcemy wykonać. Jest ich kilka rodzajów.

a) Kopia zapasowa typu Kopia

Wybór tego typu kopii zapasowej powoduje, że są kopiowane wszystkie zaznaczone pliki, ale nie każdy plik jest oznaczany jako taki, którego kopię zapasową wykonano (innymi słowy, atrybut archiwizacji nie jest czyszczony). Jest to przydatne wtedy, gdy zaistnieje potrzeba wykonania kopii zapasowej plików między wykonywaniem normalnych i przyrostowych kopii zapasowych, ponieważ kopiowanie nie ma wpływu na to, jak są przeprowadzane inne operacje kopii zapasowych.

b) Codzienna kopia zapasowa

Wybór tego typu kopii zapasowej powoduje, że są kopiowane wszystkie zaznaczone pliki, których zawartość modyfikowano w dniu wykonywania codziennej kopii zapasowej. Pliki, których kopie zapasowe wykonano, nie są oznaczane jako pliki, których kopie zapasowe wykonano (innymi słowy, atrybut archiwizacji nie jest czyszczony).

c) Różnicowa kopia zapasowa

Wybór tego typu kopii zapasowej powoduje, że są kopiowane te pliki, które zostały zmodyfikowane lub utworzone od momentu wykonania ostatniej normalnej lub przyrostowej kopii zapasowej. W metodzie tej pliki nie są oznaczane jako takie, których kopie zapasowe wykonano (innymi słowy, atrybut archiwizacji nie jest czyszczony). Wykonując kombinację normalnych i różnicowych kopii zapasowych, przy przywracaniu plików i folderów należy dysponować zarówno ostatnią normalną, jak i ostatnią różnicową kopią zapasową.

d) Przyrostowa kopia zapasowa

Wybór tego typu kopii zapasowej powoduje, że są wykonywane kopie zapasowe tylko tych plików, które zostały utworzone lub zmodyfikowane od momentu wykonania ostatniej normalnej lub przyrostowej kopii zapasowej. W metodzie tej pliki oznaczane są jako takie, których kopie zapasowe zostały wykonane (innymi słowy, atrybut archiwizacji jest czyszczony). Przy wykonywaniu kombinacji normalnych i przyrostowych kopii zapasowych, aby przywracać dane, należy dysponować ostatnim normalnym zestawem kopii zapasowych oraz wszystkimi zestawami przyrostowych kopii zapasowych.

e) Normalna kopia zapasowa

Wybór tego typu kopii zapasowej powoduje, że są kopiowane wszystkie zaznaczone pliki, a ponadto są one oznaczane jako takie, których kopie zapasowe zostały wykonane (innymi słowy, atrybut archiwizacji jest czyszczony). Aby przywrócić wszystkie pliki, wystarczy dysponować tylko ostatnią kopią pliku lub taśmy z kopią zapasową. Normalną kopię zapasową wykonuje się zwykle wtedy, gdy zestaw kopii zapasowych jest tworzony po raz pierwszy.

My wybierzmy przyrostową. Klikamy "dalej".

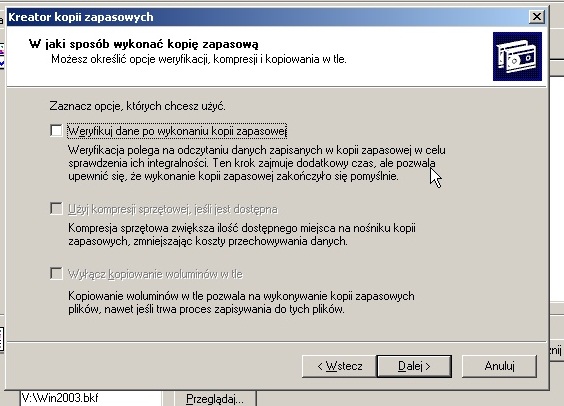

Możemy także wybrać dodatkowe opcje, w tym przypadku jednak to nie będzie konieczne.

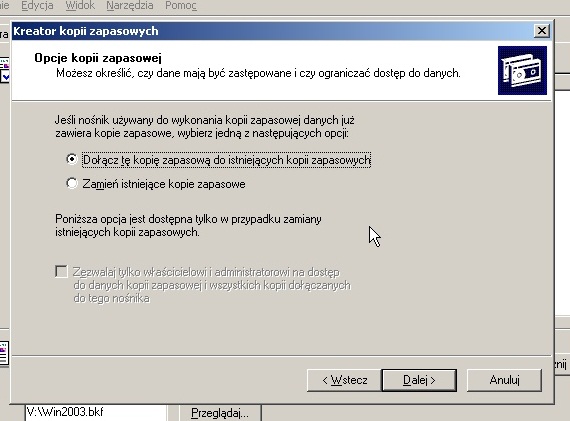

Zostawiamy domyślne opcje i klikamy "dalej".

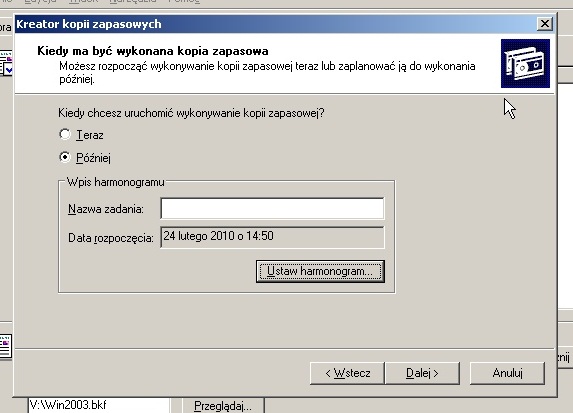

Na kolejnej planszy wybieramy "ustaw harmonogram", aby zautomatyzować cały proces.

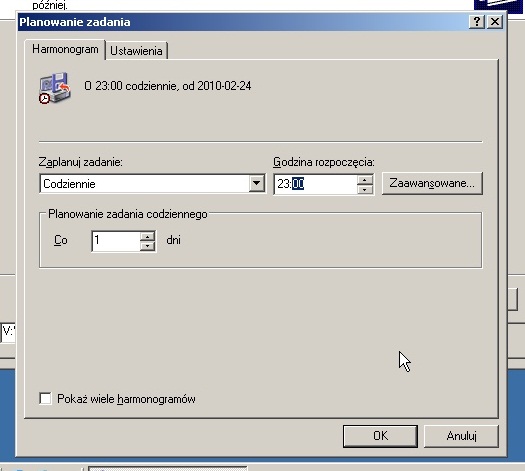

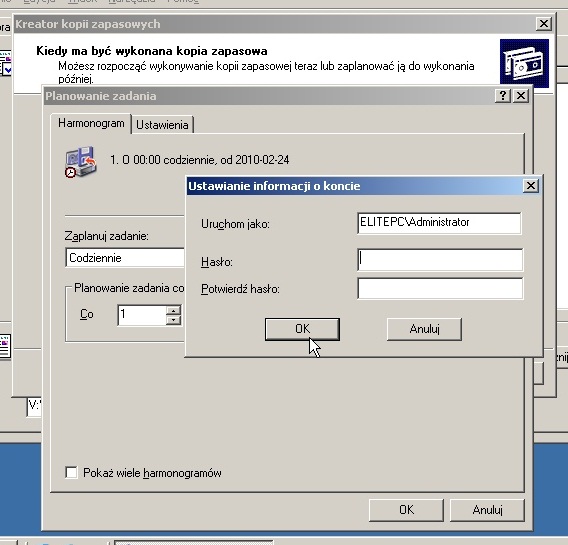

Skonfigurujmy tą planszę tak, aby kopie zapasowe były wykonywane codziennie o godzinie 23.

Pojawi się okno z danymi użytkownika. Należy podać nazwę i hasło tego użytkownika, który ma uprawnienia do robienia kopii zapasowych. Będą nimi Administratorzy i Operatorzy Kopii Zapasowych.

Klikamy "OK", potem podajemy nazwę i "DALEJ", a następnie ZAKOŃCZ.

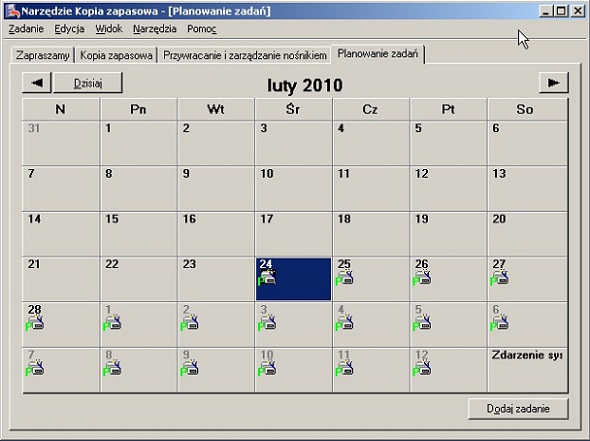

Jeżeli przejdziemy do zakładki "Planowanie zdarzeń" zauważymy, że pomyślnie udało się zaplanować kopie zapasowe.

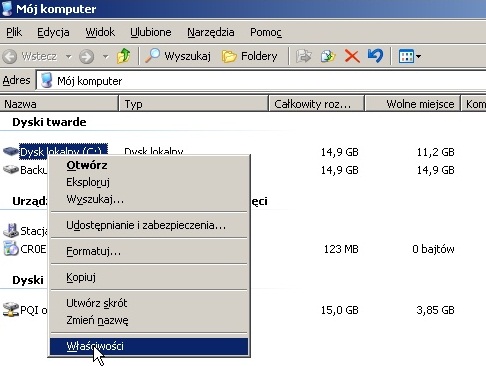

Teraz zamknijmy wszystko i przejdźmy do "Mojego Komputera", kliknijmy prawym guzikiem na dysku C i wybierzmy "właściwości".

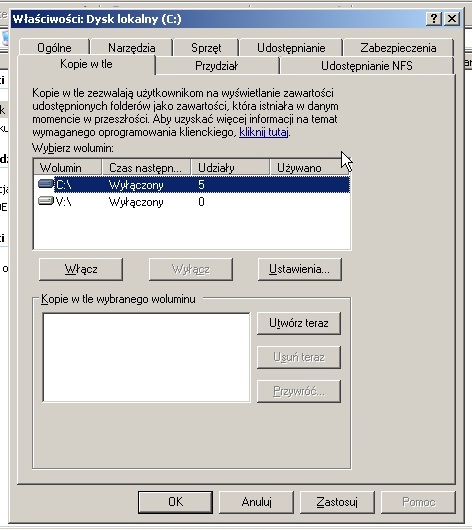

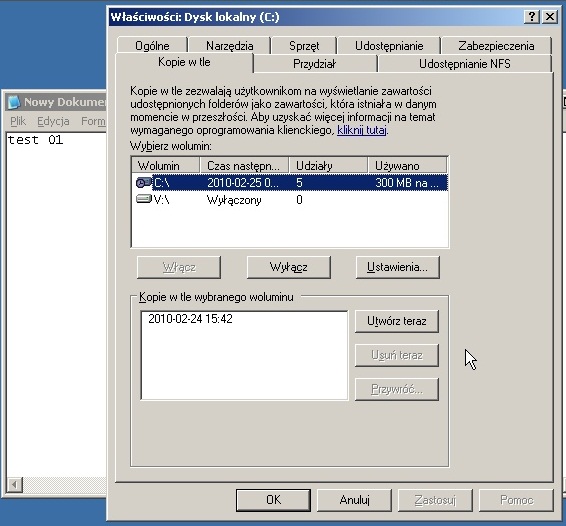

Przejdźmy do zakładki "kopia w tle".

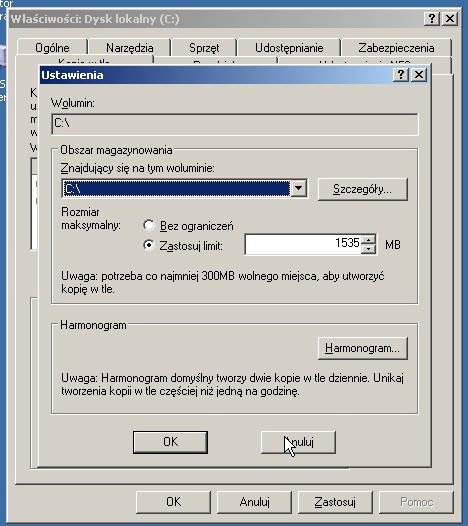

Kliknijmy "ustawienia", ustawmy tam limit przestrzeni dyskowej przeznaczony na kopie oraz w harmonogramie ustawmy wykonywanie kopii plików według jakiegoś schematu. Na przykład przy logowaniu się użytkownika. Klikamy "OK".

Zaznaczamy dysk C i klikamy "WŁĄCZ". Tworzymy na pulpicie plik tekstowy po czym z powrotem we właściwościach klikamy "Utwórz teraz".

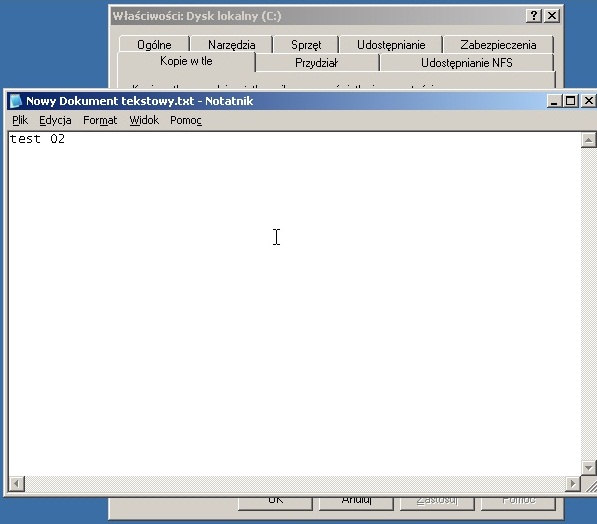

Zmieniamy zawartość pliku i go zapisujemy.

Wybieramy po tym opcję "przywróć wcześniej wybierając punkt przywracania". Okazuje się, że system w powodzeniem przywrócił wcześniejszą wersję pliku. Zgodnie z naszymi ustawieniami będzie to wersja pliku sprzed zalogowania się na komputerze. Rozwiązanie to nie jest szczytem marzeń, gdyż ideałem byłoby przywrócić tylko jeden plik. Ściągnijmy więc plik

LINK

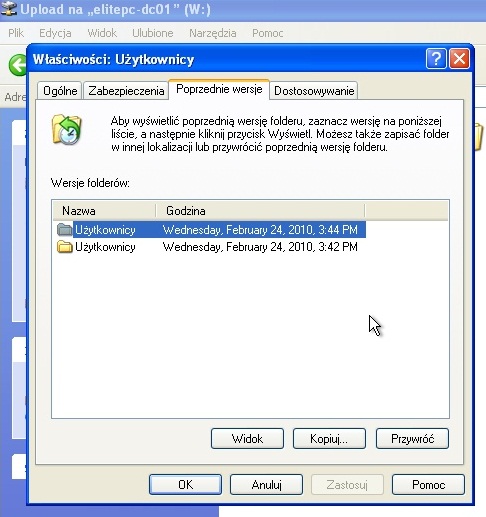

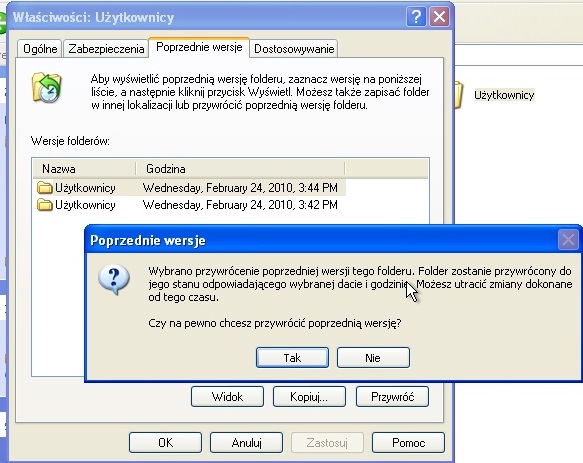

Należy zalogować się na komputerze klienckim jako administrator i zainstalować tą aplikację zachowując domyślne ustawienia. Następnie zalogujmy się jako kasjer i stwórzmy na dysku sieciowym "UPLOAD" jakiś plik, a potem go zmodyfikujmy. Z uwagi na to, że kopie są wykonywane za każdym zalogowaniem wylogujmy się i zalogujmy ponownie. Kliknijmy prawym guzikiem na folderze "Użytkownicy". Okazuje się, że pojawiła się nowa zakładka "Poprzednie wersje".

Wybieramy wersję, która nas interesuje i klikamy przywróć. Zostanie przywrócony jedynie ten folder. Co więcej możemy zachować starą i obecną zawartość katalogu używają guzika "kopiuj do", który przekopiuje we wskazane miejsce poprzednią wersję folderu. To samo tyczy się pojedynczych plików.

Potwierdzamy komunikat klikając "TAK".

W praktyce jednak polecam wykonywanie kopii nie przy logowaniu, które było pomocne w tym ćwiczeniu, lecz w jakiś określonych odstępach czasu, np. Przed godzinami pracy, po godzinach pracy oraz 2 – 3 kopie w ciągu dnia.

Należy też pamiętać, że aby ShadowCopies działały na komputerze klienckim muszą być uruchomione na serwerze, oraz dane, które chcemy przywracać muszą znajdować się także na serwerze na dysku, gdzie uruchomiliśmy usługę. Gdyby na przykład cały pulpit i ustawienia miałby być zabezpieczone koniecznością byłoby przechowywanie profili na serwerze.

.: strona 4 :.

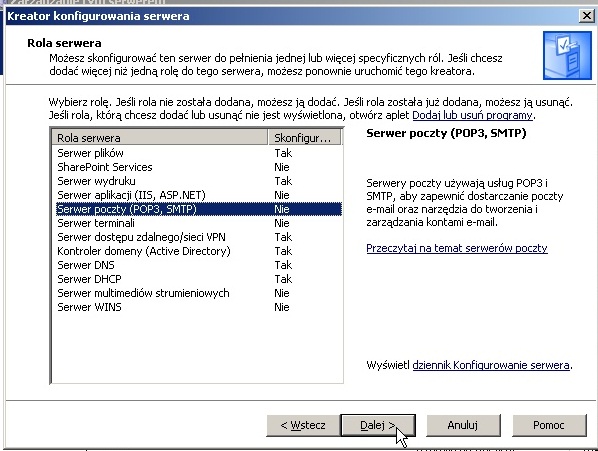

Windows 2003 może służyć także jako serwer poczty w prostych zastosowaniach. W bardziej zaawansowanych używa się raczej Microsoft Exchange. Wejdźmy w START > Zarządzanie tym serwerem, aby dodać nową rolę. Wybierzmy "Serwer poczty" i kliknij przycisk "dalej".

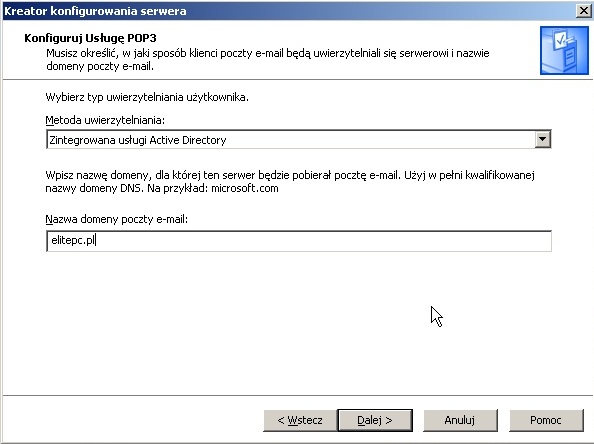

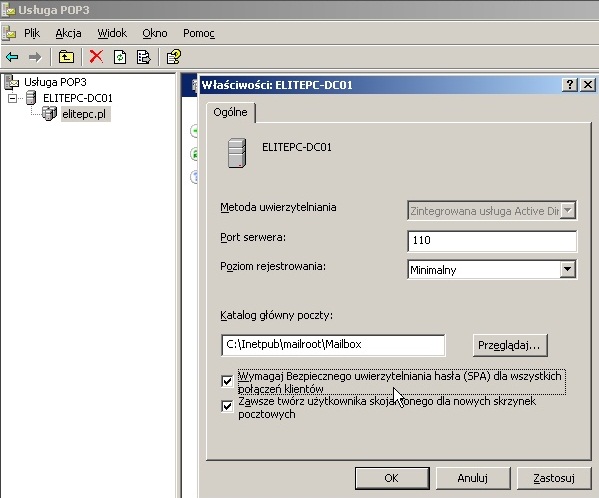

Na kolejnej planszy podajmy adres naszej domeny, a tryb uwierzytelniania wybierzmy na "Zintegrowany z Active Directory".

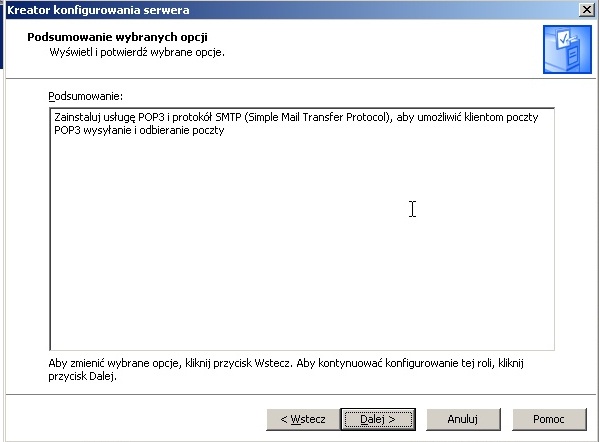

Na planszy podsumowującej klikamy "DALEJ".

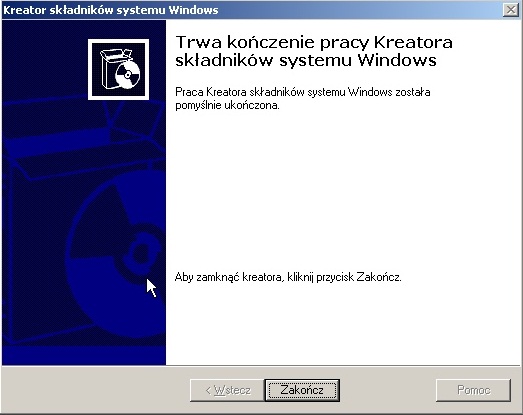

Instalacja zajmie kilka chwil po czym pojawi się plansza kończąca. Klikamy "zakończ".

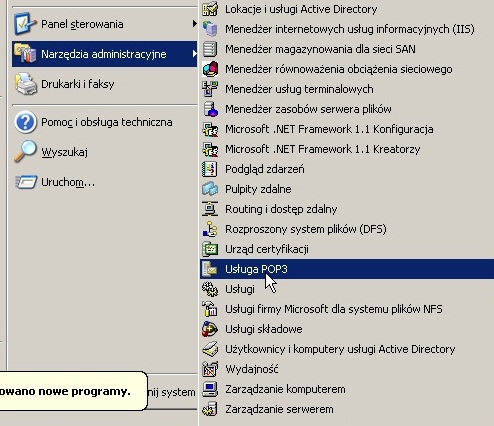

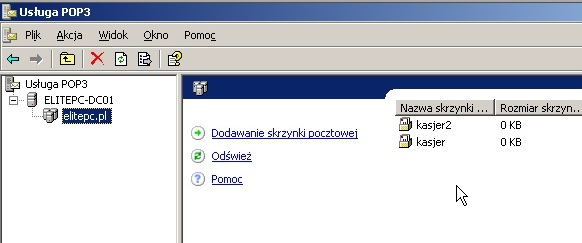

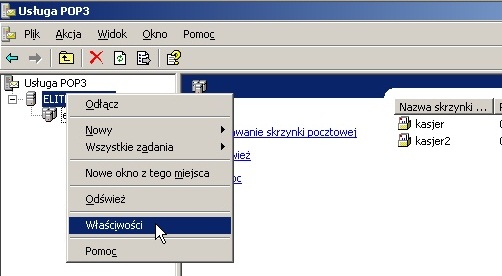

W narzędziach systemowych włączmy teraz „Usługa POP3”.

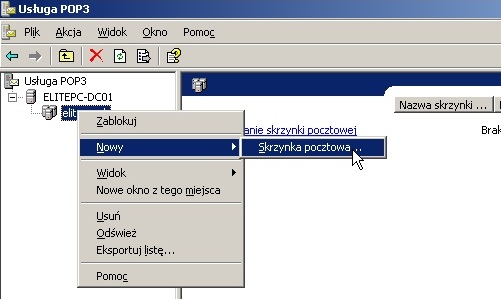

Rozwińmy teraz drzewo kategorii tak, by dostać się do naszej domeny i kliknijmy na niej prawym przyciskiem. Następnie wybierzmy Nowy > Skrzynka Pocztowa.

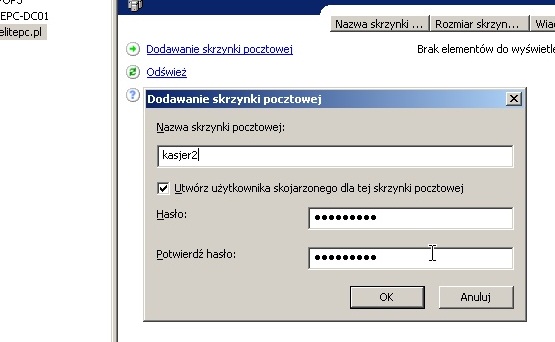

Wprowadźmy nazwę użytkownika oraz hasło do jego skrzynki pocztowej. Jeśli nie ma takiego użytkownika w domenie należy wybrać opcję „Utwórz użytkownika skojarzonego dla tej skrzynki pocztowej”.

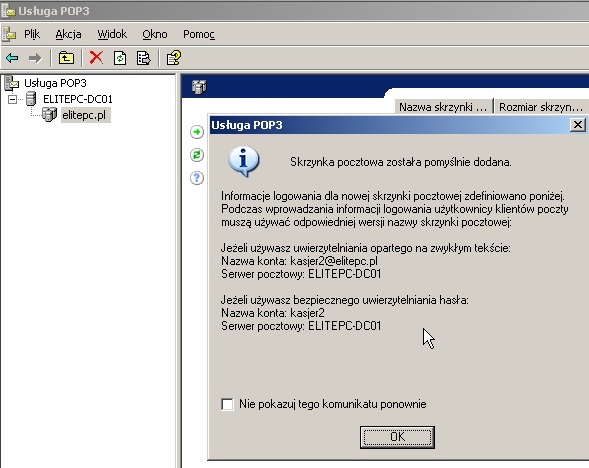

Po pomyślnym stworzeniu użytkownika wyświetli się komunikat. Jest na nim podany między innymi adres e-mail jakim użytkownik będzie mógł się posługiwać. Klikamy "OK".

Powtórzmy czynność dla istniejącego już użytkownika kasjer.

Co ich różni? Kasjer który już był użytkownikiem będzie mógł się interaktywnie zalogować i dostać do swojej skrzynki pocztowej. Kasjer2 nie zaloguje się na komputerze, więc tylko zdalnie będzie mógł pobierać pocztę.

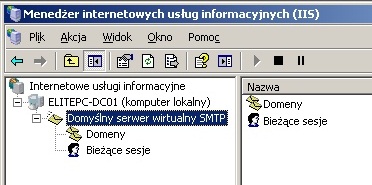

Należy teraz umożliwić wysyłanie wiadomości, czyli skonfigurować serwer SMTP. W tym celu wchodzimy do menadżera IIS i na liście odnajdujemy "Domyślny Serwer Wirtualny SMTP".

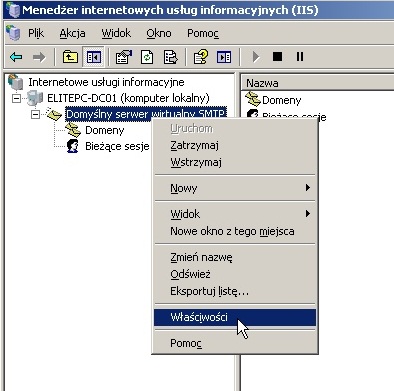

Klikamy na nim prawym guzikiem i wybieramy "właściwości".

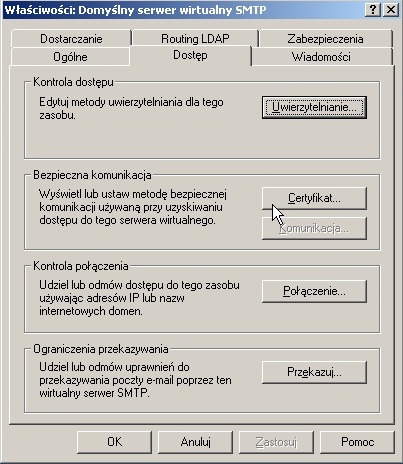

Wchodzimy do zakładki "dostęp".

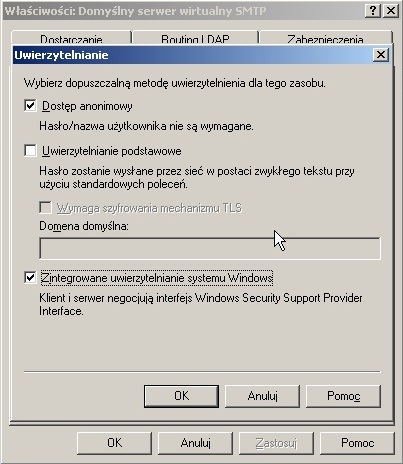

Kliknijmy "uwierzytelnianie" i wybierzmy opcję "Dostęp Anonimowy oraz Zintegrowanie uwierzytelnianie sytemu Windows". Klikamy "OK".

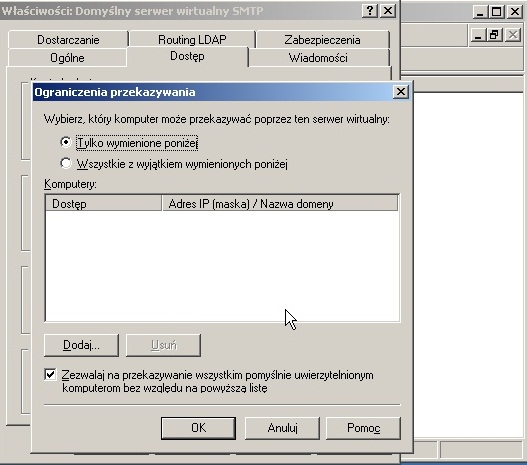

Wchodzimy w opcję "przekazuj" i konfigurujemy jak na poniższym rysunku.

To już właściwie wszystko, serwer pocztowy działa, wiemy jak dodawać do niego użytkowników. Aby móc odbierać i wysyłać e-maile należy skonfigurować program pocztowy jak na przykład Outlook Express czy dowolny inny. W tym przypadku konfiguracja powinna być następująca:

-Email: kasjer@elitepc.pl

-POP3: elitepc.pl

-SMTP: elitepc.pl

-Login: kasjer@elitepc.pl

-Hasło: Pa$$w0rd

Należy także pamiętać, że aby to wszystko działało wykupiona u dostawcy domena musi wskazywać fizycznie na ten, a nie inny komputer.

Pokuśmy się jeszcze o małe zwiększenie bezpieczeństwa. W tym celu wróćmy do konsoli Usługa POP3 i na naszym serwerze po lewej wybierzmy jego właściwości.

Zaznaczmy "wymagaj Bezpiecznego Uwierzyteniania…" i kliknijmy OK.

W kolejnym komunikacie klikamy "TAK".

Także w programie pocztowym będzie trzeba podczas konfiguracji wybrać "logowanie za pomocą bezpiecznego uwierzytelniania". Konfiguracji już nie opisuję, gdyż to już zależy od danego oprogramowania.

.: strona 5 :.

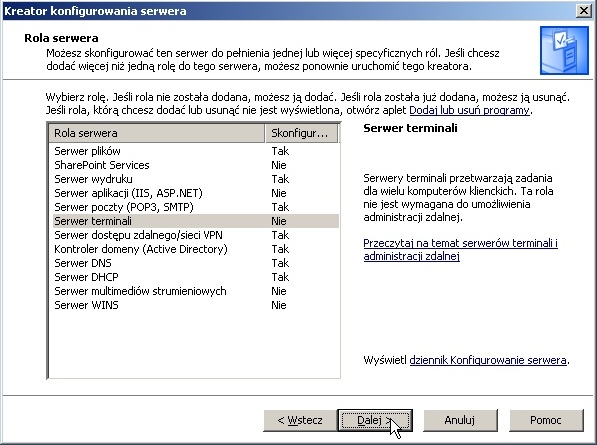

Na wstępie zainstalujmy rolę serwera terminali.

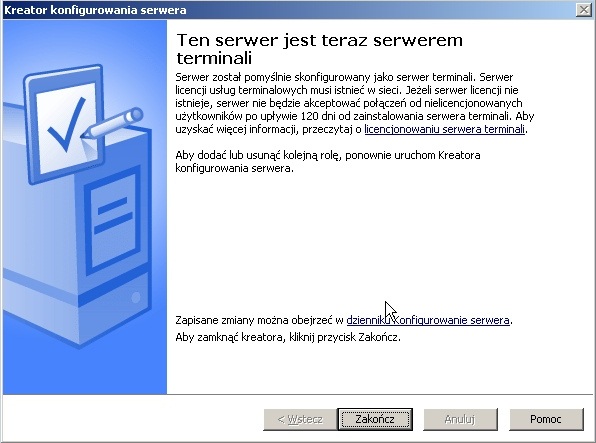

Sama instalacja chwilkę zajmie, ale jest prosta i intuicyjna, wystarczy zostawić domyślne ustawienia i klikać "DALEJ". Komputer ponownie się uruchomi.

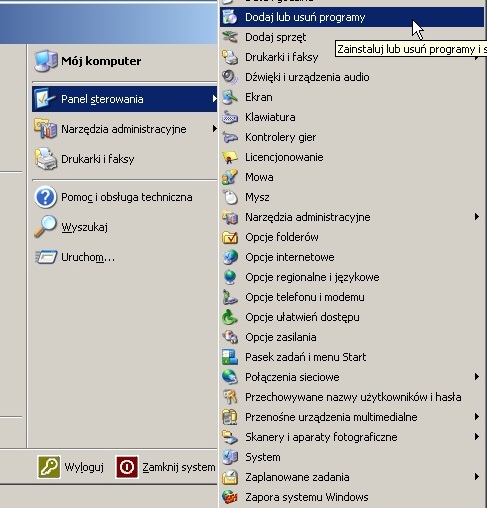

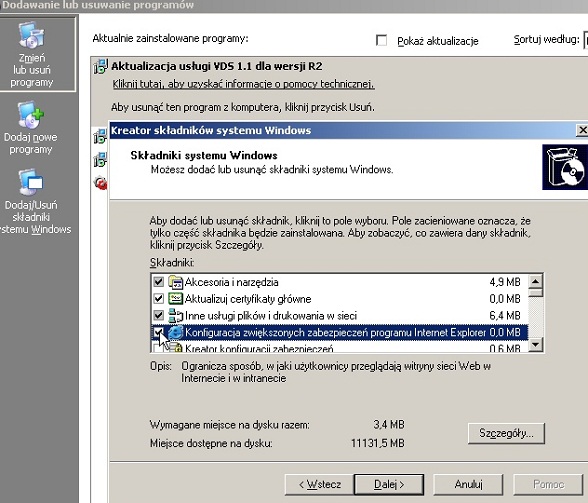

Teraz wchodzimy w "dodaj lub usuń programy" w panelu sterowania.

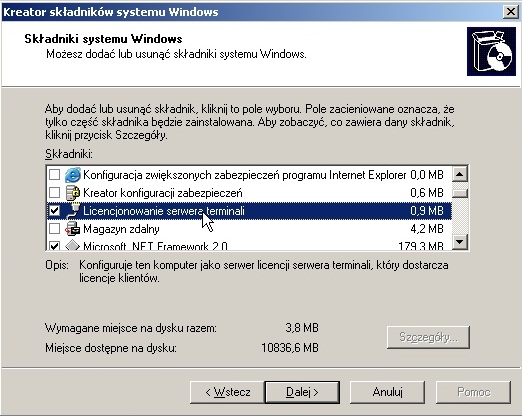

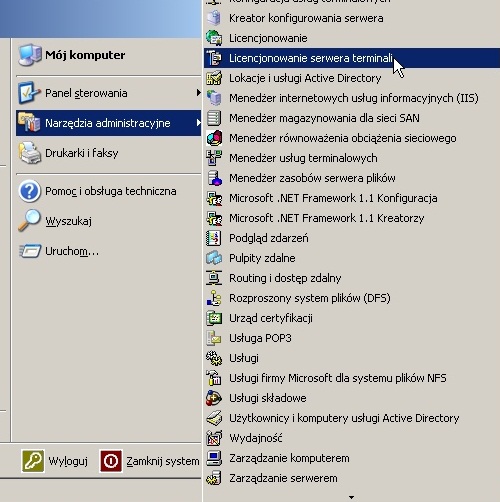

Wybieramy "komponenty i składniki Windows" i instalujemy "Licencjonowanie Serwera Terminali".

Zostawiając ustawienia domyślne kontynuujemy instalację. Następnie w "narzędziach administracyjnych" uruchamiamy zainstalowany właśnie moduł.

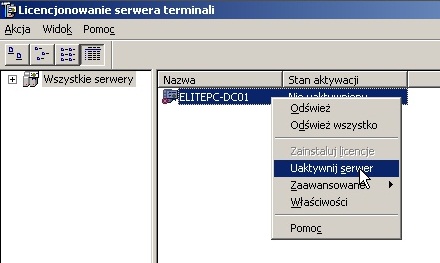

Na liście musimy znaleźć nasz serwer, kliknąć na nim prawym guzikiem myszki i go aktywować.

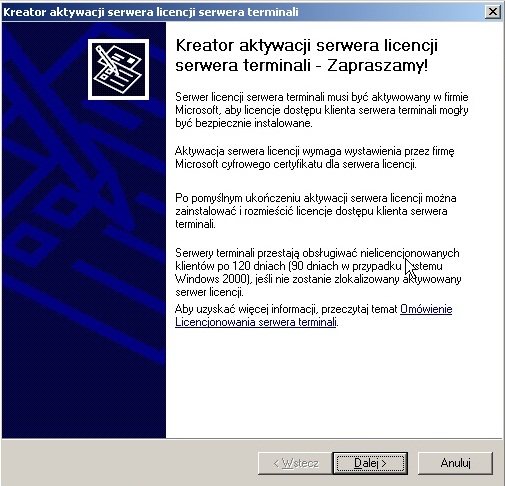

Pojawi się kreator, klikamy "dalej".

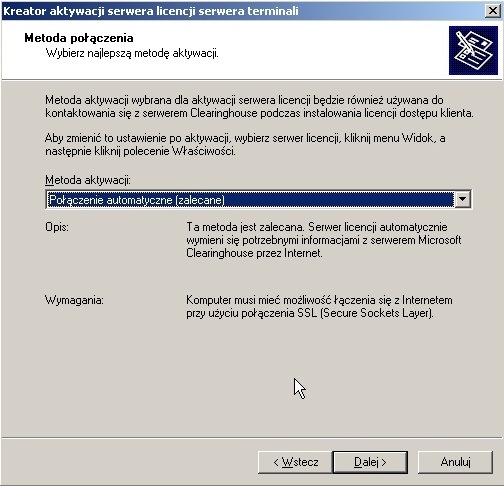

Wybieramy połączenie automatyczne.

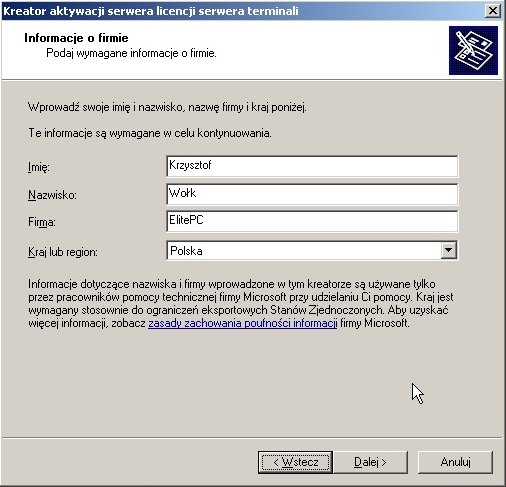

Wypełniamy dane personalne i klikamy "dalej".

Wypełniamy dane firmy.

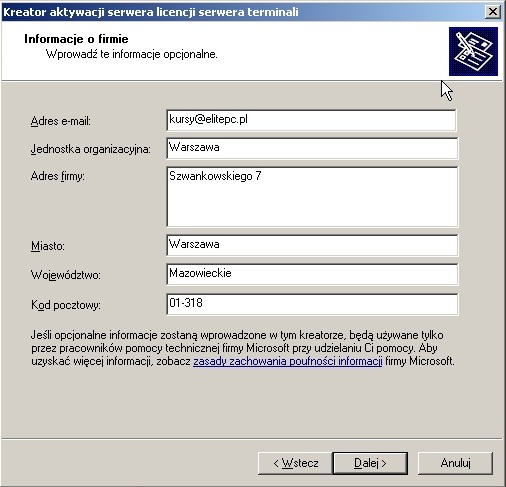

Na kolejnej planszy zaznaczamy "Uruchom Kreatora…." i klikamy "dalej".

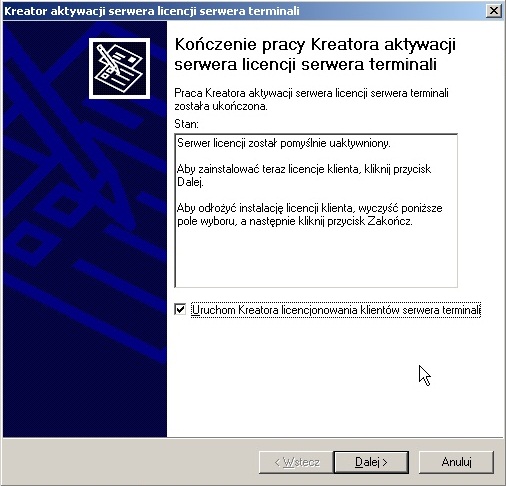

Znów klikamy "dalej".

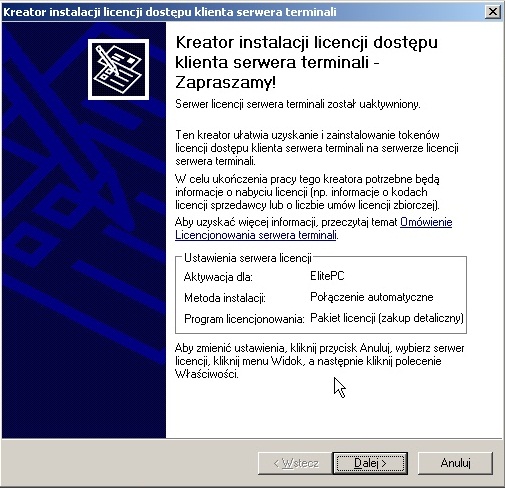

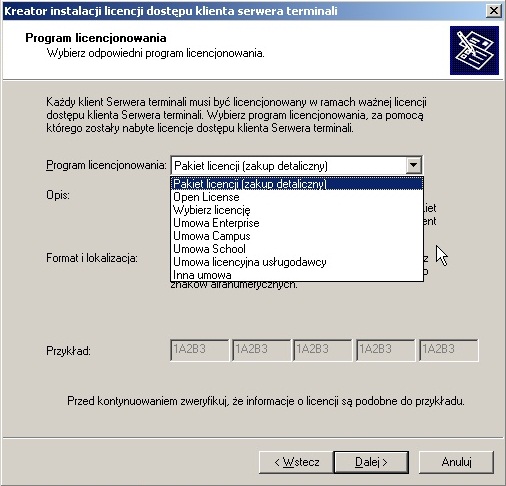

W zależności od rodzaju naszej licencji wybieramy sposób licencjonowania.

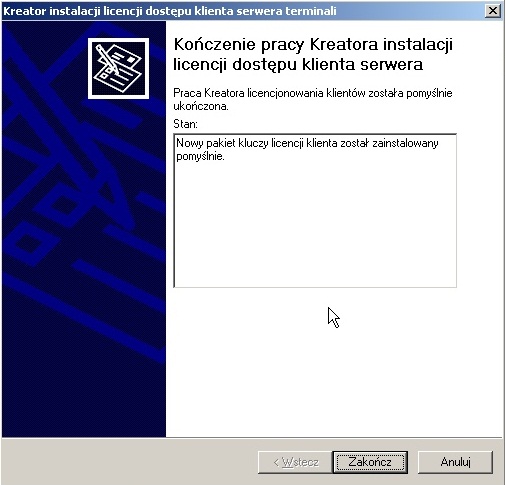

Kolejne kroki są intuicyjne w konfiguracji, ale zależne od rodzaju posiadanej licencji. Po kilku planszach dobrniemy do końca.

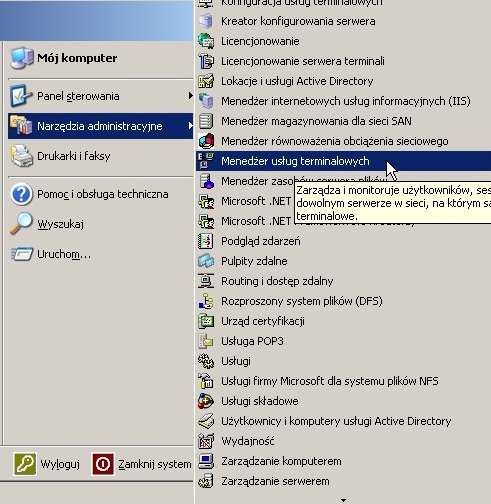

W narzędziach administracyjnych uruchamiamy "Menadżera Usług Terminalowych".

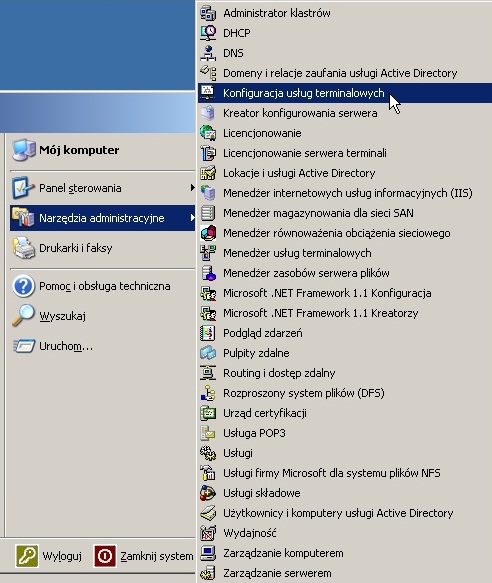

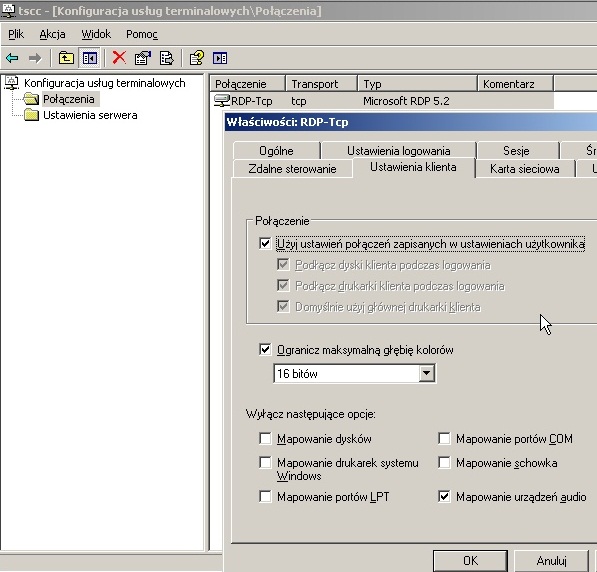

Mamy tutaj wgląd do tego, jacy użytkownicy są w danej chwili podłączeni i z czego korzystają. Bardziej przydatne nam będzie narzędzie konfiguracyjne. Znajdziemy je w narzędziach administracyjnych pod nazwą "Konfiguracja Usług Terminalowych".

Możemy tu konfigurować opcję serwera oraz połączenia. Domyślne ustawienia w naszym przypadku będą wystarczające.

Zainstalujmy na serwerze jeszcze program: LINK

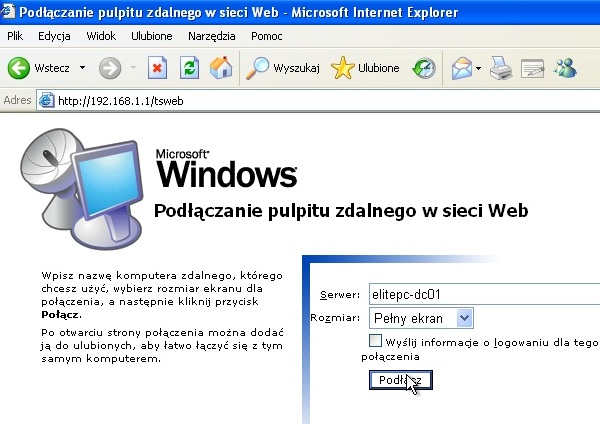

Pamiętajmy, że przed jego instalacją musi być skonfigurowana usługa IIS.

Zalogujmy się więc na komputerze klienta. Ważne jest to, aby konto na jakim się logujemy miało uprawnienia do połączeń zdalnych oraz logowania interaktywnego na maszynie. Inaczej usługi terminalowe nie zadziałają dla tego użytkownika. Podajemy w przeglądarce adres np. dla elitepc.pl będzie to adres elitepc.pl/tsweb

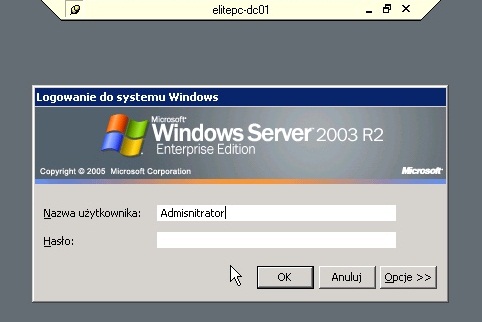

Możemy podać teraz nazwę lub adres dowolnego komputera w naszej sieci. Na przykład stacji roboczej na jakiej na co dzień pracujemy. Nie jest ważne, czy jest za routerem czy też nie. Klikamy "Połącz".

Po chwili za pośrednictwem strony WWW uda się nam zalogować na nasz komputer w firmie. Logujemy się i korzystamy standardowo.

.: strona 6 :.

Komputer pracujący pod kontrolą Windows Serwer nie musi wcale ograniczać do tego typu zastosowań. Nic nie stoi na przeszkodzie aby także sprawdzał się jako stacja robocza czy domowe centrum rozrywki. Powiem więcej dzięki temu że system jest przystosowany do zastosowań profesjonalnych jest szybszy, bo jest okrojony ze zbędnych elementów, a także dużo stabilniejszy.

Na początek pozbądźmy się rozszerzonych zabezpieczeń programu Internet Explorer, aby móc wygodnie z niego korzystać. Wchodzimy w Panel Sterowania > Dodaj Usuń Programy > Dodaj Usuń Składniki Windows

Na liście odznaczamy pozycję zaznaczoną na obrazku i klikamy "Dalej". Po chwili możemy kliknąć "zakończ".

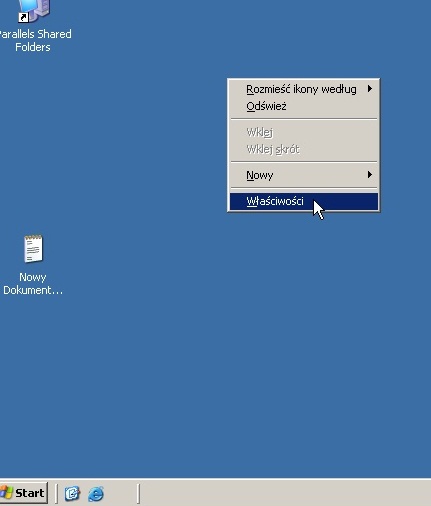

Jeżeli chcemy grać lub delektować filmami HD na pewno przyda się nam wsparcie sprzętowe, na przykład karty graficznej, które standardowo jest wyłączone. Na pulpicie klikamy prawym guzikiem i wybieramy "właściwości".

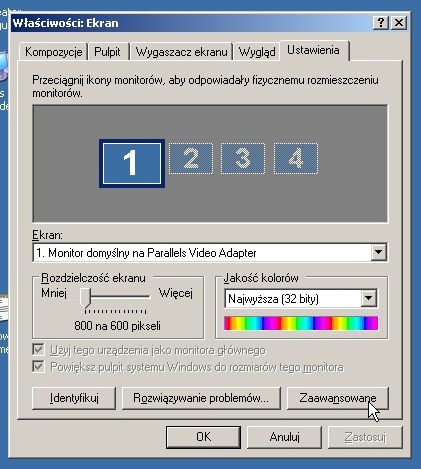

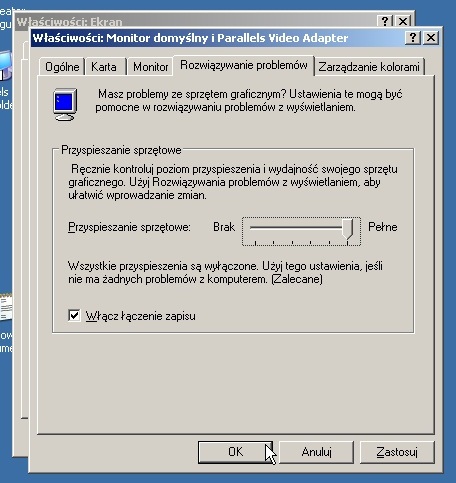

Przechodzimy w zakładkę "ustawienia" i wybieramy "zaawansowane".

Wchodzimy w zakładkę "Rozwiązywanie problemów" i suwak "Przyśpieszenie Sprzętowe" przesuwamy do końca w prawo. Zamykamy wszystkie okienka klikając "OK".

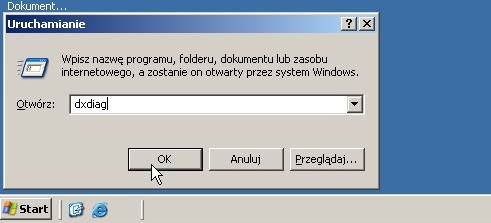

Klikamy Start > Uruchom i wpisujemy polecenie "dxdiag".

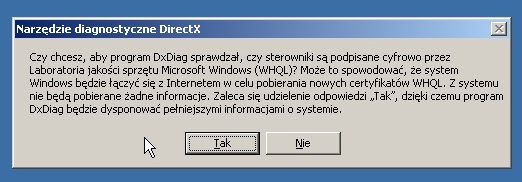

Pojawi się komunikat, na którym klikamy "TAK".

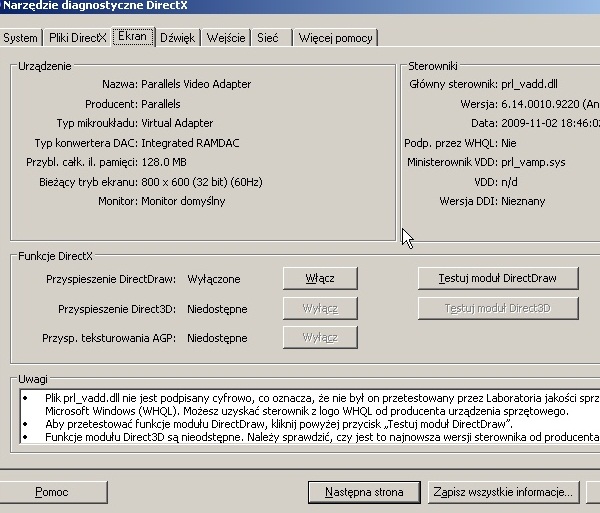

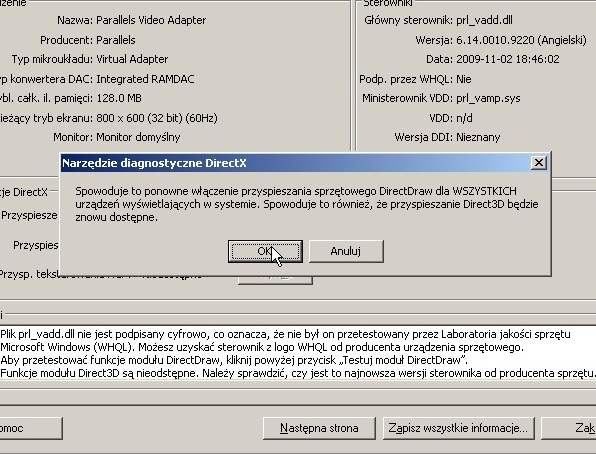

Wchodzimy w zakłądkę "EKRAN" i włączamy wszystkie funkcje DirectX.

Pojawi się komunikat, na którym klikamy "OK". Kiedy funkcje się uruchomią, klikamy "zamknij". Jeśli nie mamy karty na AGP to ostatnia opcja pozostanie nieaktywna.

Aby uruchomić dźwięk musimy w narzędziach administracyjnych uruchomić konsolę "Usługi".

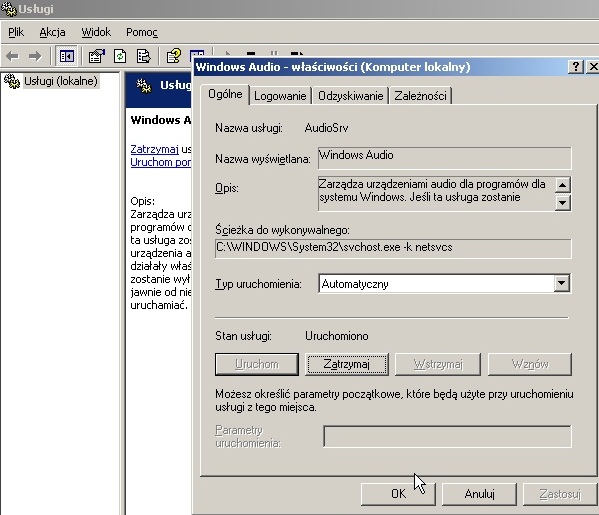

Musimy odnaleźć usługę "Windows Audio". Klikamy na niej dwa razy. Typ Uruchomienia dajemy na automatyczny i klikamy "zastosuj". Następnie klikamy "Uruchom" i "OK".

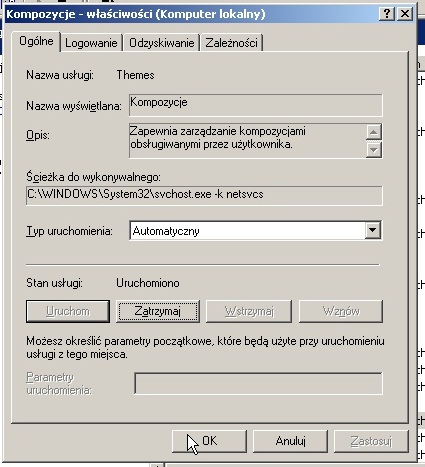

Przy okazji robimy to samo z usługą "Kompozycje", co przyda się nam za chwilę.

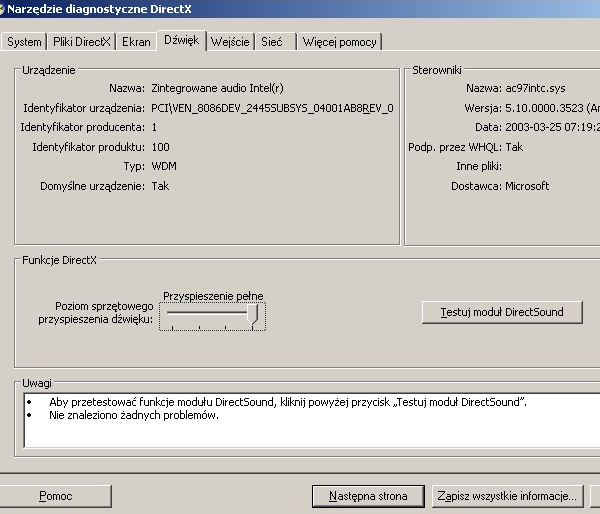

Po raz kolejny wchodzimy do "dxdiag". Tym razem w zakładce "Dźwięk" suwak przyśpieszenia sprzętowego ustawiamy w maksymalnie prawej pozycji. Klikamy "Zakończ".

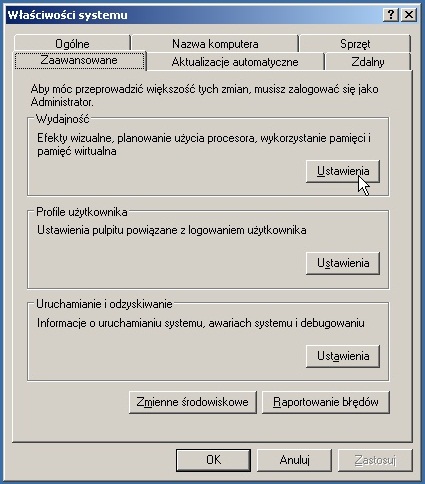

Teraz klikamy prawym guzikiem na ikonce "Mój Komputer" i przechodzimy do zakładki "Zaawansowane".

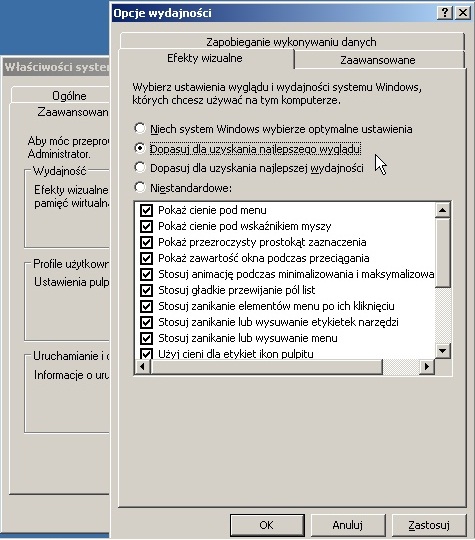

W sekcji "wydajność" klikamy "Ustawienia". I przechodzimy do zakładki "Efekty Wizualne". Wybieramy "Dopasuj dla uzyskania najlepszego wyglądu". Klikamy "zastosuj".

Po chwili czekania nasz serwer wygląda równie atrakcyjnie jak Windows XP.

Należałoby jeszcze wgrać kodeki Audio – Wideo, polecam ściągnąć z internetu K-Lite mega codec Pack. Możemy także doinstalować Windows Media Center, jednak tu również polecam inny darmowy produkt XBMC, do pobrania ze strony LINK. Resztę systemu i aplikacji można skonfigurować wedle upodobań.

Nie wszystkie programu uruchomią się na Windows 2003, nie dlatego, że czegoś mu brakuje, lecz dlatego, że producent danego oprogramowania nie uwzględnił takiej możliwości. Przykładam może być Photoshop, który w pliku konfiguracyjnym nie ma wpisu dla Innego systemu niż taki na stację roboczą.

Ściągamy więc mały programik Application Verifier ze strony producenta:

LINK

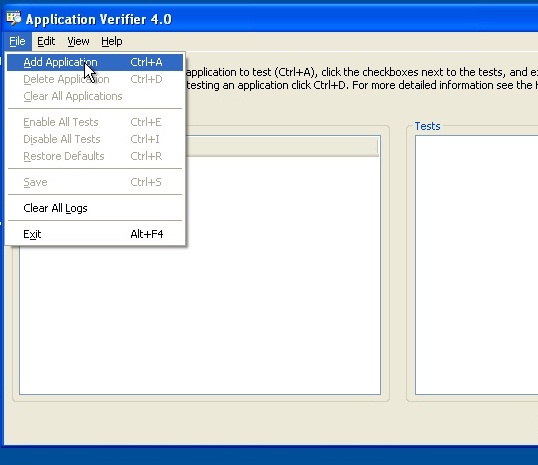

Po jego instalacji uruchamiamy go. Klikamy "File", a następnie "Add Aplication" i wskazujemy na plik "setup.exe" programu z jakim mogą być jakieś problemy.

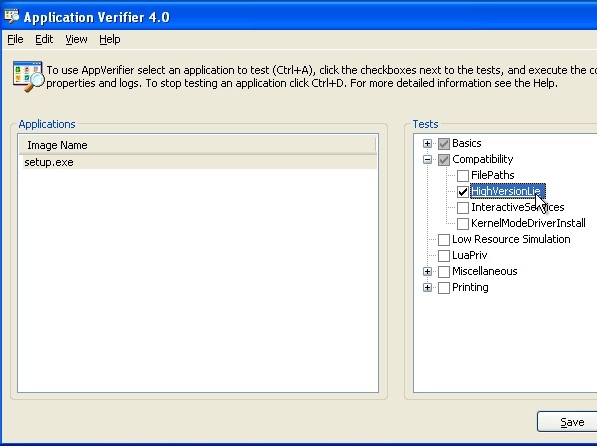

W drzewie po prawej stronie rozwijamy "Compability" i zaznaczamy opcję "HighVersionLie". Wchodzimy następnie we właściwości tego pola.

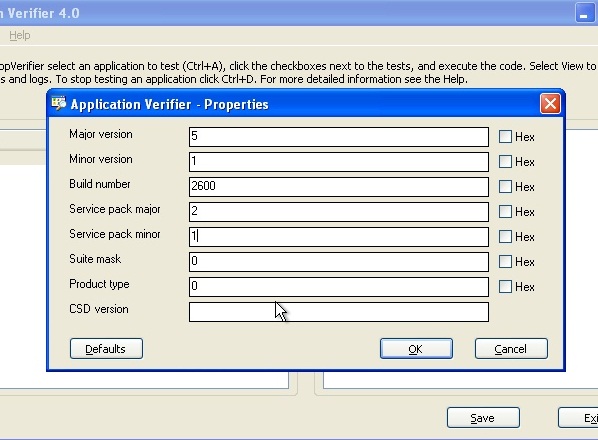

Wprowadzamy dane jak z obrazka powyżej. Klikamy "OK", potem "Save" i "Exit". Możemy teraz uruchomić instalator i zadziała on z powodzeniem, ponieważ będzie on myślał, że działa w systemie Windows XP SP 2. Jeśli byłaby potrzeba oszukania aplikacji, że uruchamia się pod kontrolą Windows Vista czy Windows 7, trzeba poszukać w internecie odpowiednich wartości do wpisania.