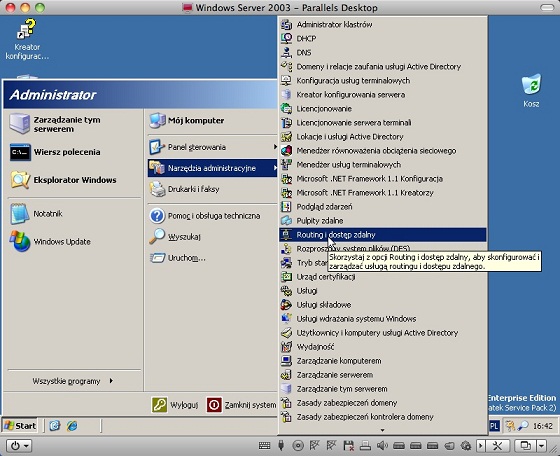

Zajmijmy się teraz rzeczą niezbędną w sieci, czyli udostępnieniem internetu. Przy okazji skonfigurujemy serwer tak, aby przyjmował połączenia z zewnątrz poprzez VPN. VPN to nic innego jak wirtualna siec prywatna. Zapewnia ona tunelowane połączenie pomiędzy komputerem poza firmą, a komputerami w firmie. Takie połączenie jest bezpieczne, istnieje kilka rodzajów protokołów, na których może ono działać. W tym przypadku zajmiemy się najprostszym, choć w naszym zastosowania wystarczającym PPTP. Pozostaje jednak pytanie po co właściwie nam VPN? Powiedzmy, że o czymś zapomnieliśmy i potrzebujemy dostać się do plików znajdujących się na komputerze w firmie, albo że chcemy skorzystać z jakiegoś oprogramowania lub wewnętrznej firmowej strony www, która nie jest upubliczniona czy nawet chcemy po prostu zaprosić jakiegoś kolegę do naszej sieci, aby pograć w grę tak, jakbyśmy grali w sieci LAN (tak działa popularny program Hamachi). Klikamy Start > Narzędzia administracyjne > Routing i dostęp zdalny.

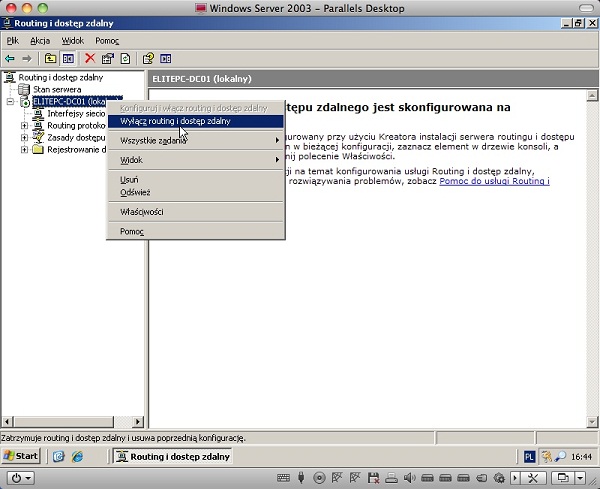

Podobnie jak wcześniejsze role, także routing został zainstalowany wraz z Active Directory. Jako, że zmieniliśmy adres IP karty sieciowej, a także chcemy przeprowadzić konfigurację własnoręcznie kliknijmy na naszym serwerze prawym guzikiem i wybierzmy opcję „Wyłącz routing i dostęp zdalny”. Na pytanie czy chcemy kontynuować odpowiadamy, że TAK.

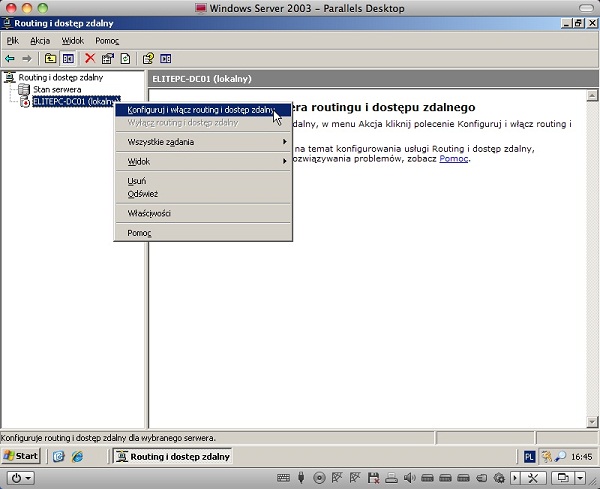

Ponownie klikamy prawym przyciskiem na naszym serwerze i wybieramy opcję „Konfiguruj i włącz routing i dostęp zdalny”.

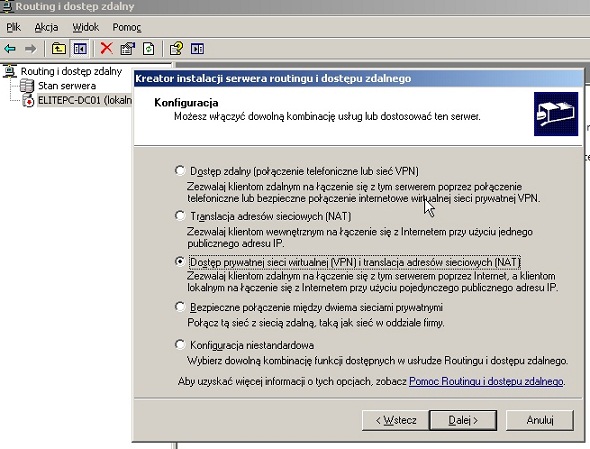

Na ekranie powitalnym klikamy „Dalej” i wybieramy środkową opcję „Dostęp prywatnej sieci wirtualnej (VPN) i translacja adresów sieciowych (NAT)”, klikamy „Dalej”.

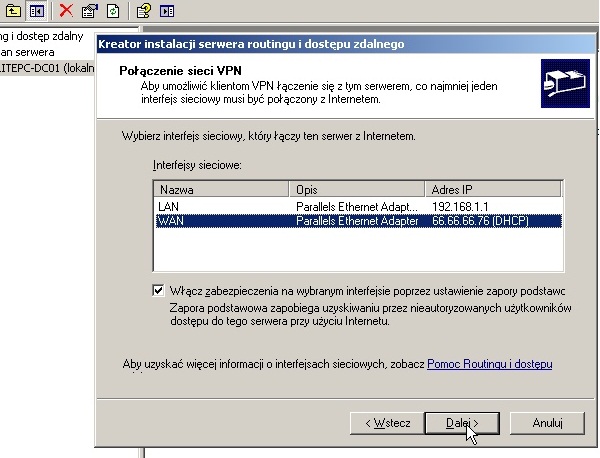

Na kolejnej planszy wybieramy kartę sieciową, która łączy nasz serwer z internetem. Zgodnie z nazewnictwem jakie przyjąłem na początku będzie to interfejs sieciowy o nazwie WAN. Klikamy przycisk „Dalej”.

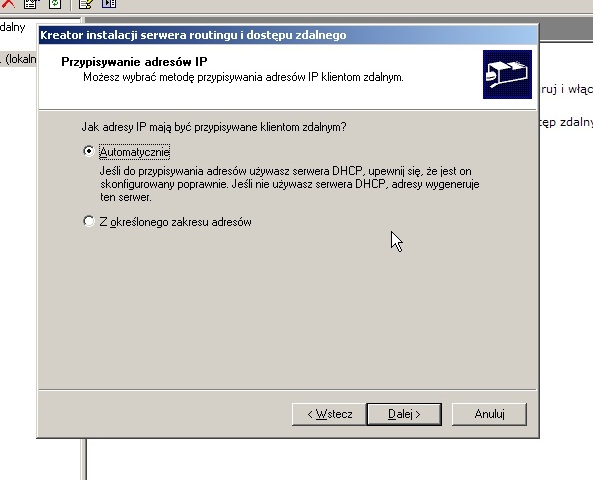

Na kolejnej planszy zostawiamy ustawienia domyślne i klikamy przycisk „Dalej”.

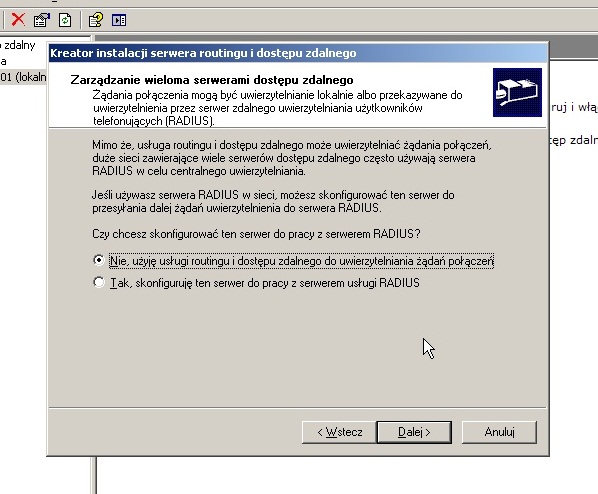

Podobnie należy uczynić na następnej planszy związanej z uwierzytelnianiem. Serwer Radius to już poważniejsza sprawa, z którą można się zapoznać na innym moim kursie związanym z zabezpieczeniami sieci.

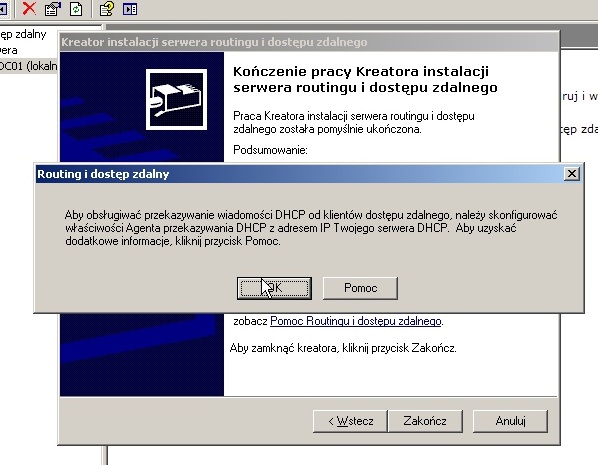

Na ostatniej planszy klikamy „Zakończ”. A następnie potwierdzamy komunikat guzikiem „OK”.

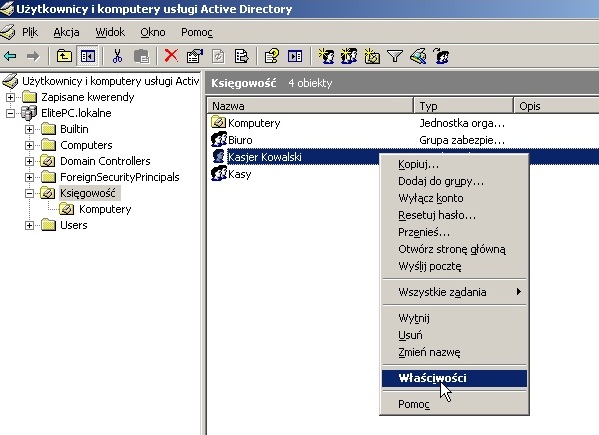

Na tą chwilę każdy komputer podłączony do naszej sieci (nie musi być to komputer przyłączony do domeny) otrzyma adres IP oraz zostanie mu dany dostęp do internetu. Użytkownikom nawet tym domenowym nie uda się podłączyć zewnątrz do naszego serwera, bo po prostu nie posiadają takich uprawnień. Aby je przyznać klikamy Start > Narzędzia administracyjne > Użytkownicy i komputery usługi Active Directory. Należy znaleźć danego użytkownika, w naszym przypadku nie ma dużego wyboru, będzie to Kasjer Kowalski i wejść w jego właściwości.

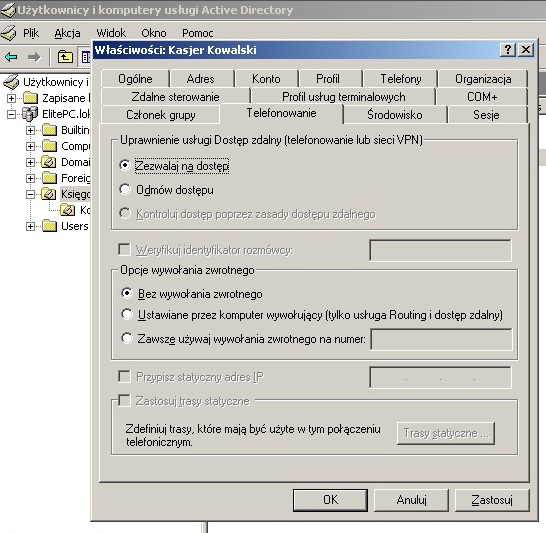

We właściwościach należy przejść do zakładki telefonowanie i zaznaczyć opcję „zezwalaj na dostęp”, następnie klikamy „Zastosuj” potem „OK”. Od tej chwili Kasjer Kowalski będzie mógł pracować z dowolnego miejsca na świecie tak jakby był w firmie.

Najbardziej odpowiadającym Windowsowi 2003 systemem klienckim będzie Windows XP. Wprawdzie wersja R2 platformy serwera, na której pracujemy posiada już aktualizację dla Visty i Windows 7, to jednak pozostańmy przy dwóch wciąż najbardziej popularnych systemach w Polsce. Proces instalacji Windowsa XP, ponieważ jest prosty i prawie że identyczny do procesu instalacji Windowsa 2003 zostanie pominięty w tym opisie. Zaczniemy więc od gołego systemu po instalacji, posiadającego jedynie wgrane sterowniki. Pamiętajmy też, że konto dla komputera klienckiego, które wcześniej utworzyliśmy nosi nazwę KS-WS-01, informacja ta będzie niezbędna, aby podłączyć sie do domeny.

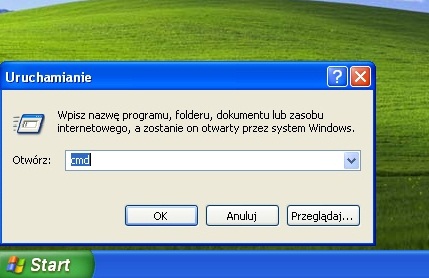

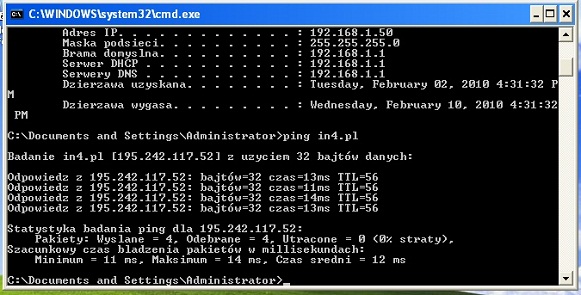

Przede wszystkim sprawdźmy czy nasz serwer działa prawidłowo, a Windows XP ma dostęp do sieci. W tym celu klikamy Start > Uruchom i w polu „otwórz” wpisujemy komendę „cmd”.

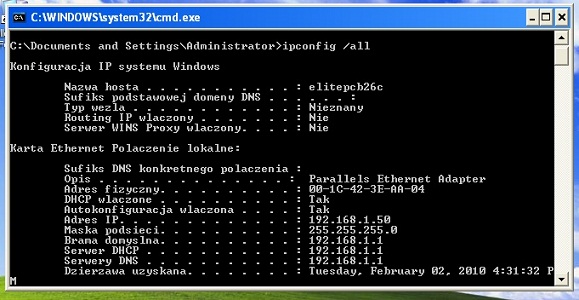

Otworzy się nam konsola, którą już wcześniej widzieliśmy na serwerze. Podajmy komendę „ipconfig /all” i wciśnijmy „enter”.

Wyświetliły się nam informacje dotyczące sieci. Co nas będzie interesować, to przede wszystkim nazwa hosta, która to jak widać jest dość mało intuicyjna, a przede wszystkim nie zgadza się z nazwą napisaną na serwerze. Będzie trzeba to poprawić. Nieco niżej znajduje się adres fizyczny naszej karty sieciowej, może się on przydać kiedy będziemy chcieli filtrować ruch sieciowy, lub na ten przykład sprawić aby dana stacja robocza zawsze dostawała taki a nie inny adres IP. Jeszcze trochę niżej widać adresy IP przydzielone przez serwer DHCP, wszystkie wskazują na kontroler domeny, czyli zgodnie z naszymi założeniami. Na koniec wprowadźmy jeszcze komendę „ping in4.pl” żeby sprawdzić czy mamy łączność z internetem. Jak widać wszystko działa jak marzenie.

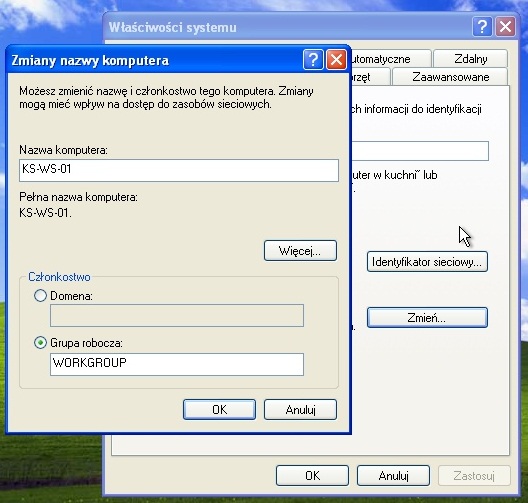

Kliknijmy prawym guzikiem na właściwościach Mojego Komputera.

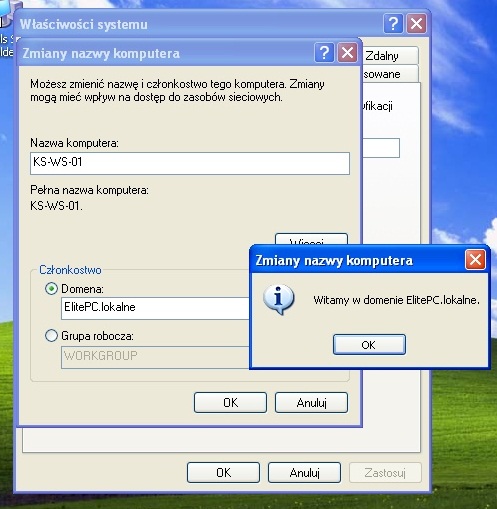

Następnie przejdźmy do zakładki nazwa komputera i kliknijmy przycisk „zmień”. Następnie w polu „nazwa komputera” wpiszmy nazwę KS-WS-01. Zamykamy wszystkie okienka klikając przycisk „OK” i zgodnie z zaleceniem uruchamiamy komputer ponownie.

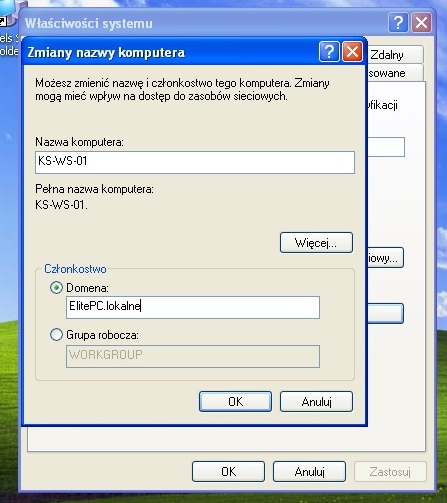

Kiedy system się załaduje wracamy do tego samego miejsca co wcześniej. W tym kroku podepniemy nasz komputer do domeny. Zaznaczamy radio button obok napisu „Domena” i wpisujemy adres naszej domeny. Przyznam, że troszkę niefortunna mi ta nazwa wyszła, bo jest to ElitePC.lokalne (jak ktoś woli można także podać adres IP kontrolera domeny), a powinno być elitepc.pl. Jednak z różnych prywatnych powodów nie mogłem takiej użyć. Klikamy przycisk „OK”.

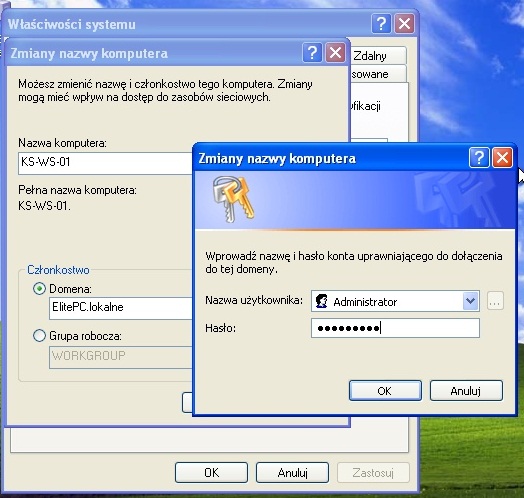

Pojawi się okno logowania, należy podać nazwę użytkownika, którym jest „Administrator” i podać jego hasło. Należy pamiętać o tym, że nie chodzi tutaj o administratora Windowsa XP, lecz administratora Windowsa 2003. Klikamy „OK”.

Niekiedy komputer będzie musiał chwilę się namyślić, lecz jeżeli wszystko wykonaliśmy prawidłowo powita nas radosnym komunikatem, że jesteśmy już w domenie. Zamykamy wszystkie okienka klikając „OK” i uruchamiamy ponownie komputer.

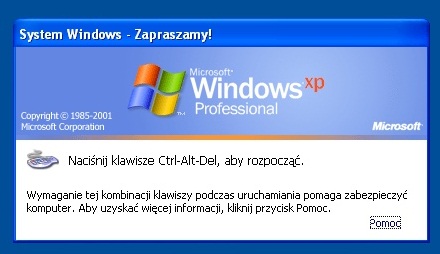

Windows XP powita nas nowym ekranem logowania podobnym do tego z serwera, wymagającym wciśnięcia guzików CTRL + ALT + Delete.

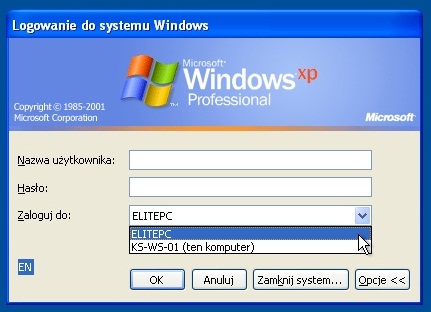

Rozwińmy przycisk opcje i zwróćmy uwagę, że w polu „zaloguj do” mamy do wyboru naszą domenę lub komputer przy którym obecnie się znajdujemy. Naturalnie trzeba wybrać domenę, a użytkownikom w firmie za nic nie tworzyć własnych kont na komputerach lokalnych.

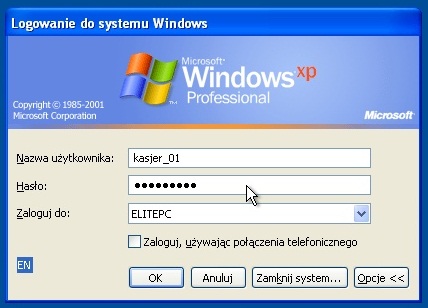

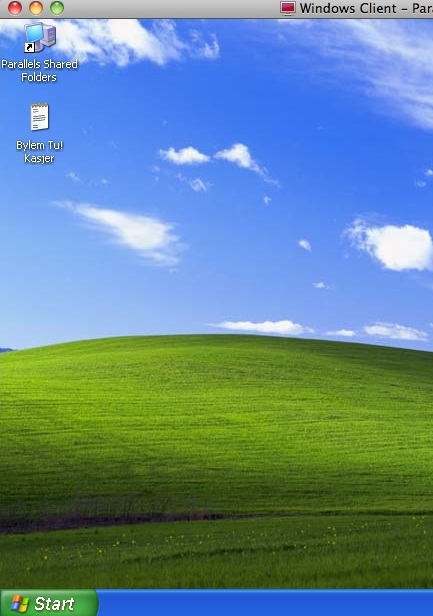

Jako że mamy tylko jednego użytkownika zalogujmy się jako kasjer, pamiętając że jego nazwą użytkownika jest „kasjer_01”. Pierwsze uruchomienie chwilę potrwa, gdyż na serwerze za pośrednictwem sieci zostanie utworzone jego konto użytkownika.

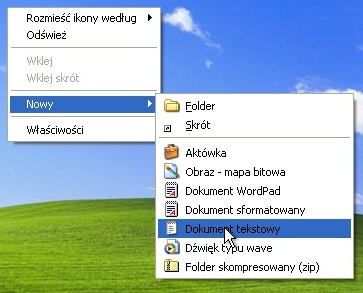

Kliknijmy na pulpicie prawym przyciskiem. Wybierzmy „Nowy”, a następnie „dokument tekstowy”. Zatytułujmy go w dowolny sposób.

Dzięki polisom będziemy mogli w dalszej części wymusić pewne ustawienia na pulpicie zmapować dyski i miejsca sieciowe itp. Szkoda tylko ze jeśli zalogujemy się na innym komputerze nasze personalne ustawienia i pliki nie są zachowywane.

Możemy jednak stworzyć profil wędrujący „roaming profile”. Należy jednak pamiętać, że kiedy będzie dużo użytkowników w naszej sieci, a każdy z nich będzie miał dużo danych, rozwiązanie to będzie działać powoli ze względu na ograniczenia transferowe. Wtedy należałoby to jakoś zoptymalizować na przykład żeby były przesyłane te pliki, które użytkownik chce otworzyć. Spróbujmy to teraz zrobić po najniższej linii oporu.

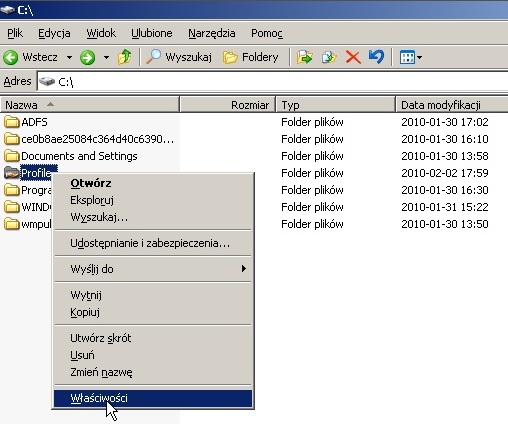

Zalogujmy się jako administrator na naszym serwerze. Utwórzmy na dysku systemowym katalog „Profile”, kliknijmy na nim prawym guzikiem i wejdźmy we właściwości.

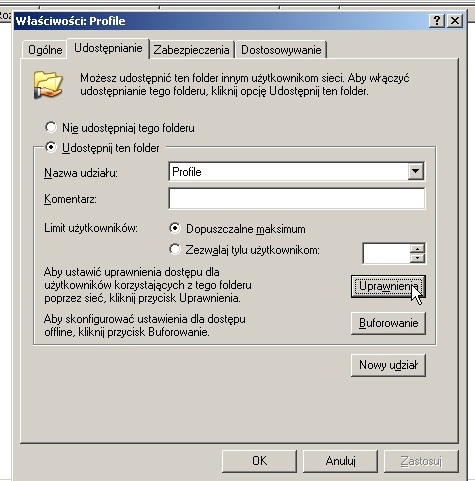

Teraz na zakładce udostępnianie wybierzmy opcję „Udostępnij ten folder” i kliknijmy „Uprawnienia”.

Znajduje się tam grupa „Wszyscy”, a na dole uprawnienia jakie poszczególni użytkownicy będą posiadać do tego udziału sieciowego. Zaznaczmy „Pełną kontrolę”, wybór zatwierdźmy przyciskiem „OK”, następnie klikamy „Zastosuj” i jeszcze raz „OK”. Oczywiście uprawnienia w tej chwili nie zapewniają bezpieczeństwa oraz prywatności, ponieważ każdy może zaglądać oraz edytować pliki, które do niego nie należą. Kwestię tą będzie trzeba rozwiązać w późniejszym dziale uprawnieniami systemu plików NTFS, dzięki którym zapewnimy, że tylko administrator i właściciel będzie miał dostęp do odpowiednich danych.

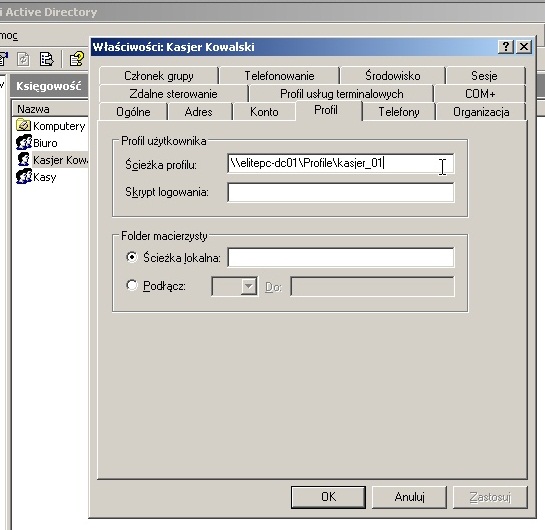

To oczywiście nie wszystko. Przenieśmy się z powrotem do konsoli „Użytkownicy i komputery usługi Active Directory”, odnajdźmy naszego Kasjera Kowalskiego i wejdźmy w jego właściwości. Teraz w zakładce „Profil” w polu „ścieżka profilu” podajmy wartość \elitepc-dc01Profile%USERNAME%”. Linijka ta powoduje, że profil tego użytkownika będzie przechowywany w sieci na komputerze o nazwie „elitepc-dc01” w udostępnionym na tym komputerze katalogu „Profile”, w którym to zostanie utworzony folder o takiej samej nazwie użytkownika jaki będzie chciał się zalogować. „%USERNAME%” jest to zmienna środowiskowa systemu Windows, która zwraca nazwę aktualnie zalogowanego użytkownika.

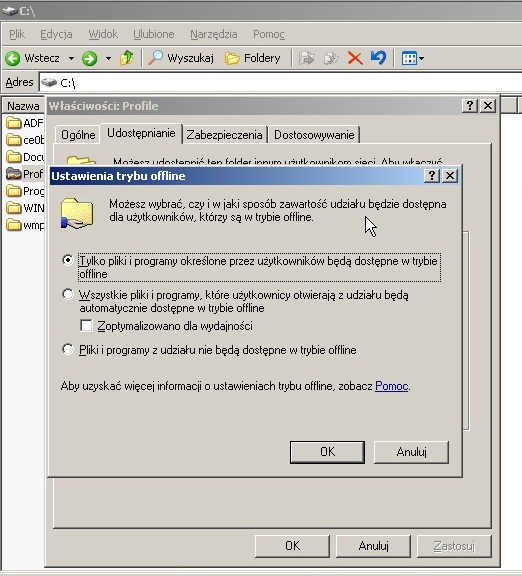

Wejdźmy teraz w przycisk „Buforowanie”, pojawią się tak opcje, dzięki którym będziemy mogli nieco zoptymalizować ruch w sieci, a także zabezpieczyć się przed skutkami przerwania połączenia sieciowego. Pierwsza i domyślna opcja wydaje się najrozsądniejsza, gdyż to użytkownik będzie mógł decydować, które dane będą przesyłane na jego komputer i synchronizowane po ponownym przyłączeniu do sieci. Jeśli natomiast nasi pracownicy są mniej rozgarnięci, dobrze będzie wybrać opcję drugą oraz zaznaczyć „Zoptymalizowano dla wydajności”. Klikamy „Zastosuj”, a następnie „OK”.

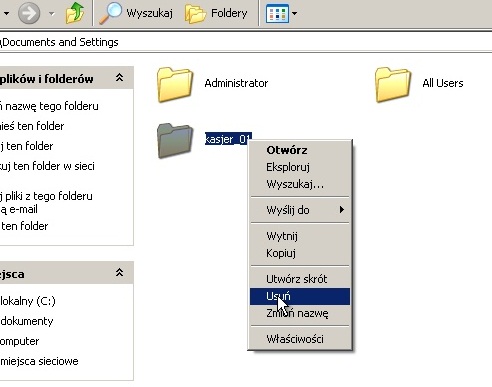

Po stronie serwerowej dokonaliśmy już właściwie wszystkiego. Zalogujmy się teraz na komputerze klienckim jako administrator, następnie przejdźmy do folderu „Documents and Settings” znajdującego się na dysku C i usuńmy folder o nazwie kasjer_01. Profil ten zrobił się, kiedy za pierwszym razem zalogowaliśmy się na tym komputerze. Musimy go skasować, ponieważ podczas logowania jeżeli Windows znajdzie u siebie na dysku ten katalog, to użyje go zamiast lokalizacji sieciowej.

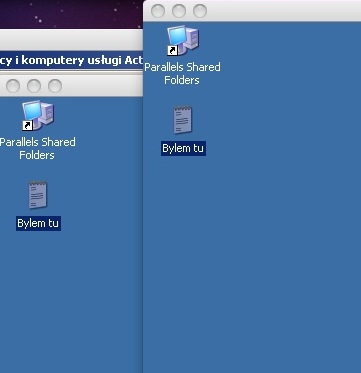

Wylogujmy się całkowicie z systemu i zalogujmy się jeszcze raz jako kasjer. Pamiętajmy aby się wylogować, bo wtedy ustawienia są synchronizowane. Utwórzmy na pulpicie dokument tekstowy i wylogujmy się. Proces wylogowywania chwilę potrwa, ponieważ cały nowy utworzony profil oraz wszelkie zmiany do niego wprowadzone zostaną przeniesione na serwer. Zalogujmy się teraz na drugim komputerze klienckim i sprawdźmy czy utworzony przez nas plik pojawi się także na jego pulpicie.

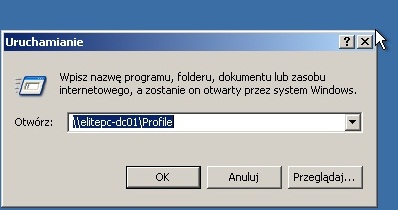

Jak widać się udało. Na zakończenie jeszcze wspomnę w jaki sposób użytkownik (klient) może zdecydować które pliki będą przechowywane na jego komputerze, a następnie zsynchronizowane. Przede wszystkim musimy się dostać do udziału sieciowego, do którego mamy uprawnienia. W tym celu klikamy Start > Uruchom i w białym polu wpisujemy \elitepc-dc01Profile i klikamy „OK”.

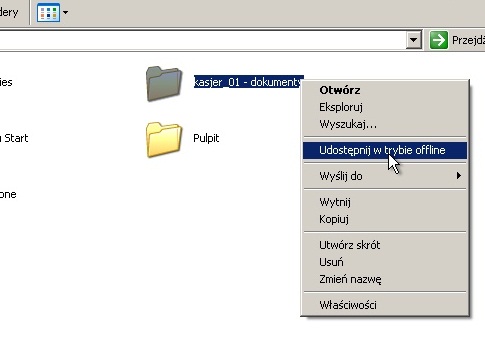

Użytkownik zobaczy swój folder, do którego będzie mógł wejść i go przeglądać. Powiedzmy, że chce on przechowywać w trybie Offline swoje dokumenty tak, aby mógł je zawsze edytować i żeby były one wgrywane na serwer zaraz po uzyskaniu połączenia z internetem. W tym celu na wybranym folderze klikamy prawym przyciskiem i wybieramy „Udostępnij w trybie offline”.

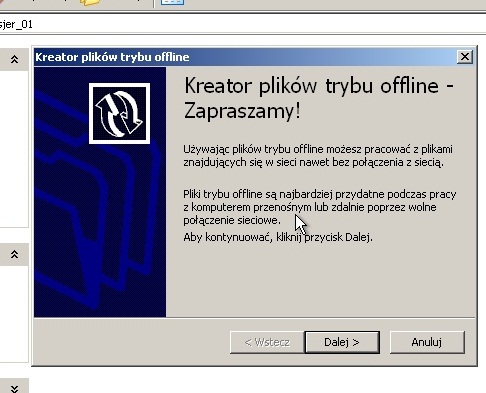

Pojawi się krótki kreator, gdzie na pierwszym ekranie klikamy przycisk „dalej”.

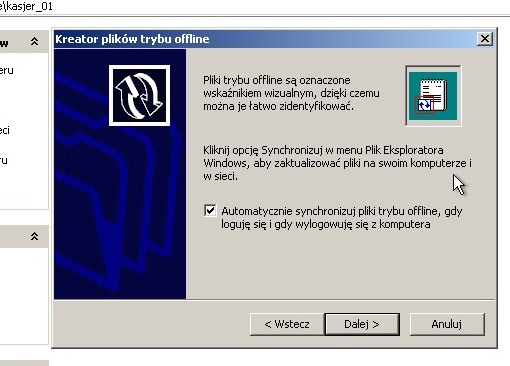

Na następnej planszy zaznaczamy, aby synchronizacje odbywały się automatycznie przy każdym zalogowaniu i wylogowaniu. Klikamy „dalej”.

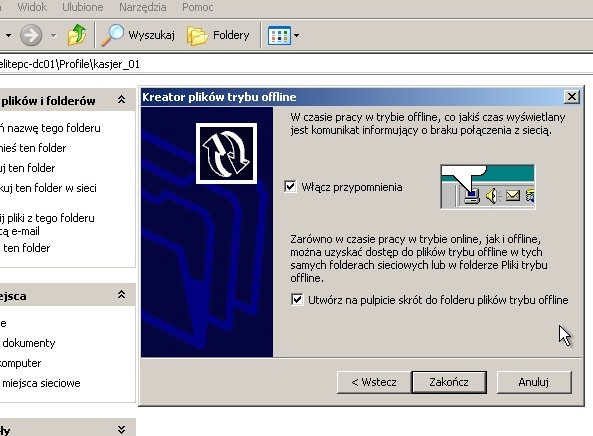

Na ostatniej planszy warto jest włączyć powiadomienia, dzięki którym będziemy wiedzieli czy pliki są już zsynchronizowane itp. Moim zdaniem, choć to oczywiście rzecz gustu, dla wygody warto jest utworzyć sobie na pulpicie odpowiedni skrót prowadzący do folderu w trybie offline. Klikamy „Zamknij”.

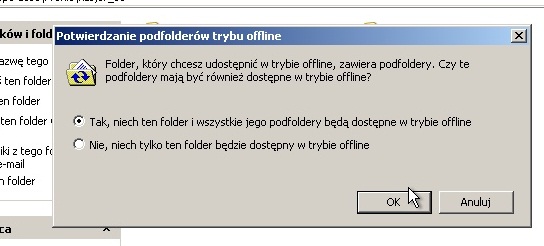

Jeżeli w danym folderze znajdować się będą jeszcze jakieś podfoldery, wyskoczy nam dodatkowe okienko. Decyzja zależy od naszych wymagań. Ja wybieram opcję „TAK” i klikam „OK”.

Oczywiście ta czynność wiąże się nie tylko z profilem użytkownika, ale także z dowolnym udostępnionym nam zasobem sieciowym.

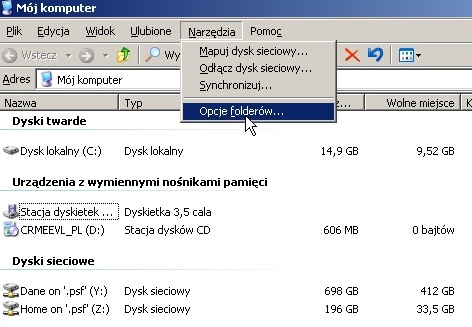

Proponuję jeszcze zalogować się do systemu jako administrator, wejść w „Mój Komputer”, a następnie z paska zadań kliknąć w narzędzia, a potem w „Opcje folderów”.

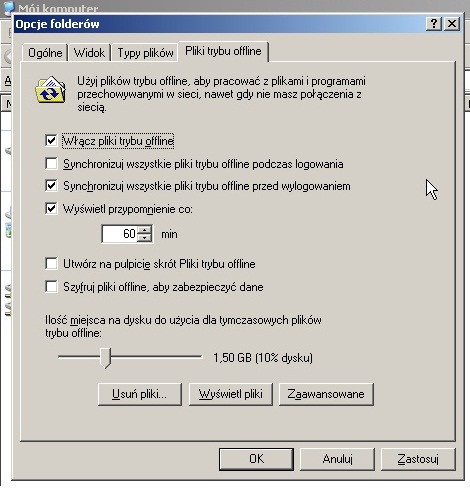

Znajduje się tam zakładka „Pliki trybu Offline”. Możemy tutaj na przykład narzucić ogólne zasady, do których zwykli użytkownicy będą musieli się dostosować. Na przykład możemy ograniczyć wielkość dysku twardego, która może być przeznaczona na przechowywanie plików Offline. Istnieje także możliwość ich szyfrowania tak, aby niepowołana osoba nie miała dostępu do cudzych zasobów. Jako administrator mamy także możliwość wyświetlenia plików offline, a także usunięcia ich wszystkich.

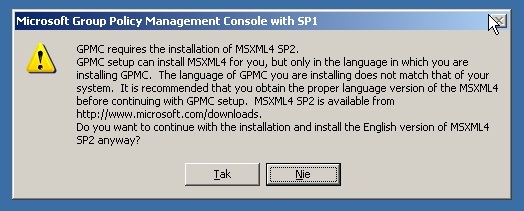

Polisy to jedna z moich ulubionych funkcji systemu Windows. Pozwala ona na scentralizowane zarządzanie i konfigurowanie praktycznie całego systemu. Innymi słowy pozwala na kontrolowanie tego, co użytkownicy mogą robić a czego nie. Możemy swobodnie kontrolować funkcje dostępne użytkownikom, nawet zabronić im takich drobnostek jak zmiana tapety. Aby wygodnie móc wygodnie zarządzać polisami należy ściągnąć dodatek ze strony: LINK . Gdyby z jakichś przyczyn jednak adres nie zadziałał wystarczy wpisać w wyszukiwarce „Group Policy Management Console”. Zalogujmy się na kontrolerze domeny z prawami administratora. Kliknijmy dwa razy na ikonkę z pobranym pliczkiem i rozpocznijmy instalację. Prawdopodobnie pojawi się błąd. Klikamy po prostu przycisk „TAK”, aby dodatkowe moduły zostały automatycznie pobrane i zainstalowane.

Klikamy „Next” – niestety język Polski w tym przypadku został zdyskryminowany.

Po szczegółowym przeczytaniu w skupieniu warunków licencyjnych, jeżeli się z nimi zgadzamy akceptujemy umowę i klikamy „Next”.

Chwilkę należy poczekać i sfinalizować instalację przyciskiem „Finish”.

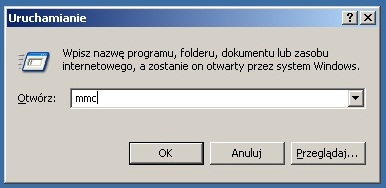

Klikamy Start > Uruchom i wpisujemy „mmc”.

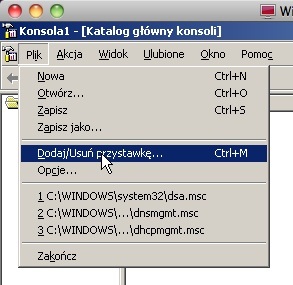

W konsoli, która się nam pojawi wybieramy „Plik”, a następnie „Dodaj przystawkę”.

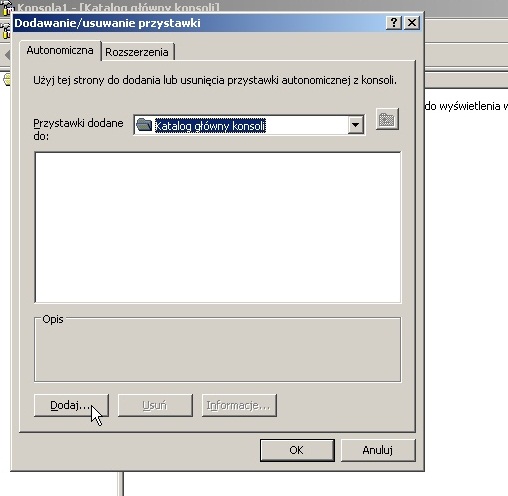

Na kolejnej planszy klikamy przycisk „Dodaj”.

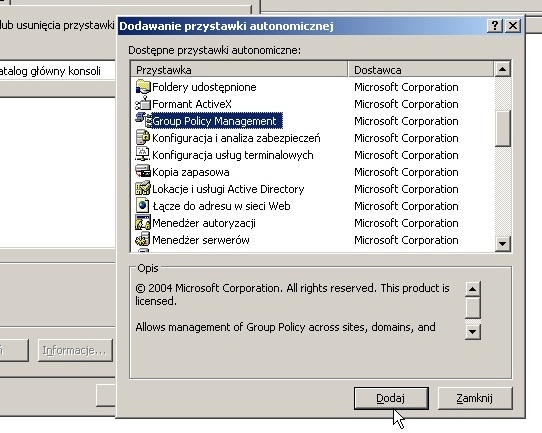

Z dość pokaźnej listy wybieramy „Group Policy Management” i klikamy przycisk „Dodaj”, a następnie „Zamknij” i „OK”.

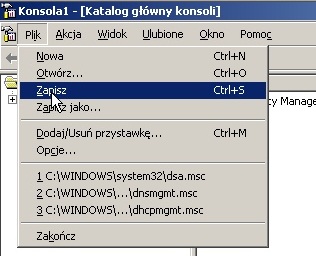

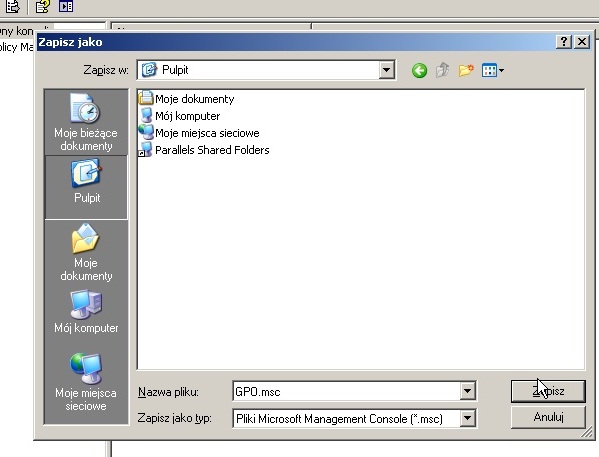

Kliknijmy teraz w „Plik” i „Zapisz”, po to, aby nowo utworzona konsola zawsze była dostępna na pulpicie.

Nadajmy jej nazwę „GPO.msc”.

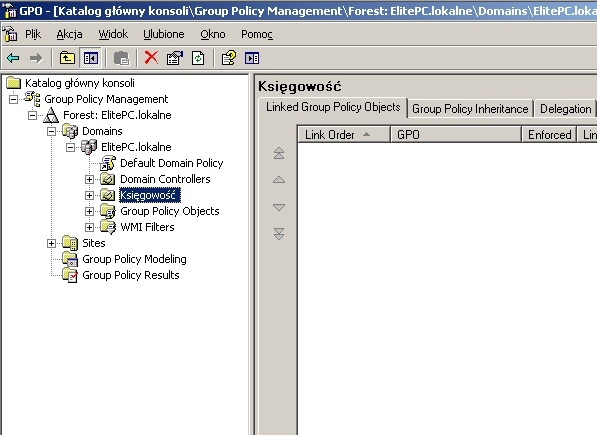

Rozwińmy teraz drzewko z lewej strony. Jak widać znajduje się tam zarówno nasz domena, jak i utworzone przez nas wcześniej grupy organizacyjne. Jest też takie coś jak „Default Domain Policy”, co tak jak nazwa wskazuje jest domyślną polisą dla naszej domeny. Wszystko, co znajduje się w drzewie „Pod nią” dziedziczy po niej, czyli mówiąc krótko korzysta z niej.

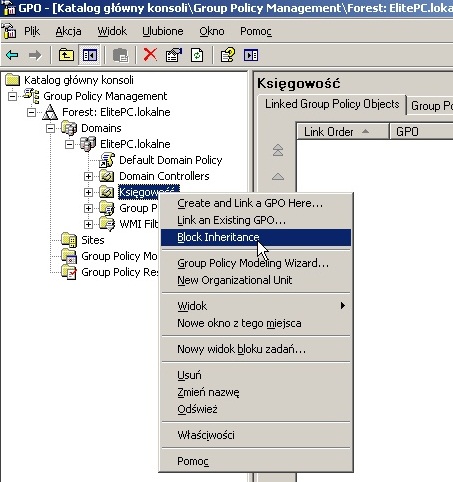

Jeżeli będziemy mieli taką potrzebę, dziedziczenie można zawsze wyłączyć poprzez kliknięcie prawym przyciskiem na jednostce organizacyjnej, jaka nas interesuje i wybraniu opcji „block inheritance”.

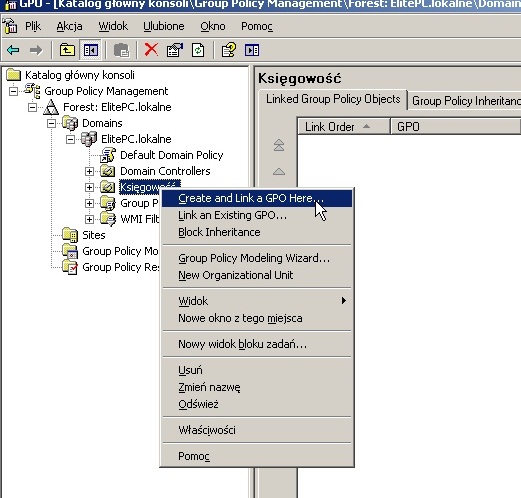

W tym przypadku jednak nie widzę takiej potrzeby. Stwórzmy po prostu nową polisę dla Księgowości. Kliknijmy ponownie prawym przyciskiem i wybierzmy „Create and link a GPO here”. Zauważmy też, że jeżeli już wcześniej stworzyliśmy polisę, która by nam odpowiadała w tym przypadku, możemy ją podłączyć wybierając „Link an existing GPO”.

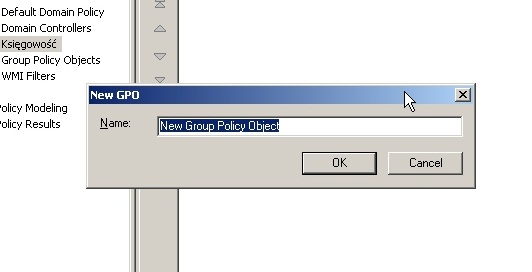

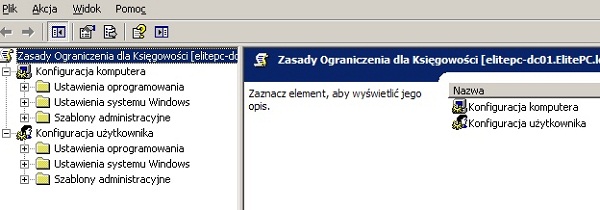

Pojawi się ekran, w którym należy podać nazwę dla nowej polisy. Dobrze aby była ona intuicyjna. Ja ją nazwę „Ograniczenia dla Księgowości” i kliknę „OK”.

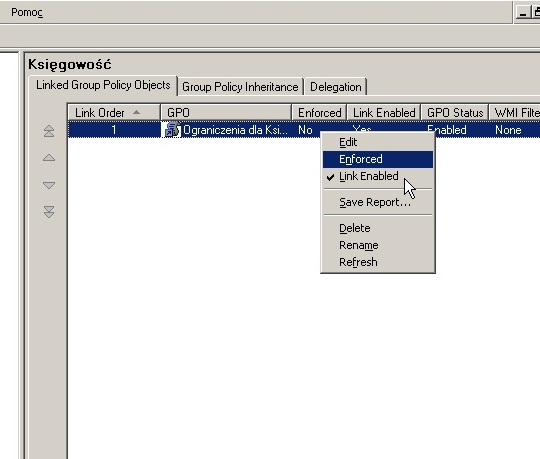

Pojawi się ona w liście po prawej stronie okienka. Jeżeli chcemy, żeby była ona zawsze wymuszona należy kliknąć na nią prawym przyciskiem i zaznaczyć opcję „enforced”, a następnie potwierdzić wybór klikając „OK”. W naszym przykładzie chcemy to zrobić.

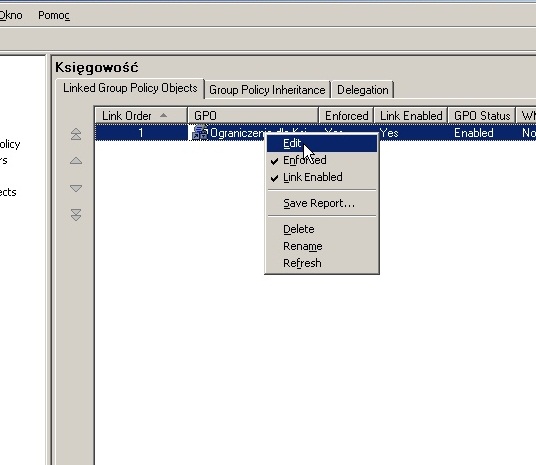

Teraz właściwie zdefiniujmy co ta polisa ma robić. Po raz kolejny kliknijmy na niej prawym przyciskiem wybierając opcję „edit”.

Otworzy się nam „edytor obiektów i zasad grupy”. Nie będę tutaj opisywał jaką funkcję gdzie znajdziemy oraz do czego ona służy, gdyż byłby to dobry temat do napisania książki. Nie mniej jednak przy odrobinie cierpliwości uda się nam odnaleźć interesujące nas elementy i skutecznie ograniczyć użytkowników.

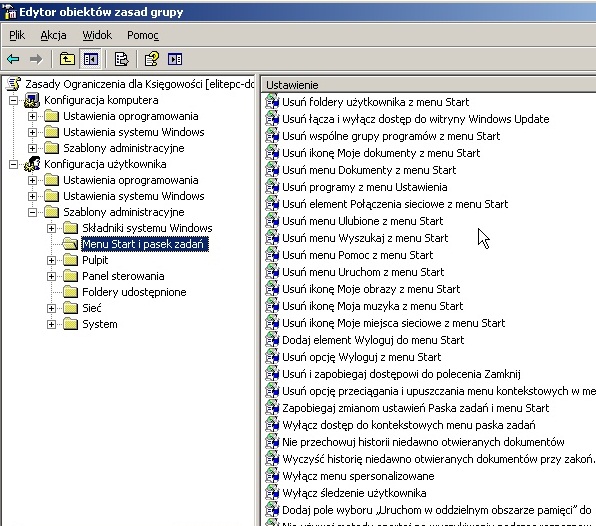

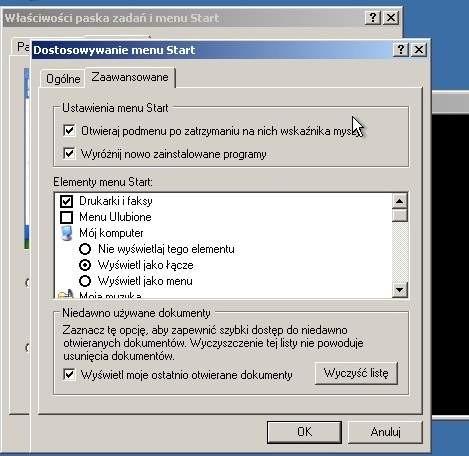

Spróbujmy dla przykładu trochę odchudzić na pomocą polis menu Start. Rozwińmy listę w następujący sposób Konfiguracja użytkownika > Szablony administracyjne >Menu Start i pasek zadań.

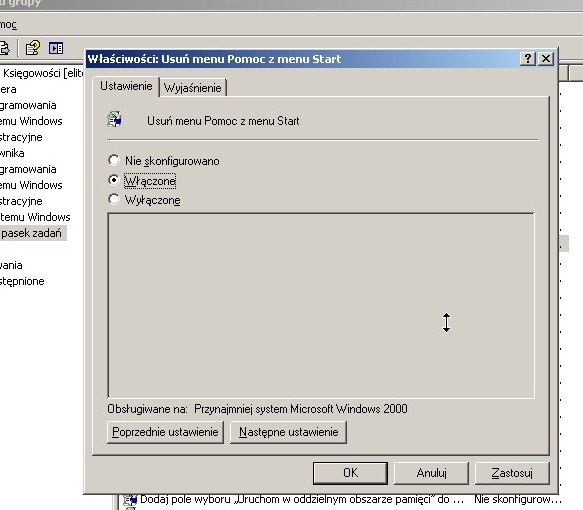

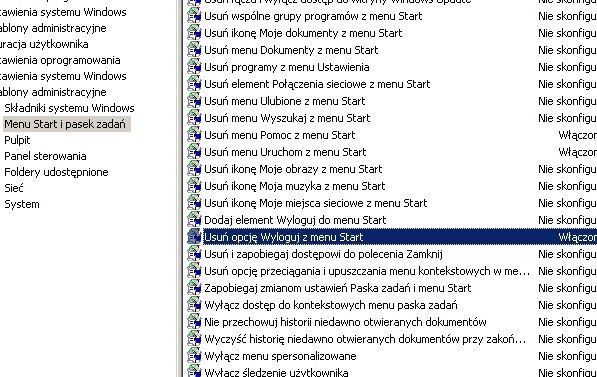

Kliknijmy dwukrotnie na „Usuń menu Pomoc z Menu Start”. W oknie, które nam się wyświetli zaznaczamy opcję włączone, następnie klikamy „Zastosuj” i „OK”. Powtórzmy tą samą czynność dla „Usuń menu Uruchom z menu start”. Dla złośliwości jeszcze możemy wyłączyć opcję Wyloguj z menu start.

Uda nam się dzięki temu osiągnąć, że użytkownik straci dostęp do pomocy, nie będzie mógł korzystać z opcji „uruchom”, a także już nigdy nie zostawi włączonego komputera w pracy, bo aby się wylogować będzie musiał wyłączyć komputer. Kiedy skończymy dokonywać wszelkich zmian klikamy „Plik” i wybieramy opcję „Zakończ”.

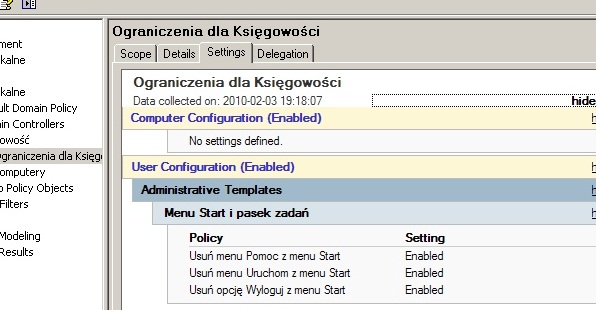

Zauważmy teraz, że nasza polisa została dodana tuż obok napisu „Księgowość” w GPO. Kliknijmy na nią, a następnie po prawej stronie z zakładek wybierzmy „Settings”, a następnie kliknijmy „Show all”. Pojawi się nam intuicyjny wgląd do zmian, jakie dana polisa wprowadza.

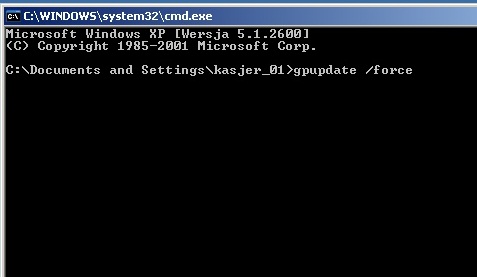

Aby sprawdzić czy nasze zabiegi odniosły jakikolwiek skutek musimy zalogować się na komputerze klienta i logujemy się jako Kasjer. Uruchamiamy konsolę Start > Uruchom. Wpisujemy „cmd”. W konsoli wpisujemy polecenie „gpupdate /force”, które to spowoduje pobranie z kontrolera domeny najnowszych polis bezpieczeństwa i ich wymuszenie. Można to samo osiągnąć po prostu uruchamiając komputer ponownie, ale nie byłoby to ani tak szybkie, ani tak profesjonalne.

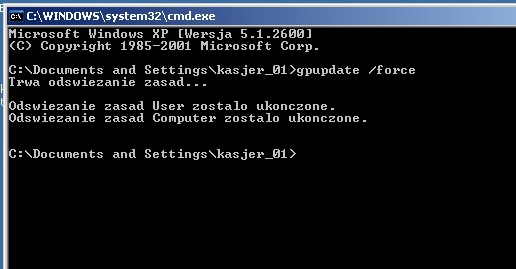

Odświeżanie zasad bezpieczeństwa chwilkę potrwa, ale zakończy się sukcesem.

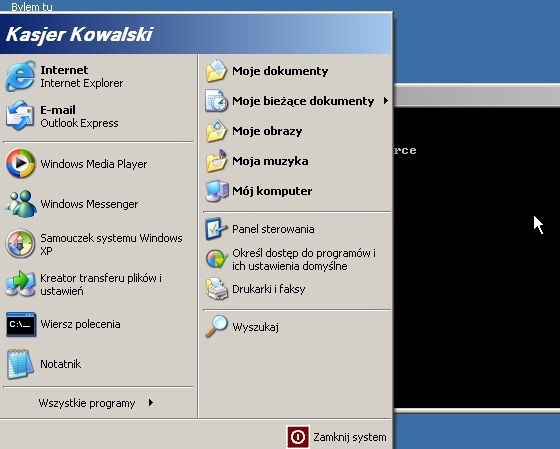

Zerknijmy na zrzut ekranu poniżej, zniknęła opcja pomocy, opcja uruchom oraz możliwość wylogowania się z systemu.

Warto zwrócić także uwagę, że jeżeli wejdziemy w dostosowywanie Menu start na komputerze klienta, gdzie wcześniej można było we własnym zakresie zdefiniować czy nieistniejące już opcje mają się wyświetlać czy też nie także zniknęły one z listy.

Podsumowując polisy stanowią bardzo potężne narzędzie w rękach administratora. Używa się ich nie tylko do dostosowywania takich banałów jak te przedstawione w przykładzie, ale przede wszystkim do zabezpieczania komputera. Na przykład możemy blokować różne kombinacje klawiszy, strony internetowe, dołączać lokacje sieciowe, możemy zablokować możliwość instalowania różnych aplikacji, korzystania z gier itp. Bez problemu także możemy wymusić aby na pulpicie pojawiły się skróty do niezbędnych firmowych aplikacji, a całą resztę funkcjonalności systemu Windows włącznie z używaniem niepotrzebnych przycisków po prostu zablokować. To tak jakbyśmy sami budowali sobie swój własny system operacyjny, idealnie spersonalizowany do własnych potrzeb i upodobań. Co najważniejsze można tego dokonać w sposób łatwy i przyjemny. Także istotne jest to, że polisy występują także np. w Windows XP i można je wdrożyć na potrzeby pojedynczego komputera bez konieczności korzystania z domeny. Powiedzmy, że wbudowane w system konto gościa pozostawia użytkownikom zbyt duże pole do manewru, a na komputerze domowym mamy zbyt wielu gości. Wystarczy w odpowiedni sposób zająć się polisami lokalnymi.

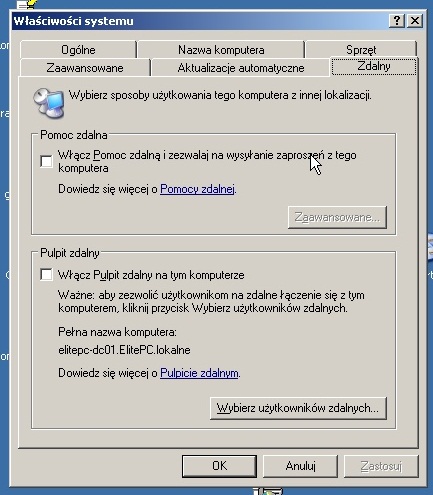

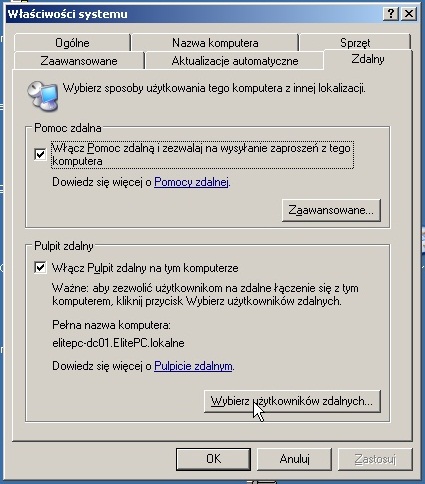

Co to za serwer, którym nie możemy zarządzać na odległość? Skonfigurujmy teraz połączenie pulpitu zdalnego. Proces ten jest łatwy i przyjemny, a sama funkcja działa bardzo dobrze. Dzieje się tak, ponieważ elementy interfejsu Windows zawierają się już w systemach czy aplikacjach klienckich. Przez internet przesyłane są jedynie informacje jak położenie kursora czy konfiguracje interfejsu w formie tekstowej. Co więcej klienta dostępu zdalnego Microsoft przygotował także na inne platformy jak linux, OS X, a nawet Windows Mobile, dzięki czemu w awaryjnej sytuacji możemy odratować serwer nawet przez komórkę jadąc pociągiem. Kliknijmy prawym guzikiem na Mój Komputer i wybierzmy Właściwości.

Wejdźmy teraz w zakładkę „Zdalny”.

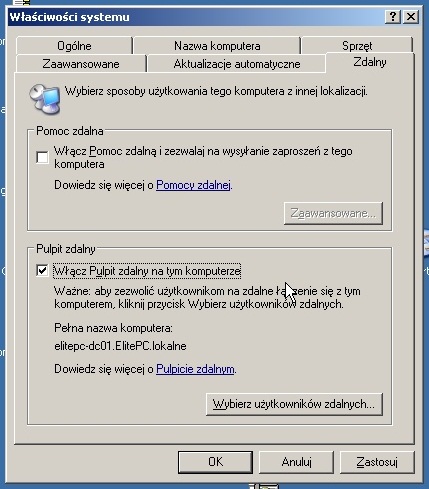

Zaznaczmy opcję „Włącz Pulpit Zdalny” i potwierdźmy nasza decyzję klikając „OK” w komunikacie, który się pojawi.

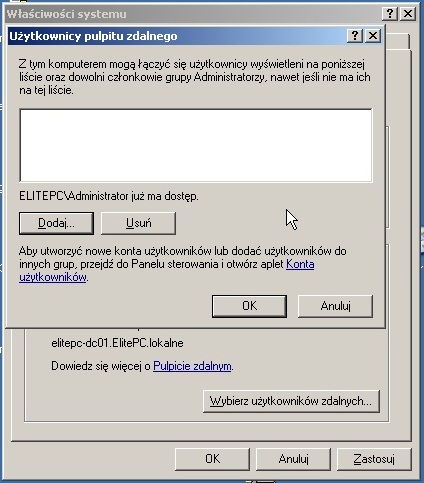

Kliknijmy teraz w opcję „Wybierz użytkowników zdalnych”.

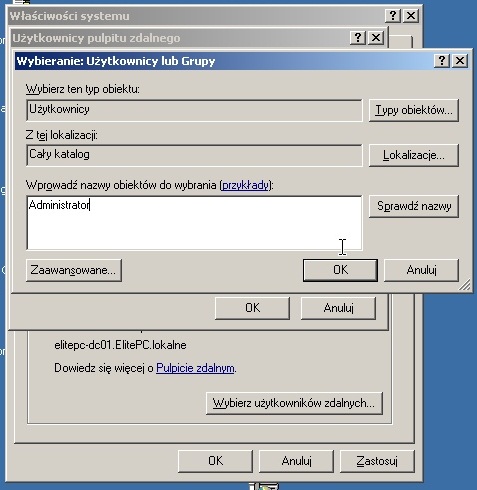

Teraz na „dodaj” i podajmy ręcznie lub wyszukajmy jednego, kilku lub całą grupę użytkowników, którym zezwolimy na łączenie się zdalne z komputerem

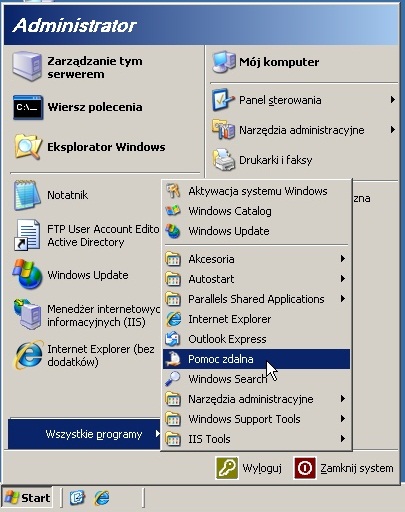

Klikamy 2 x OK, a następnie „Zastosuj”. Uruchommy także opcję Pomoc zdalna. Pozwoli ona na wysłanie zaproszenia na przykład do innego administratora, który dzięki temu będzie mógł na określony czas połączyć się z naszą maszyną i nam pomóc.

Zanim przystąpimy do prezentacji działania systemu po stronie klienta wyślijmy zaproszenie do pomocy. W tym celu klikamy Start > Wszystkie Programy > Pomoc Zdalna

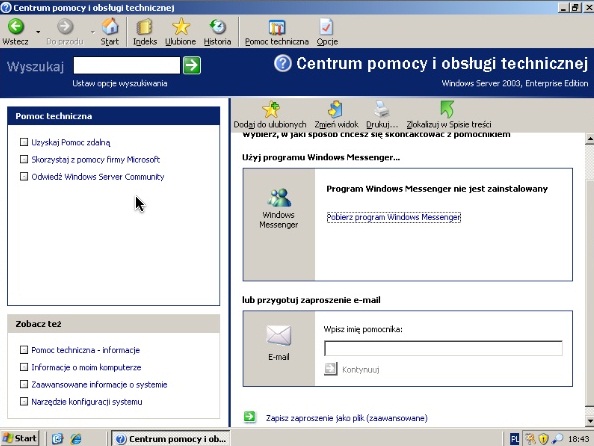

Kliknijmy przycisk „Poproś o pomoc” znajdujący się w centrum ekranu. Pojawią się trzy opcje. Jedna z nich to zaproszenie poprzez Windows Messenger, kolejne bardziej uniwersalne to poprzez email, a ostatnie to stworzenie odpowiedniego pliku z danymi, który trzeba dostarczyć we własnym zakresie danej osobie.

Najwygodniej będzie oczywiście zrobić to emailem, wtedy odbiorca po prostu kliknie w link z wiadomości i zacznie nam pomagać. Jednak wymaga to skonfigurowania klienta pocztowego w systemie, czego nie mam zrobionego więc wybieram opcję „Zaawansowane”.

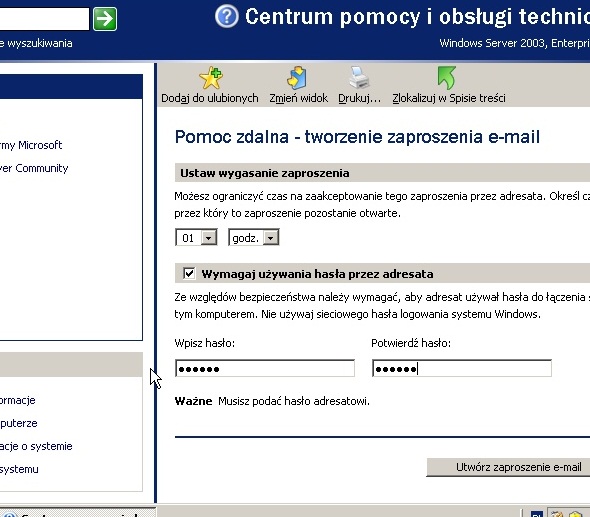

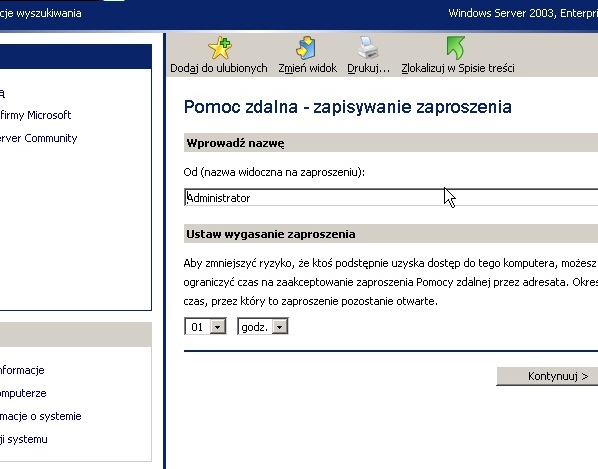

Widoczne na zdjęciu pola warto jakoś sensownie wypełnić, a także ograniczyć czas ważności zaproszenia dla naszego własnego dobra. Klikamy „Kontynuuj”.

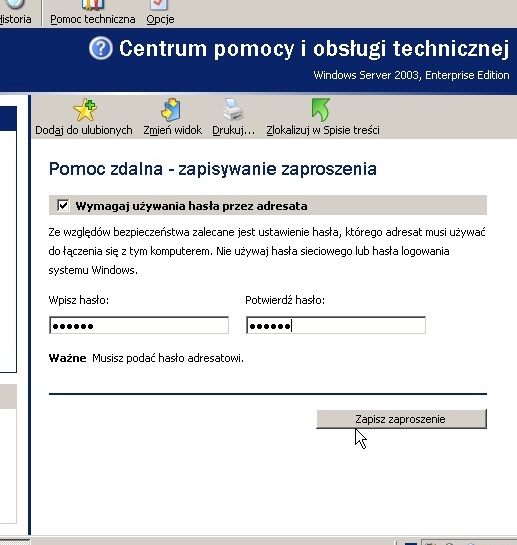

Dobre hasło to podstawa więc także je podajemy.

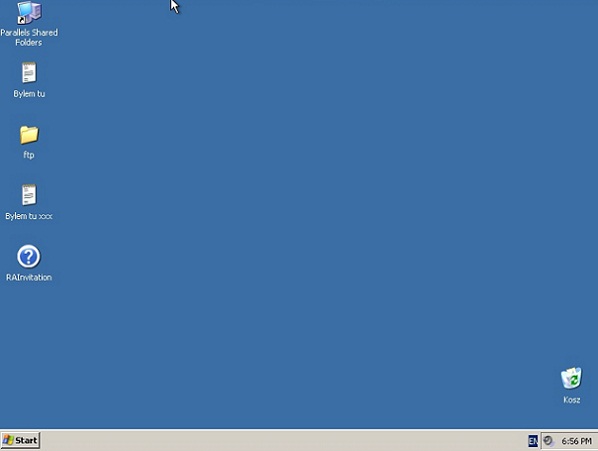

Klikamy zapisz zaproszenie i wysyłamy je adresatowi. Potrzebny nam teraz będzie komputer kliencki do sprawdzenia i pokazania jak korzystać ze skonfigurowanych przed momentem funkcji. Zalogujmy się więc na kliencie jako nasz kasjer i przekopiujmy na pulpit zaproszenie.

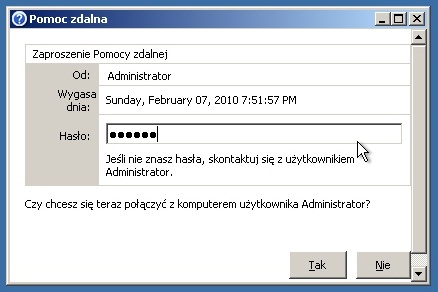

Zacznijmy więc od pomocy. Możemy albo skorzystać z podobnego kreatora jak w przypadku wysyłania zaproszenia albo po prostu kliknąć 2x w otrzymany plik. Przez chwilkę aplikacja będzie się ładowała aż w rezultacie poprosi nas o podanie hasła.

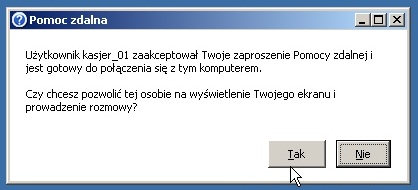

Klikamy „tak”. W tej chwili na komputerze nadawcy pojawi się komunikat, który należy potwierdzić klikając „TAK”, dopóki tego nie zrobimy nasz pomocnik nie będzie mógł nic zrobić.

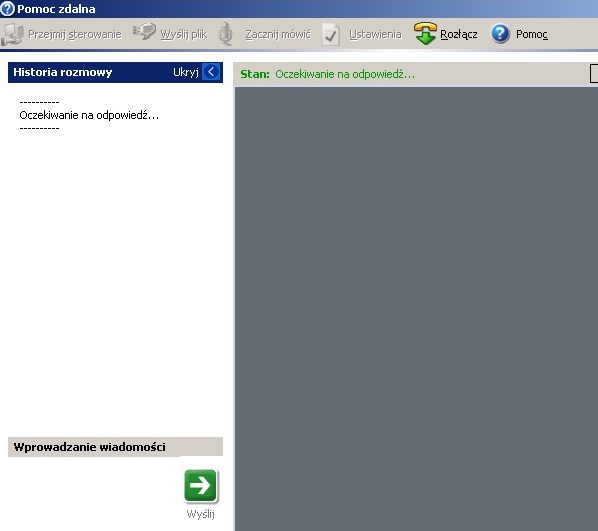

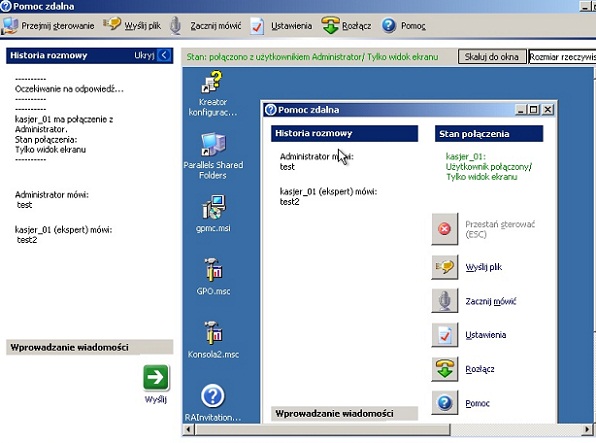

Na komputerze, który potrzebuje pomocy pojawi się okienko dzięki któremu można rozmawiać

także głosowo, przesyłać pliki itp.

Obie strony pracują jednocześnie na jednym pulpicie i widzą go w związku z czym pomocnik może albo nauczyć czegoś drugą osobę wydając jej polecenia i patrząc jak je realizuje lub po prostu przejąć kontrolę nad komputerem, do którego się podłączył i samemu wykonać powierzone zadanie. Genialna sprawa, gdy ktoś z rodziny prosi nas o pomoc, a nie chce się nam jeździć, zbawienne dla pracowników helpdesku, a także pomocna dla tych, których poradnik ten zainteresuje i będą mieli z czymś problem.

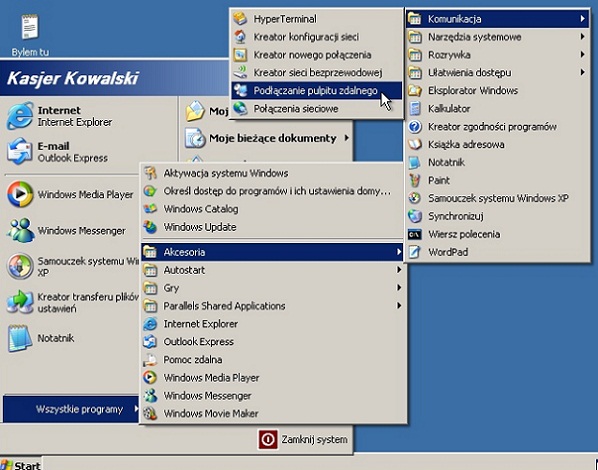

Spróbujmy się podpiąć teraz na ans serwer za pomocą pulpitu zdalnego. Wybierzmy START > Wszystkie Programy > Akcesoria > Komunikacja > Połączenie pulpitu Zdalnego

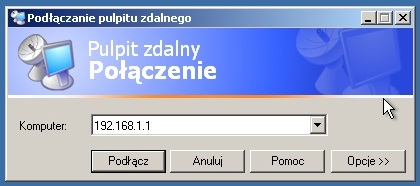

Pojawi się małe okienko gdzie de facto wystarczy podać adres serwera. Nie ważne czy będzie to IP czy elitepc.pl. Będąc w domenie można po prostu wpisać nazwę komputera docelowego.

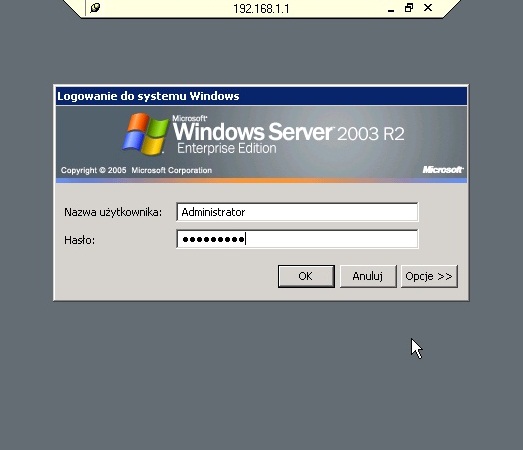

Klikamy podłącz i logujemy się po chwili do docelowego komputera.

To właściwie już wszystko. Jesteśmy zalogowani zdalnie na naszym serwerze i możemy na nim pracować dokładnie tak samo jakbyśmy siedzieli przed nim.

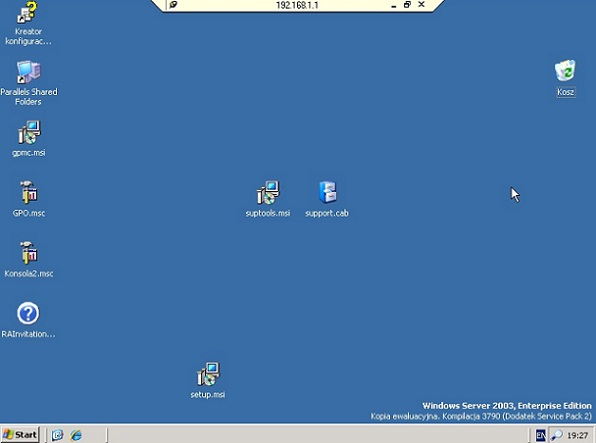

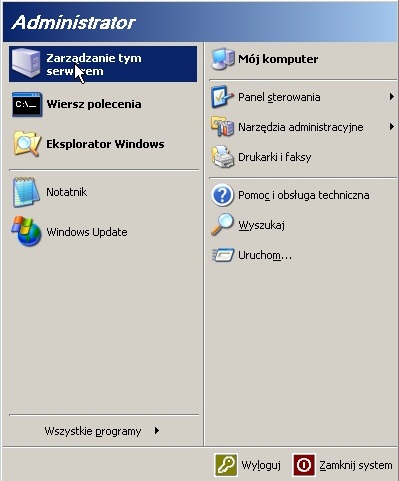

Często będziemy także chcieli uruchomić własną stronę internetową, następnie upublicznić ją znajomym, albo w sposób bezpieczny udostępnić zasoby naszym pracownikom. Tutaj z pomocą przychodzi usługa IIS. Za chwilę uruchomimy prosty serwer WWW, który będzie publiczny, następnie zabezpieczymy go tak, aby dane z niego przesyłane były szyfrowane oraz dostęp do niego wymagał logowania. Na koniec uruchomimy prosty serwer FTP. Kliknijmy zatem w Start, a następnie w „Zarządzanie tym serwerem”.

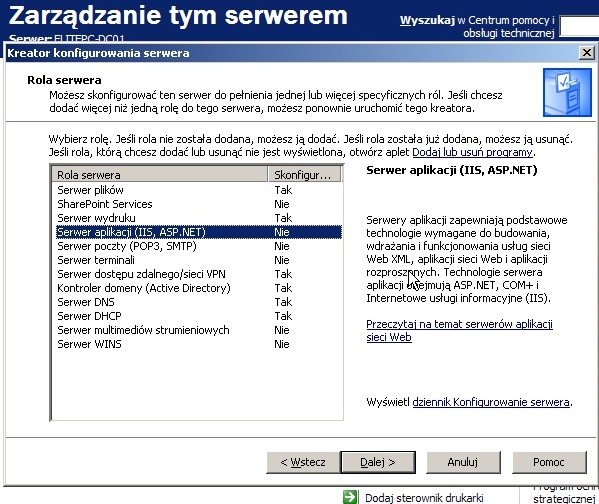

Kliknijmy „Dodaj lub Usuń Role” i przejdźmy przez pierwszy ekran klikając przycisk „Dalej”.

Na kolejnym ekranie wybieramy opcję „Serwer aplikacji” i klikamy „Dalej”.

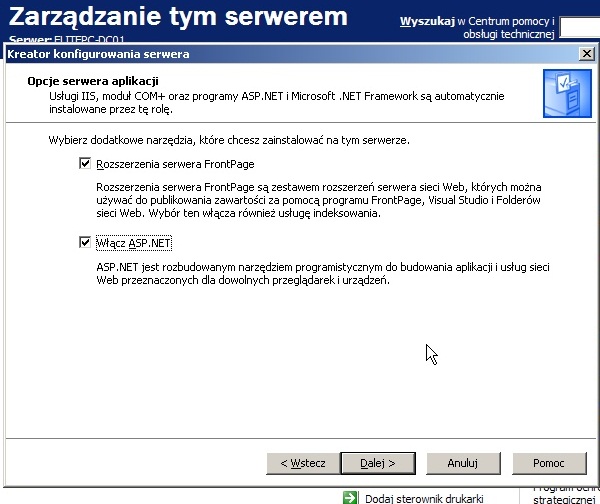

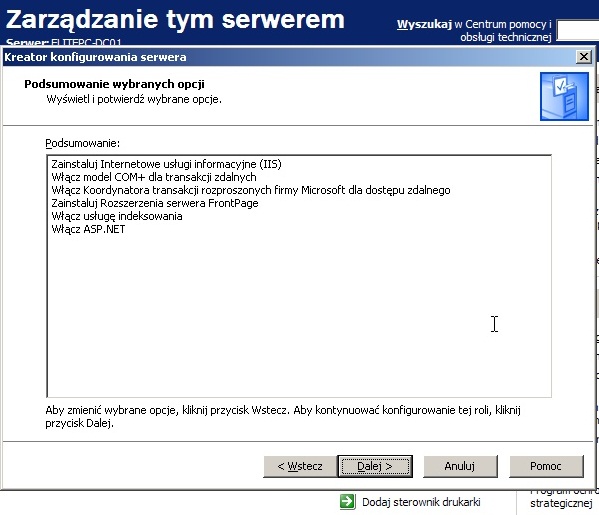

Rozszerzenia Front page oraz usługa ASP.net mogą się przydać jeżeli będziemy tworzyć zaawansowane strony internetowe, do czego gorąco zachęcam. Klikamy przycisk „Dalej”.

Wyświetli się nam podsumowanie, które zatwierdzamy klikając „Dalej”. Rozpocznie się instalacja.

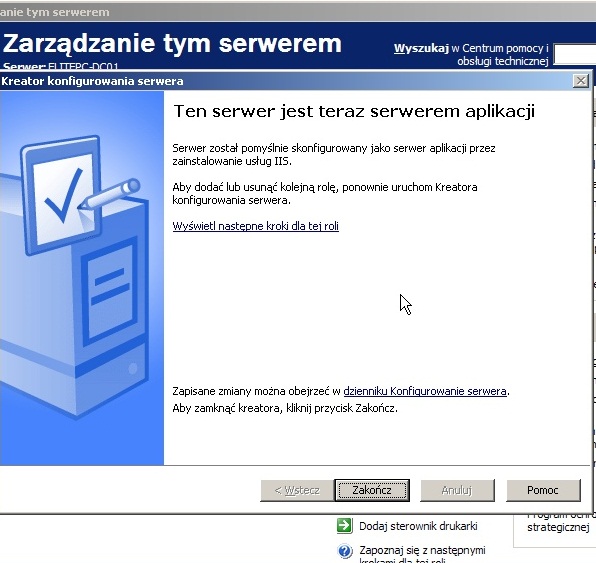

Po pomyślnej instalacji klikamy przycisk „Zakończ”.

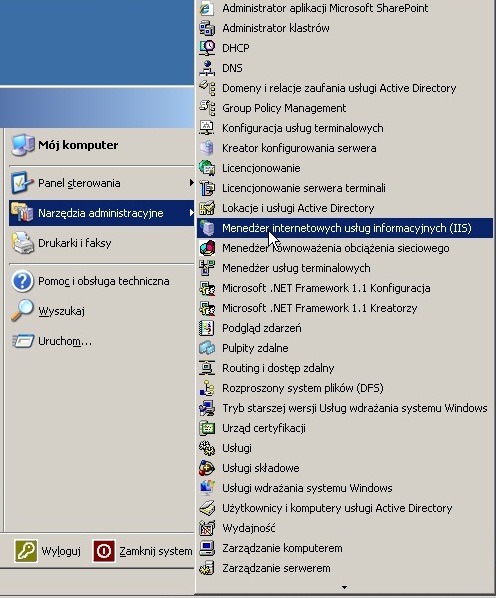

Klikamy teraz w Start > Narzędzia administracyjne i wybieramy konsolę „Menadżer internetowych usług informacyjnych”.

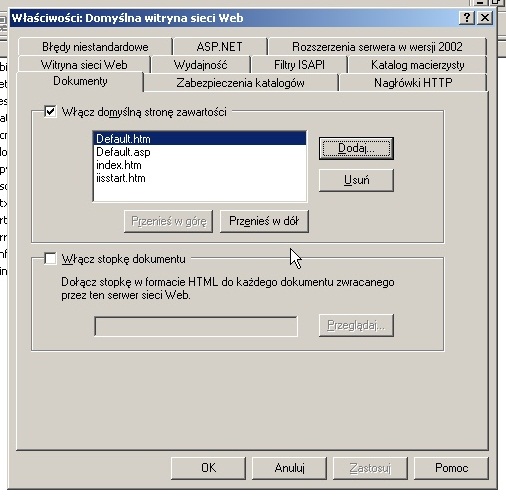

W drzewie z lewej strony rozwijamy „Witryny sieci WEB”, a następnie klikając prawym przyciskiem na „Domyślna witryna sieci WEB” wchodzimy w jej właściwości, a kolejnie wybieramy zakładkę „Dokumenty”.

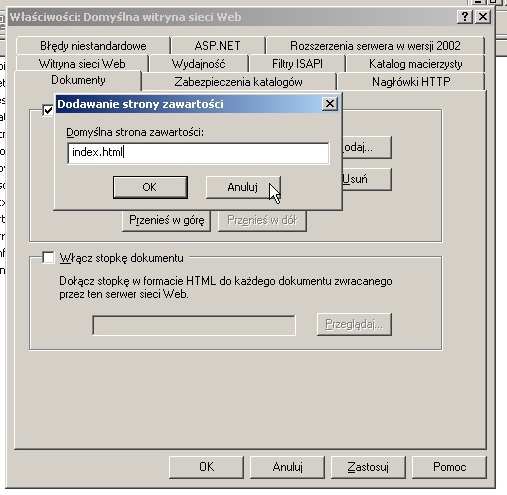

Klikamy przycisk „Dodaj” i wpisujemy „index.html”.

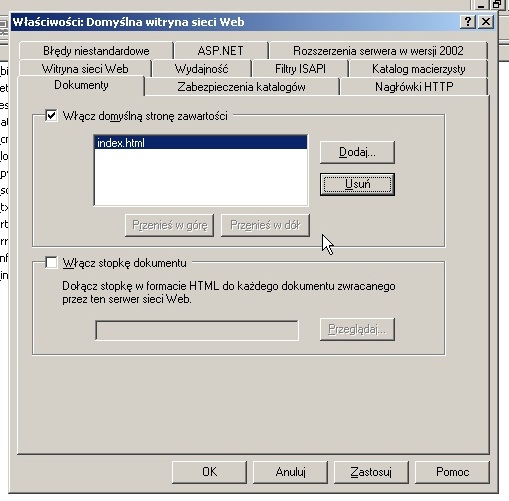

Kasujemy z listy inne wartości, bo nie są nam potrzebne.

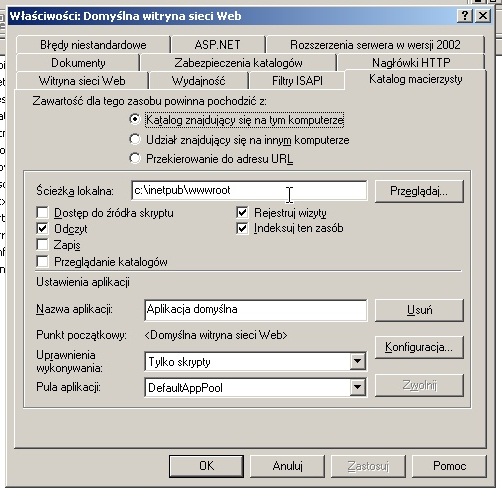

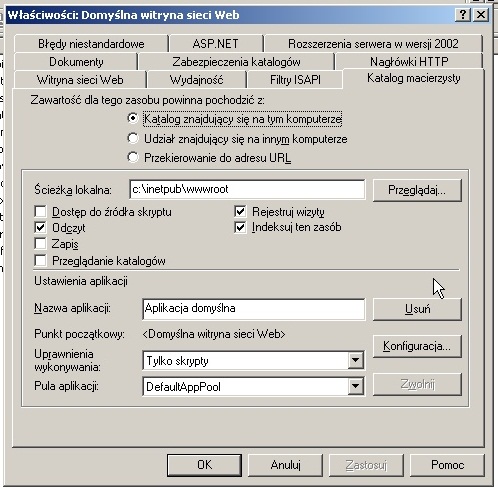

Klikamy „Zastosuj” i przechodzimy do zakładki katalog macierzysty. Znajduje się tam informacja taka jak ścieżka lokalna. Jest to nic innego jak folder na nszym dysku twardym, gdzie strona jest przechowywana. Oczywiście można go dowolnie zmienić, choć osobiście nie widzę takiej potrzeby.

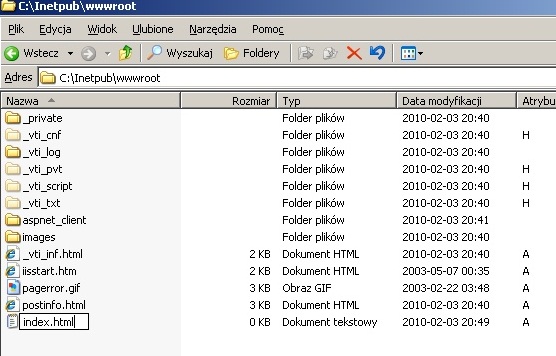

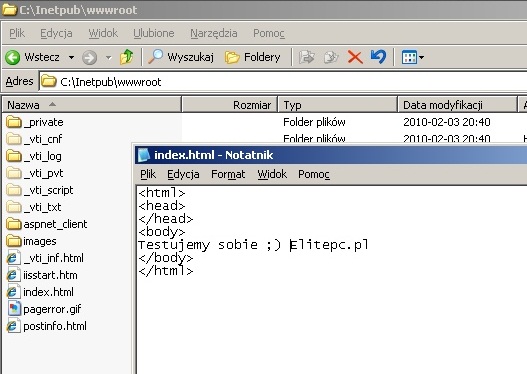

Przechodzimy w związku z tym do tego folderu i tworzymy w nim dokument „index.html” i edytujemy go w notatniku.

Nie trzeba być programistą, aby stworzyć testową stronę internetową.

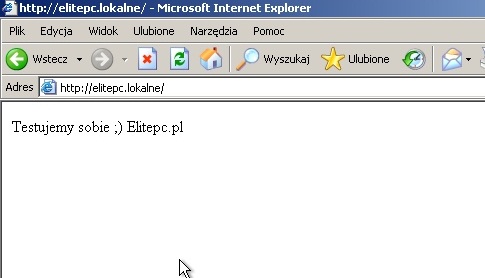

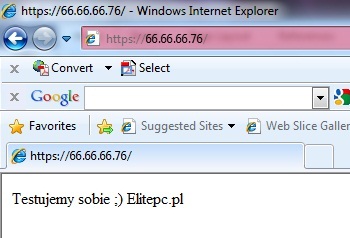

Zapisujemy i zamykamy plik. Przejdźmy teraz na inną maszynę i podajmy adres serwera w przeglądarce. Jak widać osiągnęliśmy sukces, strona internetowa jest dostępna. Jak widać nie było to trudne.

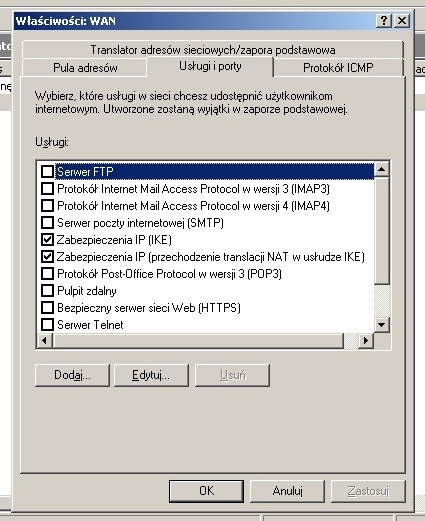

Haczyk polega na tym, że strona nie jest dostępna publicznie ze względu na zaporę sieciową. Należy odblokować odpowiedni port. Aby to uczynić wchodzimy w konsolkę Routingu i dostępu zdalnego, o której już wcześniej pisałem, następnie z rozwijanej listy wchodzimy w „Routing protokołu IP”, dalej klikamy na „Translator adresów sieciowych / zapora…”, po prawej stronie wyświetlone są połączenia, wchodzimy klikając prawym przyciskiem we właściwości połączenia WAN. Wybieramy zakładkę „Usługi i porty”.

Miejsce to warto zapamiętać, ponieważ jeśli byśmy chcieli uruchomić jakiś nietypowy serwer np. gry Counter Strike to właśnie tutaj będzie trzeba odblokować odpowiednie porty. Wracając jednak do naszego przykładu zaznaczmy „Serwer sieci WEB (HTTP)”.

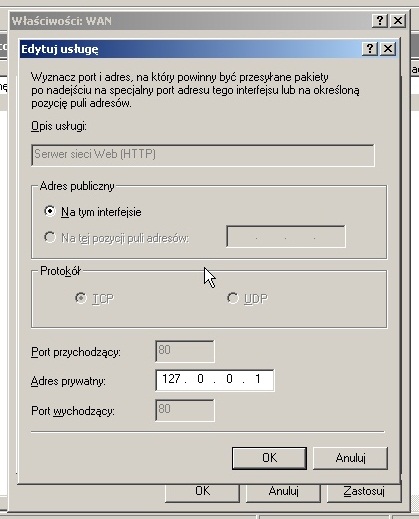

Pojawi się nam okienko, w którym należy wprowadzić „Adres prywatny”. Jako, że usługa znajduje się na naszym komputerze, a nie na innym komputerze w sieci, należy tu podać wartość localhost (naszego komputera), która wynosi 127.0.0.1. Klikamy „OK”. Czynność tą powtórzmy także dla:

– Bezpieczny serwer sieci Web

– Pulpit zdalny

– Protokół POP3

– Serwer poczty internetowe SMTP

– Serwer FTP

Będą nam one potrzebne w dalszej części poradnika. Klikamy „Zastosuj”, „OK” i zamykamy „Routing i dostęp zdalny”. Spróbujmy się teraz podłączyć na naszą stronę internetową z komputera nie należącego do naszej sieci.

Jak widać wszystko działa poprawnie, czyli nasza strona internetowa jest publicznie dostępna z internetu.

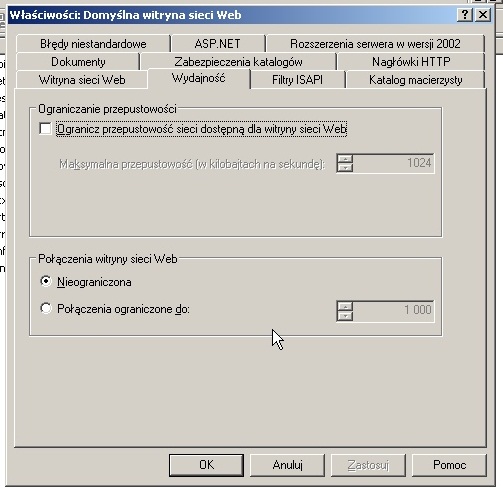

Wracając do właściwości naszej witryny, wejdźmy w zakładkę wydajność. Możemy tutaj ograniczyć prędkość przesyłania danych dla naszej strony oraz ilość maksymalnych połączeń.

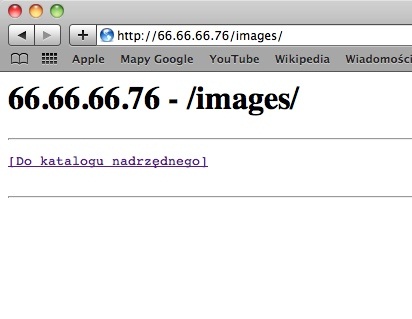

Jeżeli byśmy chcieli udostępnić sobie lub znajomym jakieś pliki za pośrednictwem strony internetowej, w zakładce „Katalog macierzysty” możemy zaznaczyć opcję „Przeglądanie katalogów”. Odwiedzający będą mieli dostęp do wszelkich folderów, które zawierają się w katalogu z naszą stroną WWW.

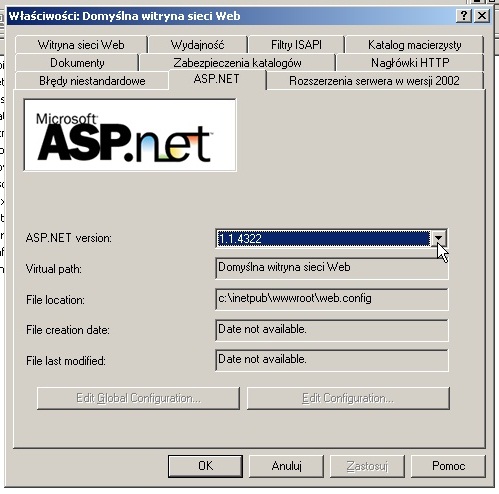

Pisząc stronę w języku ASP.NET prawdopodobnie nam ona nie zadziała ze względu na starą wersję ASP, która domyślnie jest ustawiona. Tutaj możemy ją zmienić na dowolną inną zainstalowaną w systemie, czyli najlepiej najnowszą.

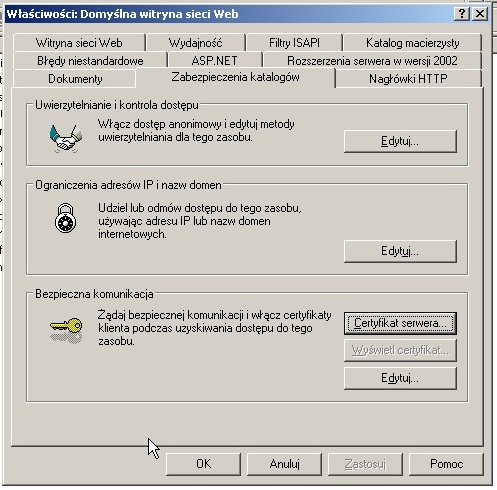

Zajmijmy się jednak zabezpieczeniem naszej witryny przed osobami niepowołanymi. Opcje z tym związane znajdują się w zakładce „Zabezpieczenia katalogów”. Na początek może wejdźmy w przycisk „Edytuj” w sekcji związanej z uwierzytelnianiem i kontrolą dostępu.

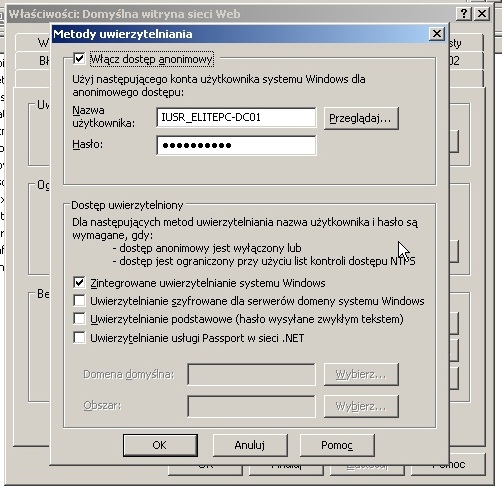

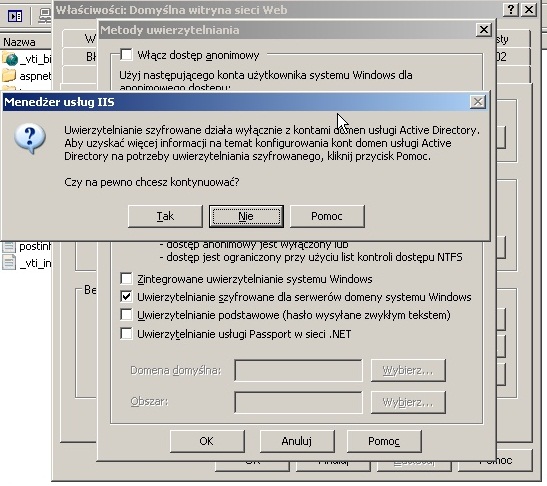

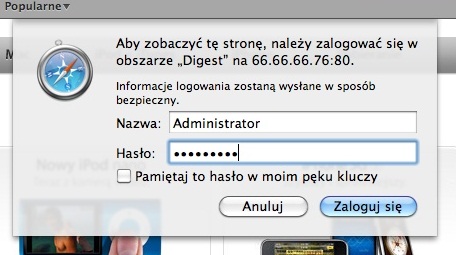

Jak widać uruchomiony jest dostęp anonimowy, który teraz wyłączymy. Wyłączmy także uwierzytelnianie zintegrowane systemu Windows. Jest ono przydatne kiedy nie pracujemy w domenie, tylko w grupie roboczej. Uwierzytelnianie podstawowe z powodów opisanych w nawiasie także nas nie interesuje. Nasza domena także nie jest zintegrowana z siecią .NET więc wybieramy „Uwierzytelnianie szyfrowane”, a komunikat który się pojawi potwierdzamy przyciskiem „TAK”. Klikamy „OK” i „Zastosuj”.

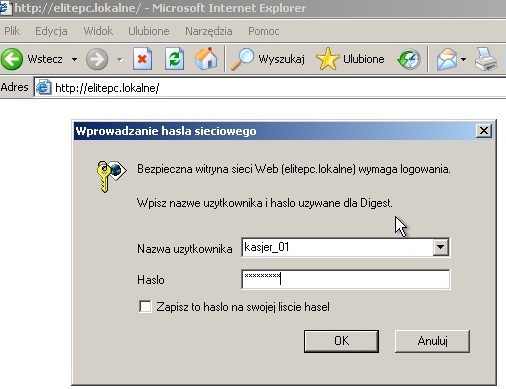

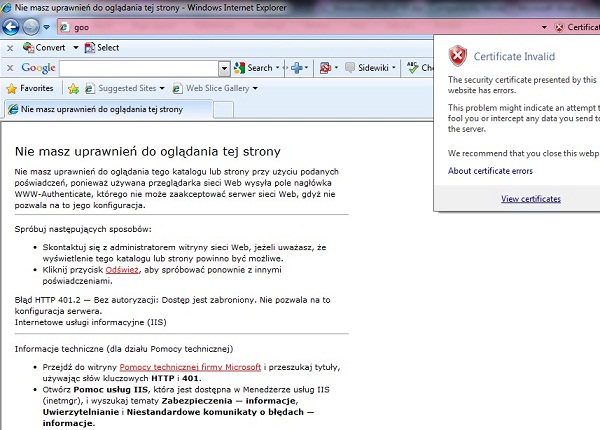

Przejdźmy teraz na inny komputer i odświeżmy naszą stronę (trzeba ją odświeżyć, aby aktualne dane z serwera się pobrały).

Pojawi się ekran logowania, musimy podać dane użytkownika naszej domeny. W tym przypadku był to kasjer, który po pomyślnym uwierzytelnieniu został dopuszczony do strony internetowej. Spróbujmy także wpisać adresStronyInternetowej/images. Okazuje się, że nie mamy tam praw dostępu mimo, że powinien móc on przeglądać foldery. Dzieje się tak dlatego, że NAWET w przypadku udostępniania treści poprzez witrynę sieci Web wciąż obowiązują uprawnienia NTFS. Mówiąc pokrótce możemy udostępnić szereg różnych folderów wszystkim pracownikom firmy, a dzięki uprawnieniom NTFS sprawić aby odpowiednie osoby miały wgląd tylko do tych danych, które to my chcemy im udostępnić.

Zalogujmy się teraz jako administrator. Nawet więcej. Zróbmy to spoza naszej sieci i spróbujmy wejść do katalogu „Images”.

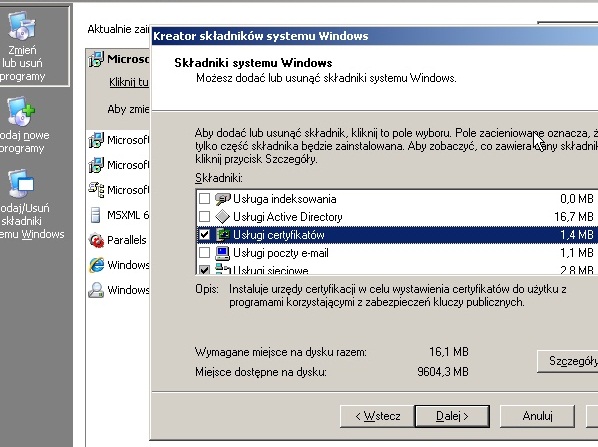

Jak widać działa poprawnie. Mam tylko jedno zastrzeżenie, po zalogowaniu pobierane informacje przesyłane są w sposób niebezpieczny, tak, że każdy kto je przechwyci będzie mógł je bez problemu odczytać. Wypadałoby utworzyć certyfikat bezpieczeństwa i szyfrować wszelkie przesyłane dane. W tym celu wchodzimy w Panel sterowania > Dodaj/Usuń programy, a następnie wybieramy z menu „Dodaj/Usuń składniki systemu Windows”.

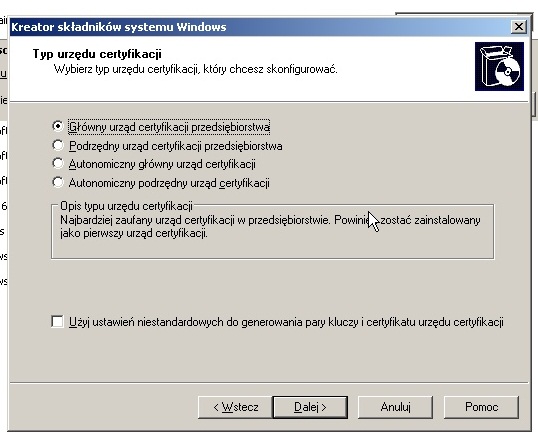

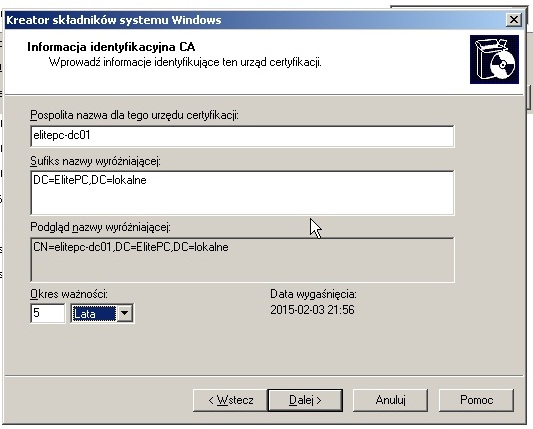

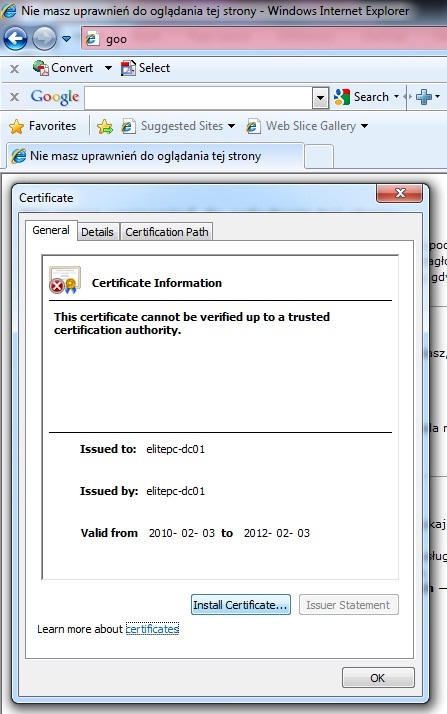

Z listy wybieramy „Usługi certyfikatów” i klikamy „Dalej”. Na następnej karcie zaznaczamy „główny urząd certyfikacji przedsiębiorstwa” i klikamy „Dalej”.

Teraz należy wpisać pospolitą nazwę tego urzędu certyfikacji. Wpiszmy taką samą jak nazwa komputera, aby przypadkiem nic się nie pogryzło – ElitePC-dc01. Klikamy przycisk „Dalej”.

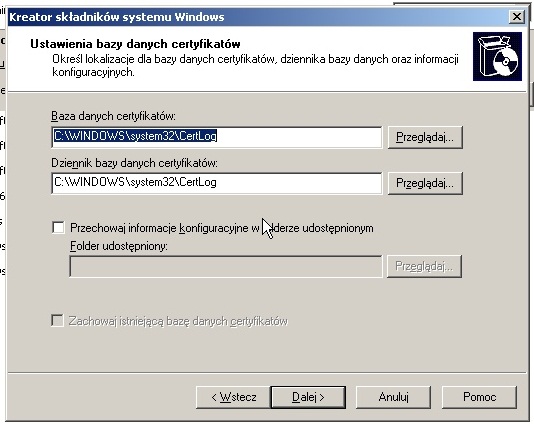

Klikamy przycisk „Dalej”.

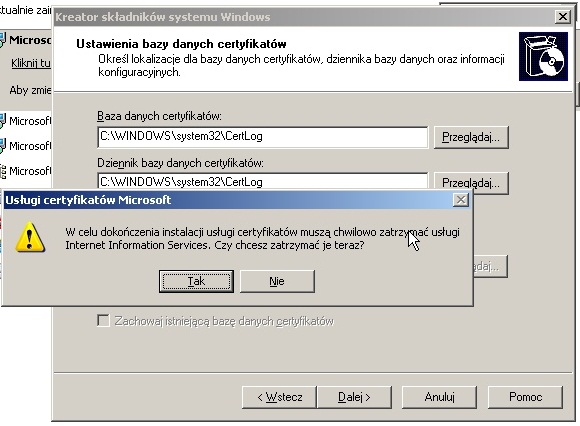

Pojawi się komunikat, na którym klikamy „TAK”.

Na kolejnym komunikacie znowu klikamy „TAK”. Po chwili instalator zakończy pracę, klikamy „Zakończ”.

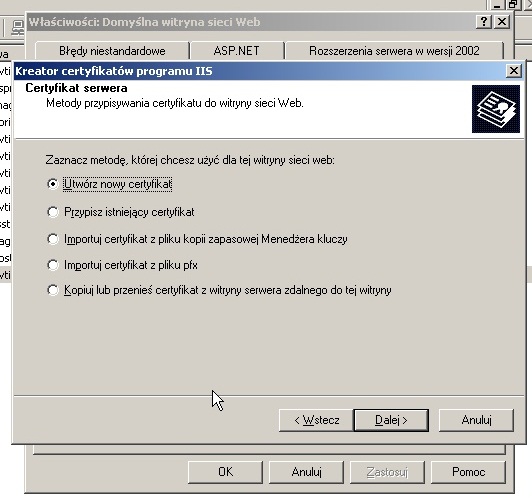

Teraz będzie interesowała nas trzecia sekcja „Bezpieczna komunikacja”. Kliknijmy „Certyfikat serwera”.

Pierwszą planszę standardowo pomijamy przyciskiem „Dalej”. Na następnej planszy idealnie byłoby posiadać porządny urząd certyfikacyjny i korzystać z utworzonego tam certyfikatu bezpieczeństwa, który byłby spersonalizowany do naszych potrzeb. Zdajmy się jednak na standardową procedurę postępowania. Zaznaczmy „Utwórz nowy certyfikat” i kliknijmy „Dalej”.

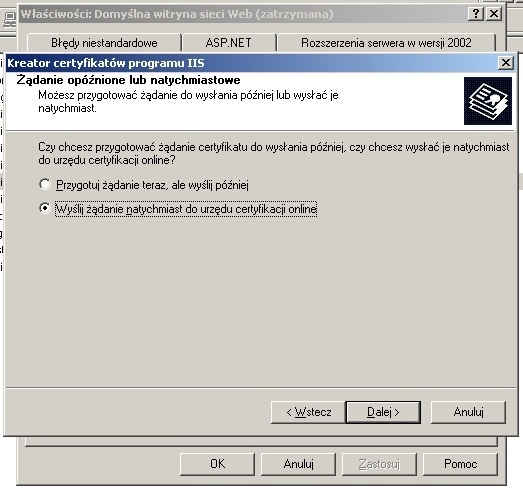

Wybieramy opcję „Wyślij żądanie natychmiast do urzędu certyfikacji online. Klikamy „Dalej”.

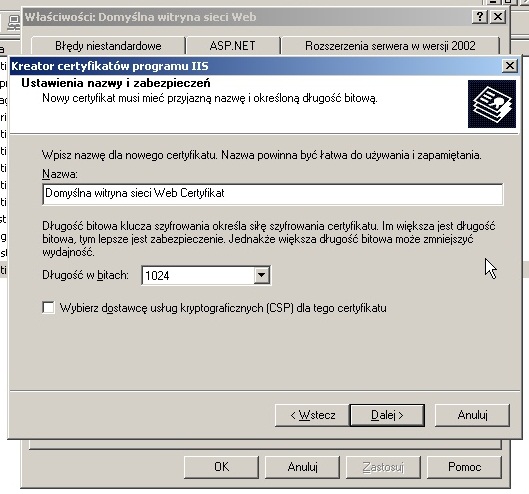

Na kolejnej planszy musimy podać nazwę certyfikatu, a także określić jego długość w bitach. Im większa długość, tym bezpieczniej. Klikamy „Dalej”.

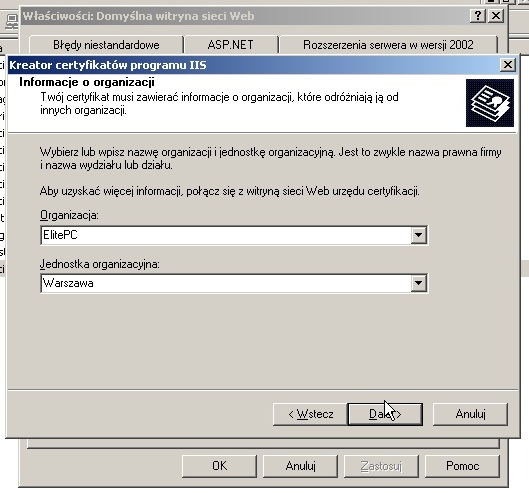

Na następnej planszy podajemy organizację oraz jednostkę organizacyjną. Tak naprawdę możemy wpisać to cokolwiek, jednak warto by miało to jakiś sens.

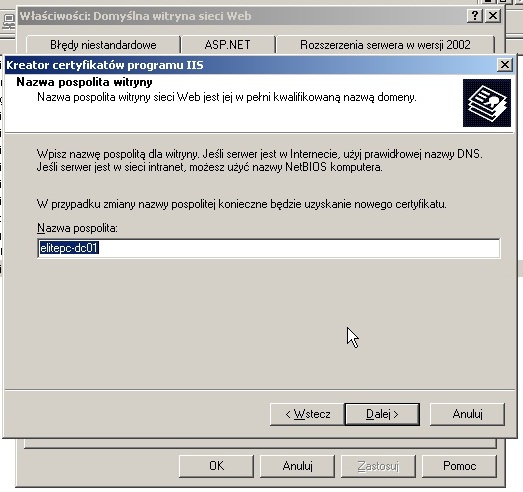

Nazwę pospolitą możemy pozostawić domyślną.

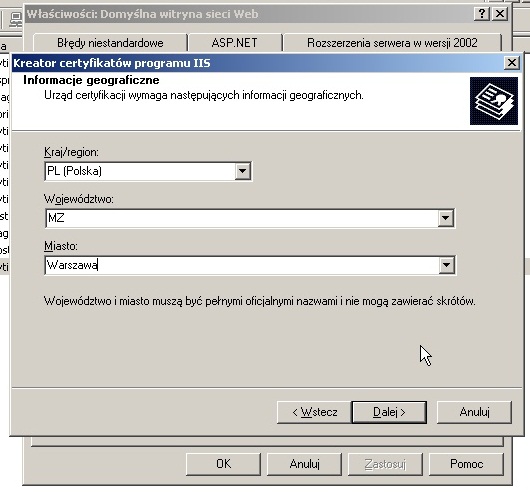

Uzupełniamy informacje geograficzne i klikamy „Dalej”.

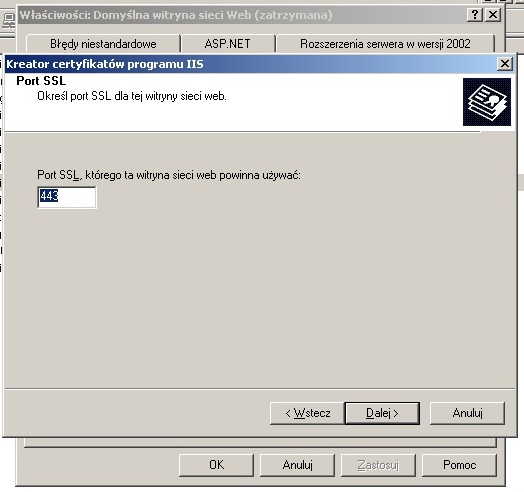

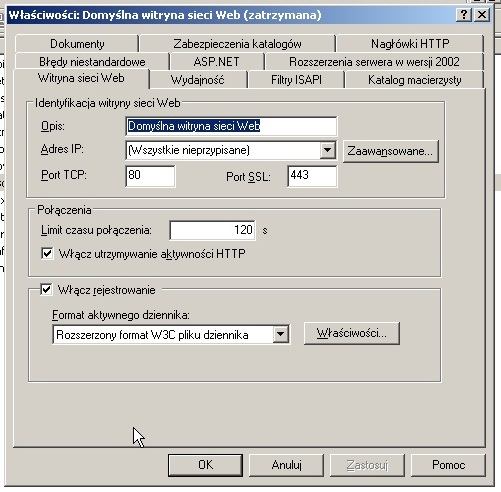

Wpisujemy wartość portu SSL na 443 i klikamy „Dalej”.

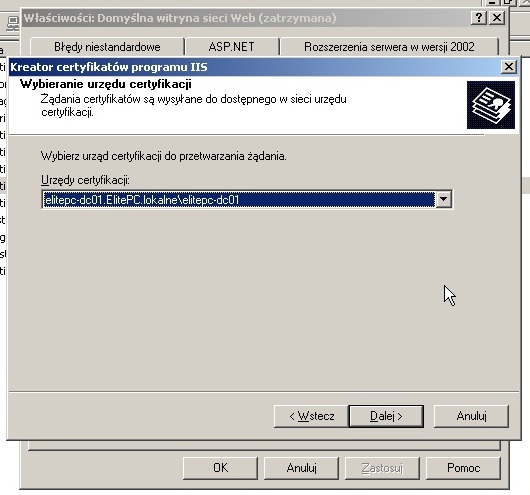

Z rozwijanej listy wybieramy stosowny urząd certyfikacyjny. Na nasze szczęście mamy tylko jeden.

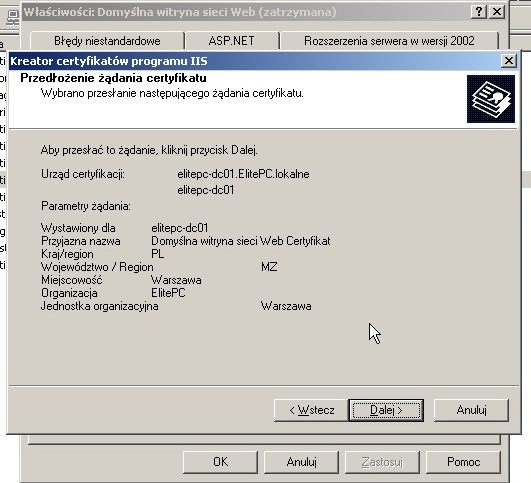

Kiedy w końcu uda nam się przebrnąć przez kreator, zatwierdzamy podsumowanie klikając przycisk „Dalej”, a potem „Zakończ”. Należy teraz kliknąć przycisk edytuj, lecz tym razem znajdujący się w sekcji „bezpieczna komunikacja”.

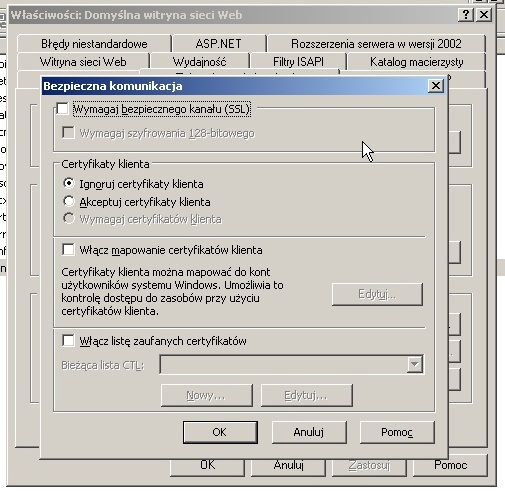

Zaznaczmy opcję „Wymagaj bezpiecznego kanały SSL”, a potem „wymagaj szyfrowania 128-bitowego”.

Przejdźmy do zakładki „Witryna sieci Web”. W polu port SSL podajmy 443. Kliknijmy „Zastosuj”.

Spróbujmy teraz wejść na naszą stronę. Tym razem do testów wykorzystamy Windows 7 i Internet Explorer, aby coś pokazać.

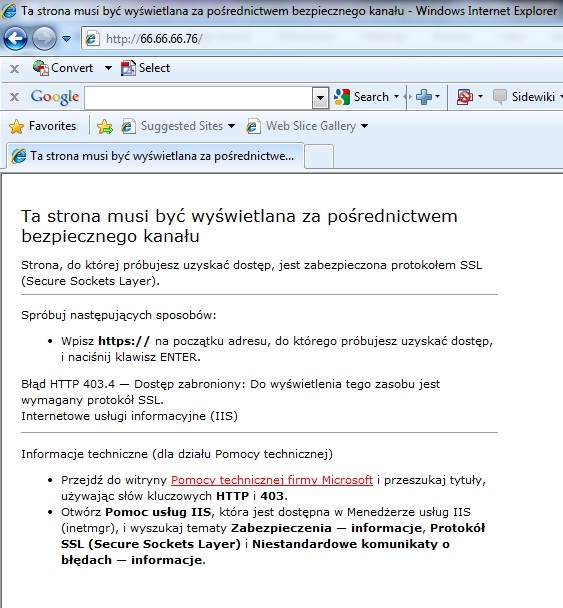

Po wpisaniu strony z przedrostkiem HTTP jedyne co, otrzymaliśmy informację, że strona wymaga szyfrowania i musimy wpisać HTTPS.

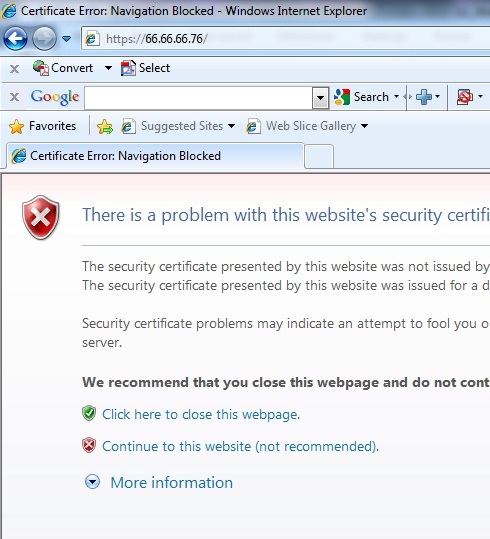

W tej chwili komputer klienta pobrał i przeanalizował nasz certyfikat, jednak ma wątpliwości co do jego wiarygodności. Możemy albo kazać mu kontynuować przeglądanie strony internetowej albo przerwać. Oczywiście w naszym przypadku kontynuujemy.

W przypadku Mozilli wyświetlony zostałby jeszcze po drodze nasz certyfikat oraz informacje, które podaliśmy podczas jego tworzenia, dlatego też wspominałem, że dobrze by było jakby one miały jakiś sens. Aby sytuacja taka nie powtarzała się, nie była uciążliwa dla naszych pracowników, możemy np na stałe zainstalować certyfikat klikając tak jak przedstawiono na dwóch poniższych rysunkach.

Jeszcze lepszym sposobem będzie dodanie naszego urzędu certyfikacyjnego do zaufanych na naszym komputerze. Jest to proces bardzo prosty, o którym możemy przeczytać pod adresem: http://www.exmouthcollege.devon.sch.uk/Assets/Images%20for%20new%20Home%20Page/How%20Do%20I%20Access%20Files%20From%20Homepdf.pdf

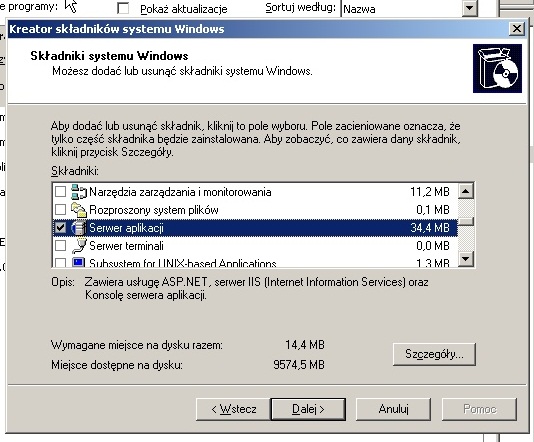

Przydać się nam także może serwer FTP. W tym celu będziemy zmuszeni doinstalować składnik systemu Windows. Aby to zrobić klikamy Start > Panel sterowania >Dodawanie i usuwanie programów > Dodaj/usuń składniki systemu Windows.

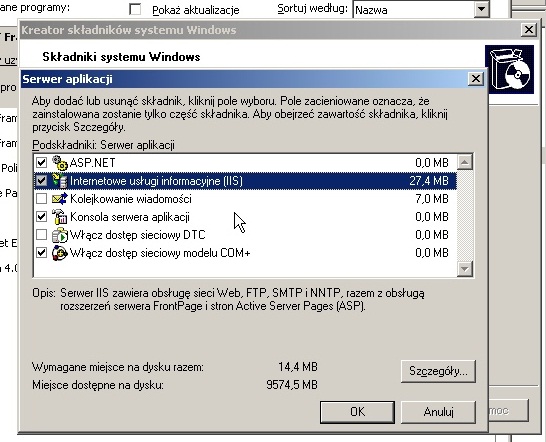

Z listy wybieramy „Serwer aplikacji” i klikamy na nim dwa razy.

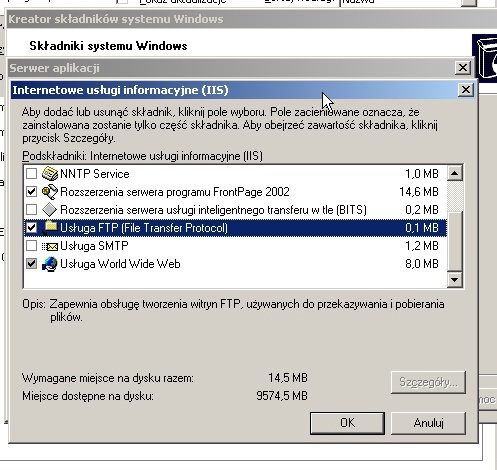

Klikamy dwa razy na „Internetowe usługi informacyjne”.

Zaznaczamy „Usługa FTP” i klikamy dwa razy „OK”, a następnie przycisk „Dalej”.

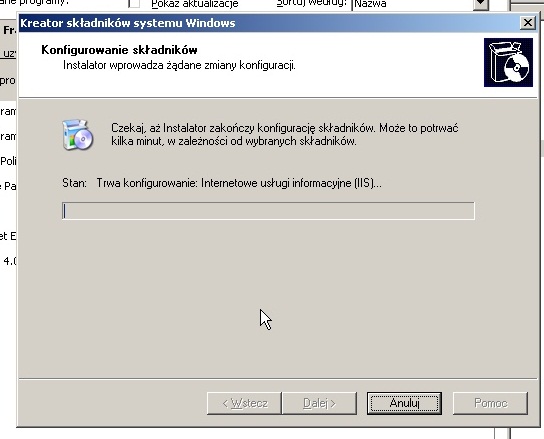

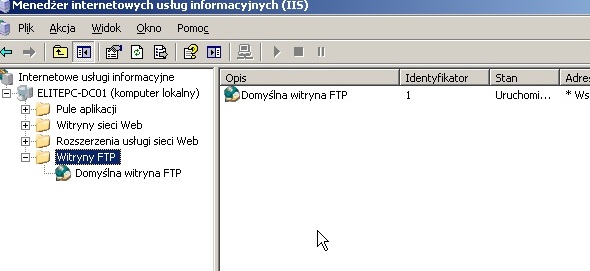

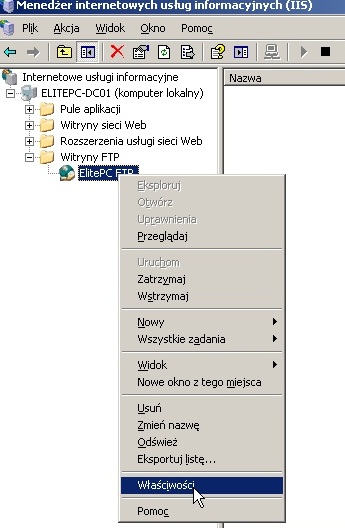

Rozpocznie się instalacja. Kiedy dobiegnie ona końca wracamy do „Menedżera internetowych usług informacyjnych”, który znajduje się w narzędziach administracyjnych. Zauważmy, że na liście dostępnych opcji pojawiły się „Witryny FTP”.

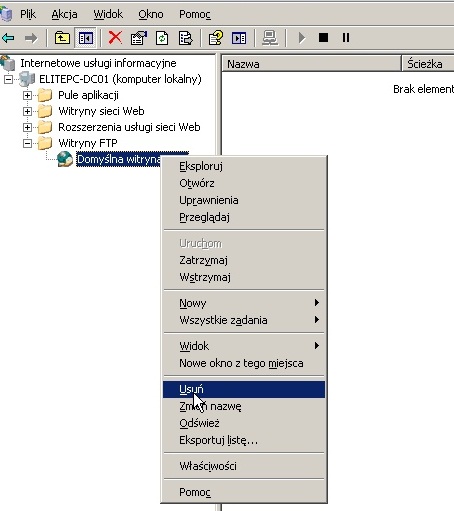

Jeśli je rozwiniemy pojawi się nam domyślna witryna, którą od razu usuńmy aby stworzyć coś lepszego. Kliknijmy na niej prawym przyciskiem i wybierzmy opcję „Usuń”.

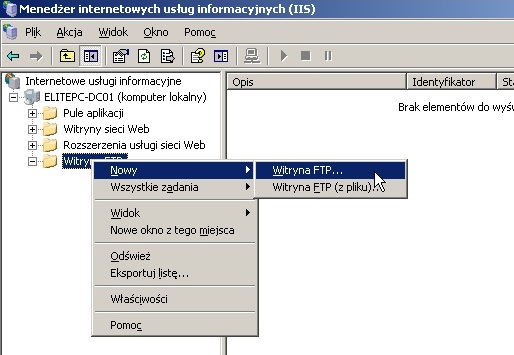

Teraz ponownie klikamy prawym przyciskiem, wybieramy „nowy”, a następnie „Witryna FTP”. Na planszy powitalnej klikamy przycisk „Dalej”.

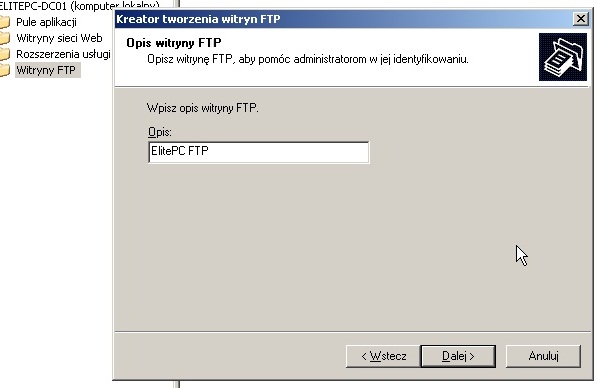

Wpisujemy intuicyjną dla nas nazwę serwera i klikamy dalej.

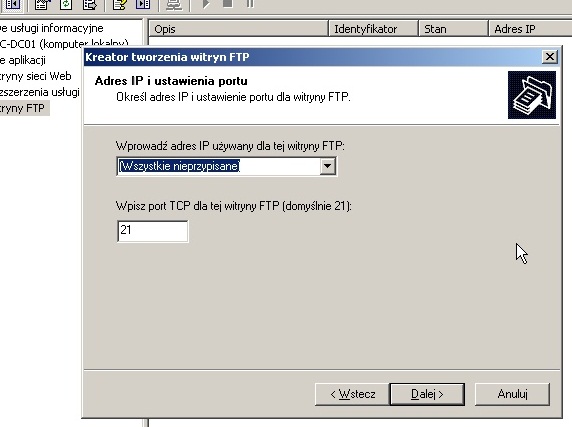

Aby serwer był dostępny na dowolnym interfejsie sieciowym, na standardowym porcie 21, na kolejnej karcie zostawiamy domyślne ustawienia i klikamy przycisk „Dalej”.

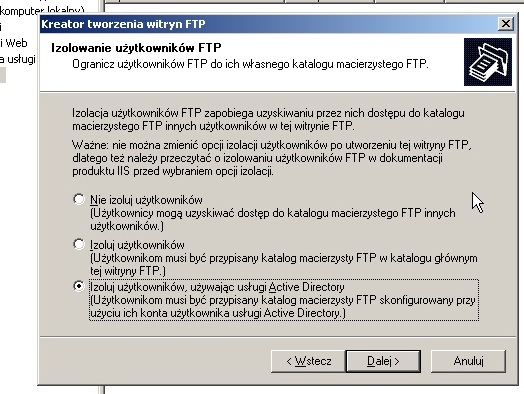

Jeżeli chcemy mieć jeden wspólny folder dla wszystkich naszych użytkowników wybieramy pierwszą opcję „Nie izoluj użytkowników”. Jako że często nie jest to pożądane lepszym rozwiązaniem będzie takie, w którym to każdy użytkownik będzie posiadał jedynie własny folder, do którego będzie miał dostęp. W kolejnych działach na temat zarządzania plikami dowiemy się w jaki sposób nałożyć limit pojemnościowy dla danego folderu, co także może okazać się pożądane. Jako, że jesteśmy użytkownikami domenowymi najwygodniej w naszym przypadku będzie wybrać opcję „Izoluj użytkowników używając usługi Active Directory”. Zaznaczmy ją i kliknijmy przycisk „Dalej”.

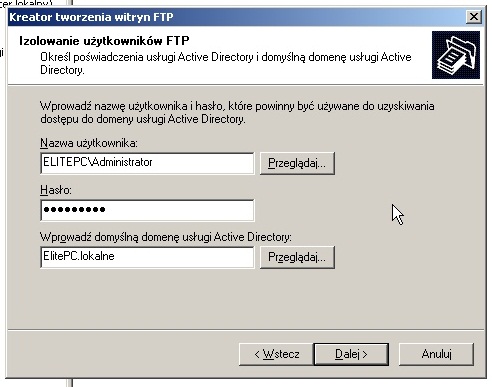

Na kolejnym ekranie przy użyciu przycisku „Przeglądaj” wybierzmy administratora, a także w ostatnim polu naszą domenę. Na koniec wprowadźmy hasło i wybierzmy przycisk „Dalej”.

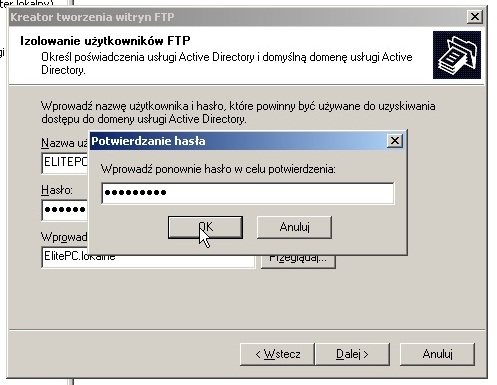

Pojawi się prośba o potwierdzenie hasła.

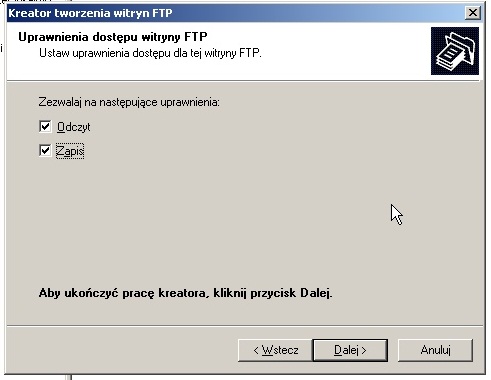

Jeżeli chcemy, aby użytkownicy mogli zapisywać i odczytywać swoje pliki na kolejnej planszy jako uprawnienia wybieramy „odczyt” oraz „zapis” i klikamy przycisk „Dalej”.

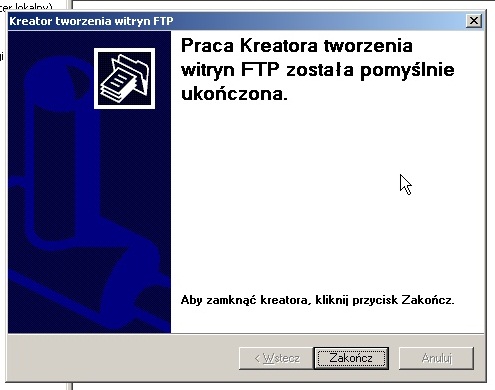

Nie pozostaje nam nic innego jak zakończyć pracę kreatora klikając przycisk „Zakończ”.

Klikając prawym przyciskiem na nazwie naszej witryny FTP możemy w jej właściwości.

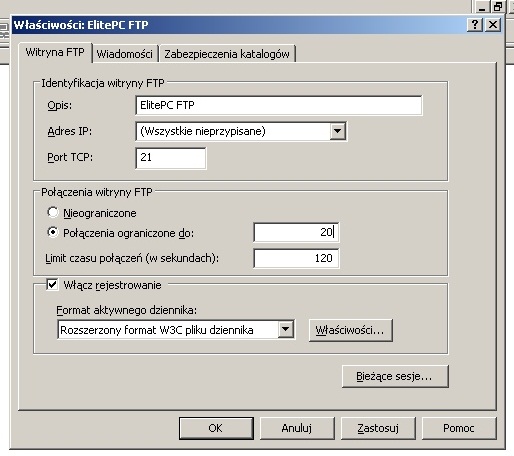

Na początek przyjrzyjmy się zakładce „Witryna FTP”, w której możemy ograniczyć ilość jednoczesnych połączeń oraz czas ich trwania w zależności od przepustowości naszego łącza internetowego.

W zakładce „Wiadomości” warto wypełnić pola, choć jest to już rzecz gustu.

W przypadku zwykłej izolacji użytkowników, czy serwera bez izolacji, właściwie na tym etapie instalacja odbiegłaby końca. W naszym tudzież ambitniejszym przypadku nie jest to takie proste. Stwórzmy na dysku C katalog domowy FTP.

Ściągnijmy zatem program do zarządzania kontami użytkowników ze strony: http://blog.crowe.co.nz/Attachments/FTPUserEditor/setup.msi

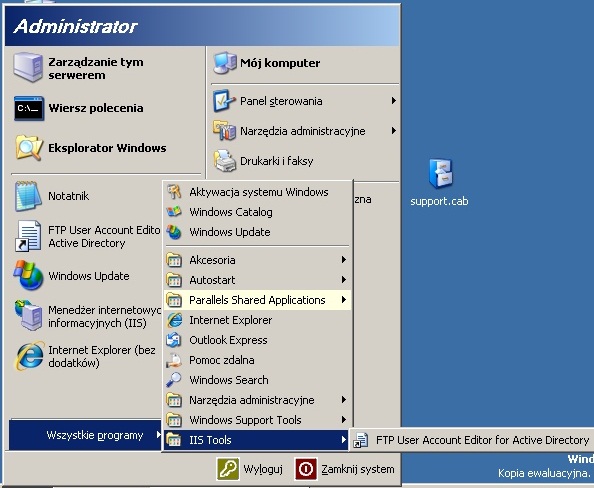

Po zainstalowaniu kliknijmy Start > Wszystkie programy > IIS Tools i go uruchommy.

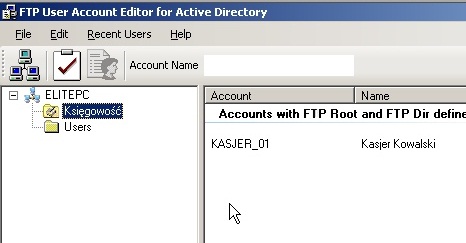

Wybierzmy naszą domenę i zalogujmy się w nim jako nasz administrator. Klikamy przycisk „OK”.

Z lewej strony znajduje się drzewo jednostek organizacyjnych naszej domeny, po prawej wyświetlają się użytkownicy. Możemy zaznaczyć wielu użytkowników na raz. W naszym przypadku jest tylko jeden. Kliknijmy na nim dwa razy.

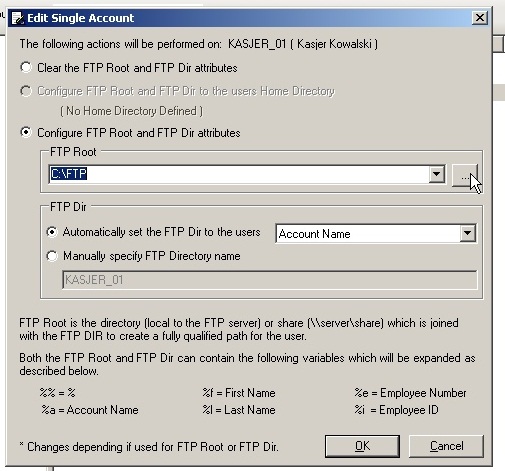

Zaznaczmy opcję „Configure FTP Root and FTP Dir atributes” i klikając na przycisk z trzema kropeczkami wybierzmy utowrzony na dysku C lub gdzie indziej odpowiedni folder. Zaznaczmy także opcję „Automatically set the FTP to Dir to the users” a z wartości w rozwijanej liście wybierzmy „Account name”. Klikamy „OK”.

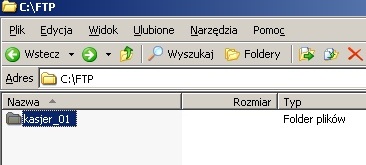

Nasz serwer FTP już działa. W katalogu na dysku C został utworzony folder o nazwie użytkownika kasjer_01 (gdyby jakichś powodów nie powstał, trzeba zrobić go ręcznie), do którego tylko on ma dostęp.

Dla hardcorowców (tego nie ma sensu robić) przedstawię jak wykonać to, co zrobił powyższy program tylko, że ręcznie dla jednego użytkownika. Pobierzmy dodatek do Windowsa 2003 ze strony http://www.microsoft.com/downloads/details.aspx?FamilyID=96a35011-fd83-419d-939b-9a772ea2df90&DisplayLang=en

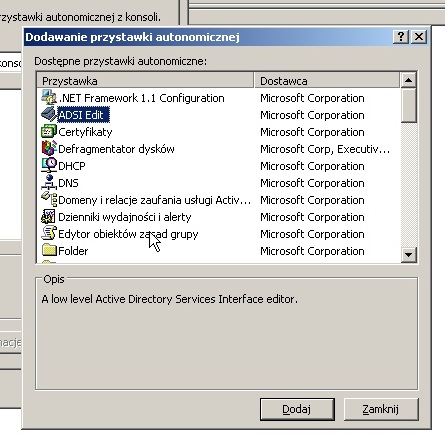

Będzie nam potrzebne stworzenie konsoli. Po instalacji dodatku klikamy Start > Uruchom i wpisujemy komendę „mmc”. Tym razem jednak dodajemy przystawkę „ADSI edit”.

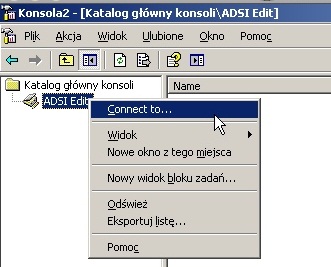

Klikamy prawym przyciskiem na „ADSI edit” i wybieramy „connect to”.

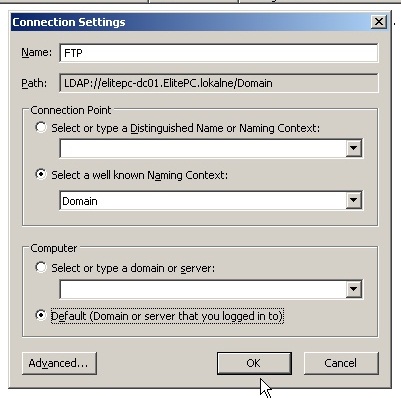

Pojawi się nam okienko, w którym możemy zedytować nazwę, lecz nie musimy, resztę pól pozostawiamy bez zmian i klikamy „OK”.

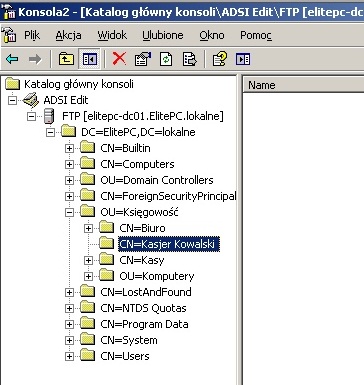

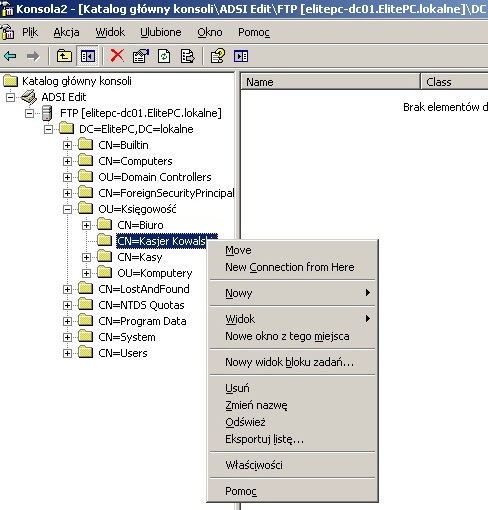

Z listy, która pojawi się z lewej strony odnajdujemy naszego użytkownika.

Klikamy prawym przyciskiem i wybieramy „Właściwości”.

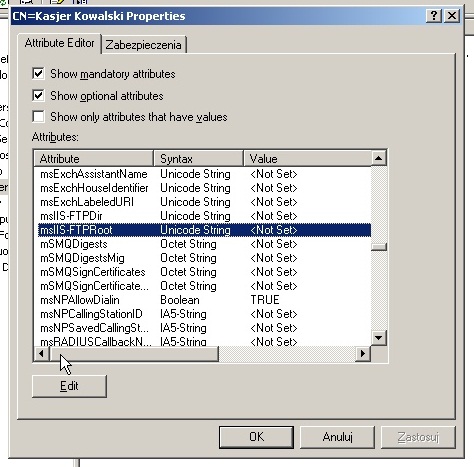

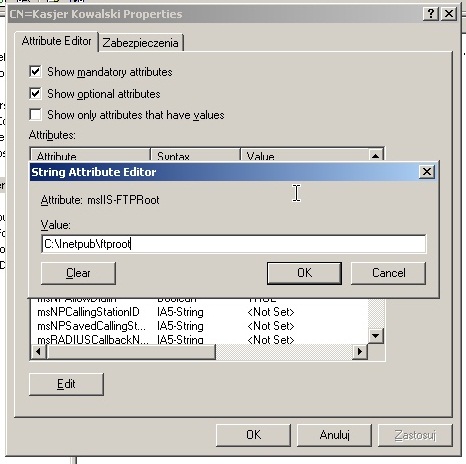

Przewijamy listę aż odnajdziemy dwie wartości „msIIS-FTPRoot” oraz „msIIS-FTPDir”

Dla wartości Root podajemy „C: FTP”. Dla FTPDir „C:FTP%USERNAME%”.

W tym przypadku prawdopodobnie konieczne będzie ręczne utworzenie katalogu zgodnego z nazwą użytkownika, któremu udzielamy dostęp do serwera FTP. Oczywiście czynność tą będzie trzeba wykonywać osobno dla każdego konta. Naturalnie proces ten można zautomatyzować pisząc skrypt Visual Basic, a następnie za pomocą polis grupy zautomatyzować jego wykonywanie dla każdego konta użytkownika. Ale ten dokument nie jest o Visual Basic ;).

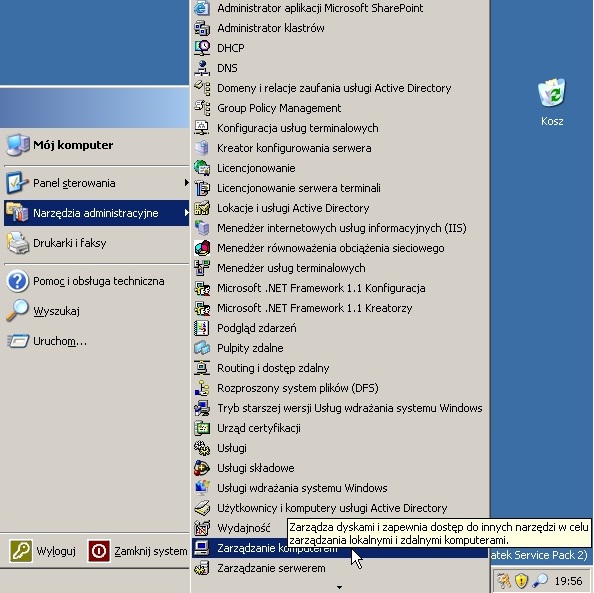

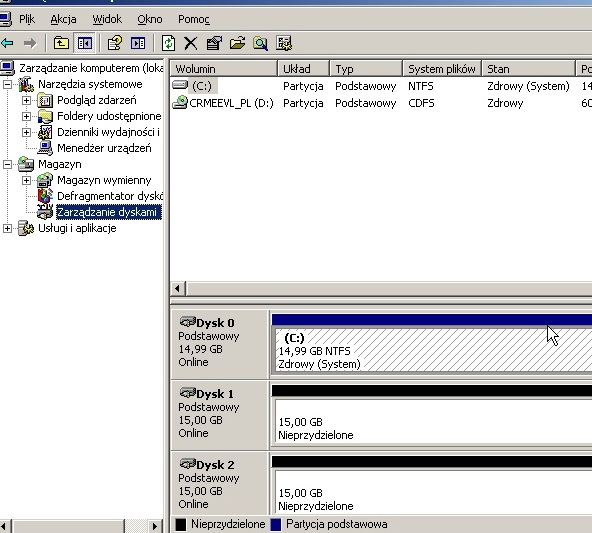

W systemie Windows możemy przekonwertować dyski na tak zwane dyski dynamiczne, które oferują zwiększone możliwości. Czyli dyski dynamiczne zapewniają funkcje niedostępne na dyskach podstawowych, takie jak możliwość tworzenia woluminów obejmujących wiele dysków (woluminy łączone i rozłożone) czy odpornych na uszkodzenia (woluminy dublowane i RAID-5). Wszystkie woluminy na dyskach dynamicznych są nazywane woluminami dynamicznymi. Istnieje pięć typów woluminów dynamicznych: proste, łączone, rozłożone, dublowane i RAID-5. Woluminy dublowane i RAID-5 cechują się odpornością na uszkodzenia i są dostępne wyłącznie na komputerach z systemem Windows 2000 Server, Windows 2000 Advanced Server, Windows2000 Datacenter Server lub z systemami operacyjnymi Windows Server2003 i nowszych. Za pomocą komputera z systemem WindowsXP Professional można jednak zdalnie tworzyć woluminy dublowane i RAID-5 na komputerach z tymi systemami operacyjnymi. Bez względu na to, czy używanym stylem partycjonowania dysku dynamicznego jest główny rekord rozruchowy (MBR), czy tabela partycji GUID (GPT), można utworzyć nawet 2000 woluminów dynamicznych. Zalecana liczba woluminów dynamicznych to 32 lub mniej. Wejdźmy do konsolki zarządzania dyskami. Start > Narzędzia Administracyjne > Zarządzanie Komputerem

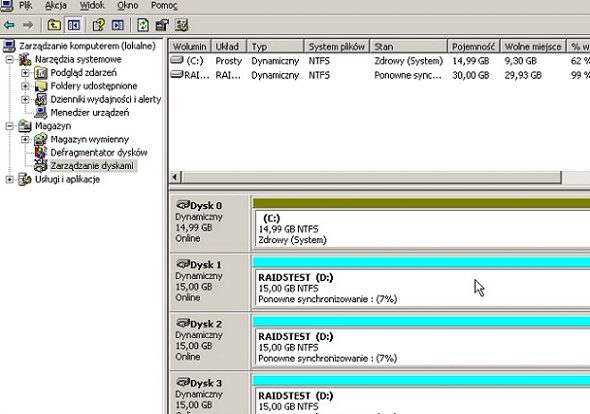

Kliknijmy na Zarządzanie Dyskami, a po prawej stronie pojawi się nam lista partycji, a pod nią lista fizycznie podłączonych do komputera dysków. Jak widać są to 3 dyski, o których wspominałem w pierwszym dziale.

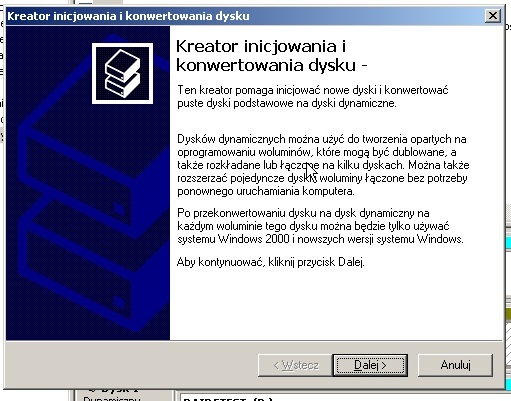

Na tą chwilę jak widać co najwyżej możemy utworzyć nowe partycje zatem każde z urządzeń przekonwertujmy na dynamiczne.

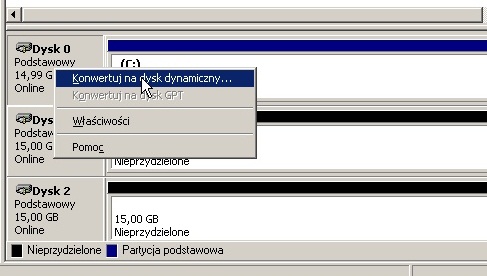

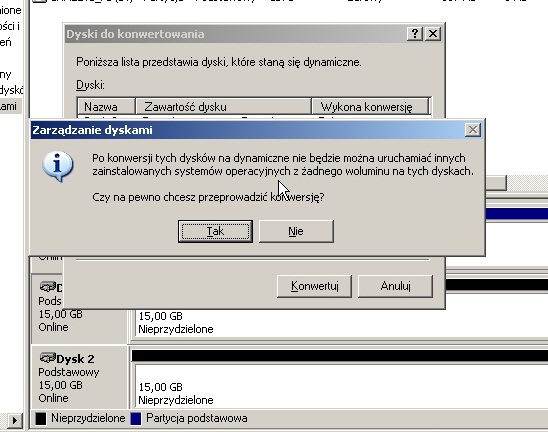

Kliknijmy na każdym z nich prawym guzikiem i wybierzmy opcję Konwertuj na dysk dynamiczny. Niezbędny będzie późniejszy restart komputera. Należy pamiętać że konwersja jest nie odwracalna.

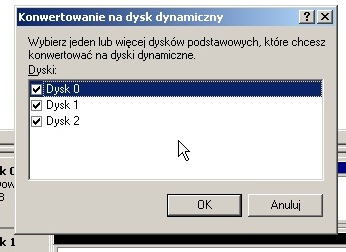

W oknie które się pojawi wybieramy wszystkie dyski twarde i klikamy OK.

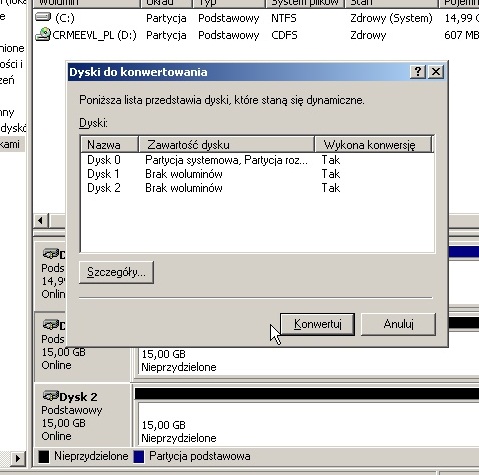

następnie klikamy Konwertuj

Pojawia się komunikaty, potwierdzamy je klikając TAK.

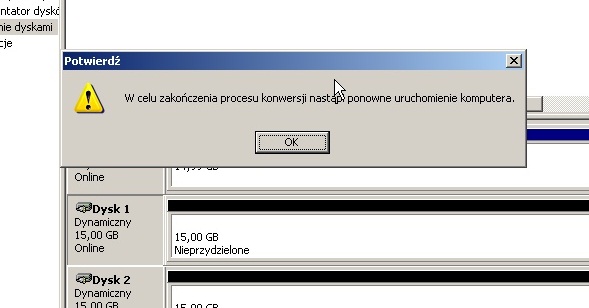

Klikamy OK i cierpliwie czekamy. Gdy komputer włączy się ponownie wracamy z powrotem do miejsca w którym skończyliśmy.

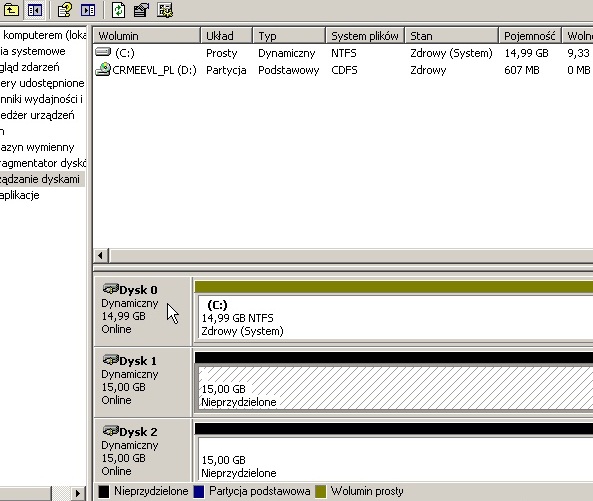

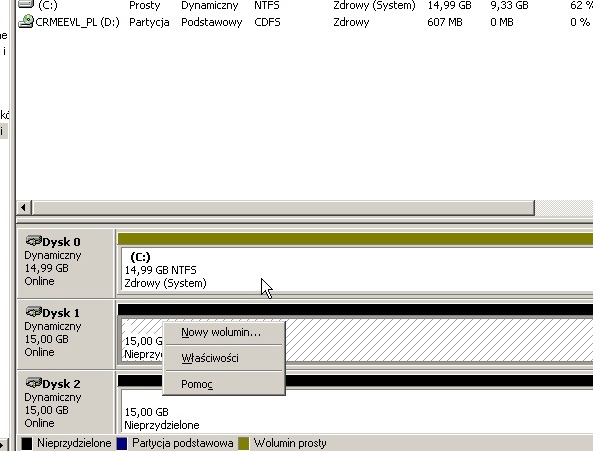

Jak widać dyski są teraz dynamiczne. Kliknijmy na którymś prawym przyciskiem i wybierzmy opcję nowy Wolumin i kliknijmy na karcie która się pojawi dalej.

Generalnie zabawę z dyskami powinno się przeprowadzać na samym początku ponieważ teraz kiedy domena jest już zainstalowana na dysku startowym nie można z nim nic zrobić. Dlatego też aby przeprowadzić małe ćwiczenia dodałem jeszcze jeden czwarty już dysk, aby mieć urządzenie z którym mogę zrobić to, co mi się tylko podoba.

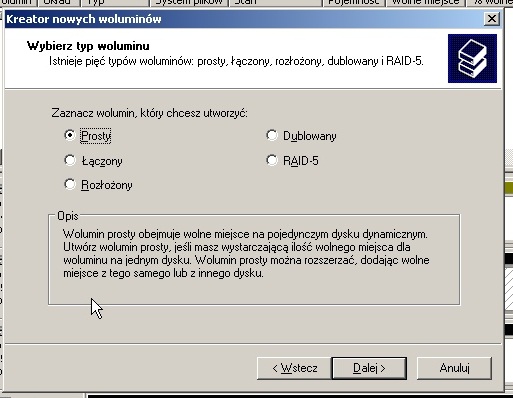

Jak widać do utworzenia mamy kilka rodzajów woluminów.

-Prosty – To taka zwykłą partycja, którą możemy potem edytować.

-Łączony – Spróbujmy to wyjaśnić na przykładzie. Powiedzmy, że mamy dysk 500GB, oraz dwa dyski 200GB, gdzie w pierwszym 160GB to partycja, na której jest już system, a na drugim są dwie partycje każda po 90GB na różnego typu dane. My potrzebujemy dużego dysku na pliki użytkowników o pojemności minimum 520GB, ale nie chcemy wydawać pieniędzy. Wolumin łączony pozwoli na połączenie dysku 500GB z niewykorzystaną resztką dysku drugiego, czyli 40GB oraz z 20GB, które nie zostały przydzielone na dysku trzecim w jeden dysk o łącznej pojemności 560GB. Ważne jest też to, że tak na prawdę nie musimy mieć pozostawionego nie wykorzystanego miejsca, lecz możemy je sobie w dowolnej chwili utworzyć na woluminie prostym jak stwierdzimy że np. partycja systemowa nie musi mieć 200GB bo system zajmuje 14GB.

-Rozłożony – Jest takim jakby RAIDem 0, czyli daje nam większą wydajność, ale też nie daje oferuje żadnej odporności na uszkodzenia.

-Dublowany – To tak naprawdę RAID 1, czyli dane są klonowane na dwa dyski. W razie awarii jednego system automatycznie bez przerywania pracy przełączy się na dysk sprawny i poinformuje administratora o kłopocie. Co więcej po wpięciu nowego dysku lub po naprawie będzie można przeprowadzić synchronizację danych i znów bezpieczną pracę. Co najważniejsze wszystko odbędzie się bez przerywania pracy serwera pod warunkiem, że mamy dyski SATA lub hotswap.

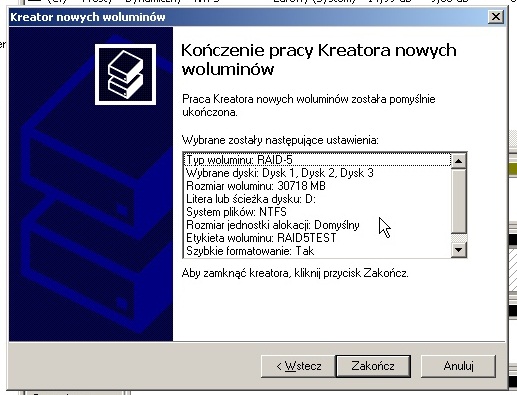

-RAID-5 – to wręcz rozwiązanie idealne, gdyż w zależności od ilości dysków oferuje odporność na uszkodzenia, zwiększenie pojemności pojedynczego woluminu, a także zwiększenie prędkości pracy dysku. Bity są rozpraszane po całej strukturze macierzy. RAID 5 umożliwia odzyskanie danych w razie awarii jednego z dysków przy wykorzystaniu danych i kodów korekcyjnych zapisanych na pozostałych dyskach. RAID 5 oferuje większą prędkość odczytu niż mirroring (Rozłożony), ale przy jego zastosowaniu nieznacznie spada prędkość zapisu. Jest całkowicie bezpieczny dla danych w razie awarii system automatycznie odbuduje utracone dane, tak by mogły być odczytywane, zmniejszając jednak bieżącą wydajność macierzy. Spowolnienie jest chwilowe trwające aż do wymiany uszkodzonego dysku. Macierz wymaga minimum 3 dysków. Teraz właśnie taką macierz sobie utwórzmy, a następnie ją popsujmy. Zaznaczamy ją i klikamy Dalej.

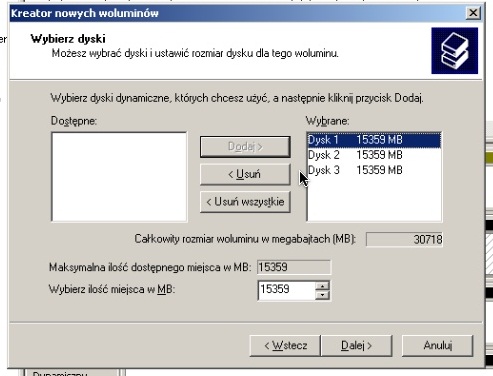

Na kolejnym ekranie dodajemy 3 dyski twarde i klikamy dalej.

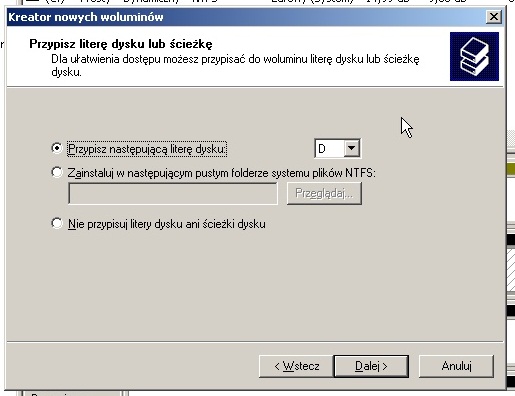

Przypisujemy dowolną literę dla nowego dysku i klikamy Dalej.

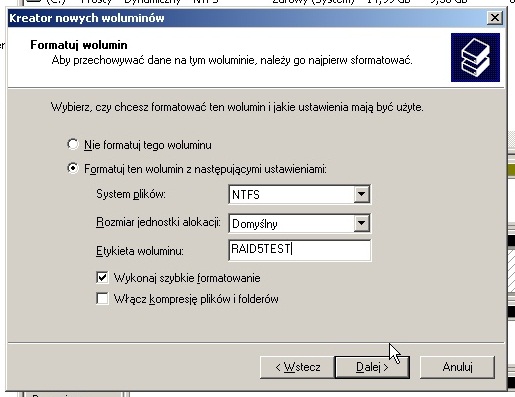

Formatujemy Wolumin po nadaniu nazwy.

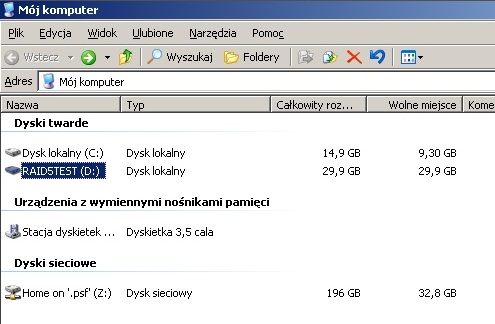

Klikamy Zakończ. W konsolce pojawią się zmiany widoczne gołym okiem, a nasze dyski się zsynchronizują. Z uwagi, że były puste długo to nie zajmie. Zauważmy także, że nasz nowy wolumin posiada nie 15, a 30 GB pamięci.

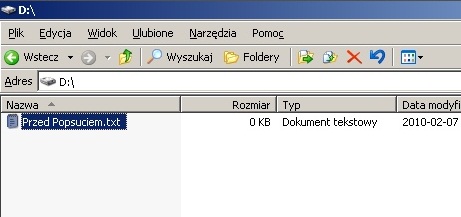

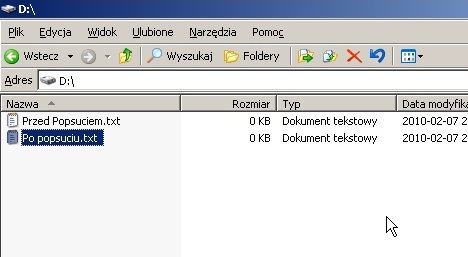

Przechodzimy do Mojego Komputera i tworzymy nowy plik tekstowy na powstałym dysku.

Teraz proponuję odłączyć jeden z dysków twardych, które są w macierzy. Nie ma sensu ryzykować naszego sprzętu więc zróbmy to na wyłączonym komputerze (chyba że pracujemy w środowisku wirtualnym). Uruchommy komputer i sprawdźmy co się dzieje w Moim Komputerze na dysku gdzie został zapisany plik.

Jak widać dysk dalej widnieje, a danym nic się nie stało. Utwórzmy więc kolejny plik dla testów.

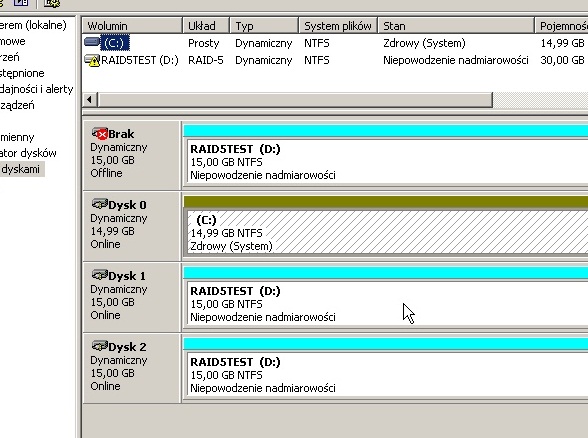

Zajrzyjmy teraz z powrotem do menadżera dysków.

Jak widać błąd zostały wykryty. Wyłączmy maszynę i podepnijmy z powrotem dysk, najlepiej sformatowany na innym komputerze lub nowo utworzony wirtualny dysk.

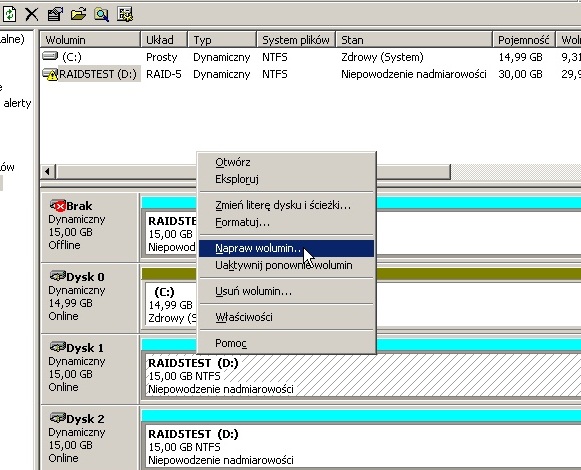

Wchodzimy teraz do podglądu dysków. Za nim nas system puści dalej czeka na nas kreator. Klikamy 2 x dalej.

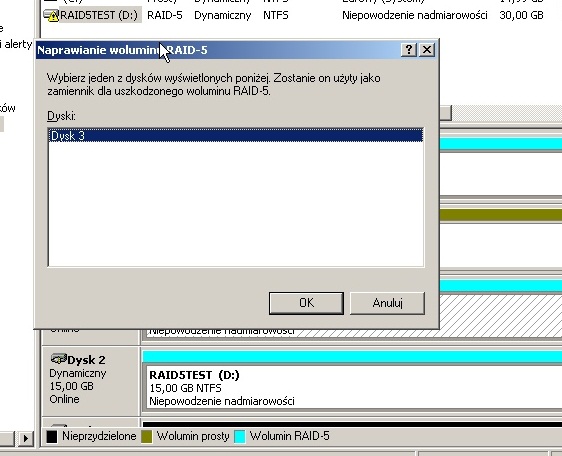

Zaznaczamy dysk i klikamy po raz kolejny dalej. Klikamy Zakończ. Teraz dysk jest aktywnie zainstalowany i możemy go wykorzystać. Klikamy na Woluminie Raid-5 (obojętnie który dysk) prawym przyciskiem i wybieramy Napraw.

Komputer sam wykryje odpowiedni dysk, klikamy OK

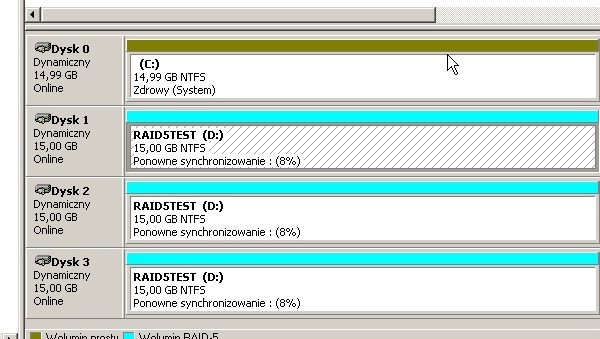

Dysk znów się zsynchronizuje, a nasze dane cały czas były dostępne i się zachowały.

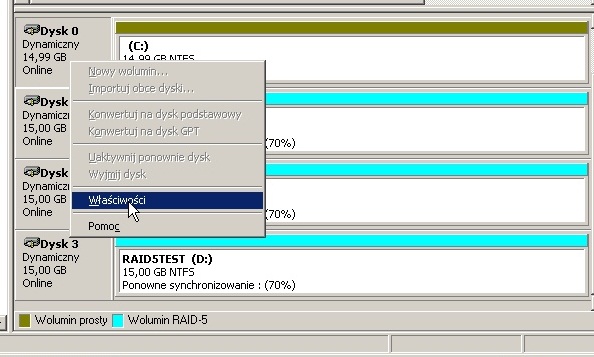

Warto jeszcze dla dysków uruchomić dwie opcje. Kliknijmy na każdym z dysków kolejno prawym guzikiem i wejdźmy w jego właściwości.

W zakładce zasady warto uruchomić buforowanie zapisu. W końcu producenci nie bez powodu montują pamięć cache w swoich dyskach, a domyślnie jej używanie jest wyłączone z Windows 2003 i XP (chyba że któryś Service Pack to poprawił). Zaawansowana wydajność z kolei przydaje się szczególnie podczas pracy na dużych plikach przy małych jest mniej zauważalna. Opcja ta powoduje także obniżenie czasu dostępu do plików oraz zmniejszenie zużycia procesora, co jest dość istotne w przypadku programowych macierzy jak ta którą utworzyliśmy. Klikamy OK i cieszymy się szybkim i niezawodnym systemem dyskowym.